Μια τεχνική κρίσιμης επιμονής στο AWS Identity and Access Management (IAM) που απορρέει από το ενδεχόμενο μοντέλο συνέπειας, που επιτρέπει στους εισβολείς να διατηρήσουν την πρόσβαση ακόμη και μετά τη διαγραφή των παραβιασμένων κλειδιών πρόσβασης από τους υπερασπιστές.

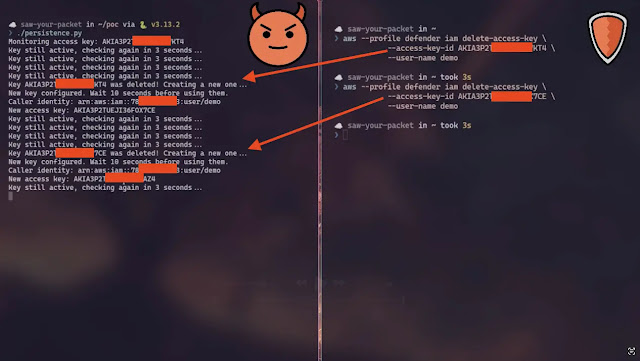

Το AWS IAM, όπως και πολλά κατανεμημένα συστήματα, χρησιμοποιεί ενδεχόμενη συνέπεια για την κλίμακα σε περιοχές και αντίγραφα. Οι ενημερώσεις σε πόρους όπως τα κλειδιά πρόσβασης ή οι πολιτικές διαδίδονται με προβλέψιμη καθυστέρηση περίπου 3-4 δευτερολέπτων, όπως επιβεβαιώθηκε μέσω των δοκιμών του OFFENSAI σε περιοχές όπως το us-east-1 και το eu-central-1.

Κατά τη διάρκεια αυτού του παραθύρου, τα διαγραμμένα κλειδιά παραμένουν έγκυρα για κλήσεις API, επιτρέποντας στους εισβολείς να παραθέσουν κλειδιά που λαμβάνουν έναν κενό πίνακα ή να δημιουργήσουν νέα πριν ολοκληρωθεί η ακύρωση.

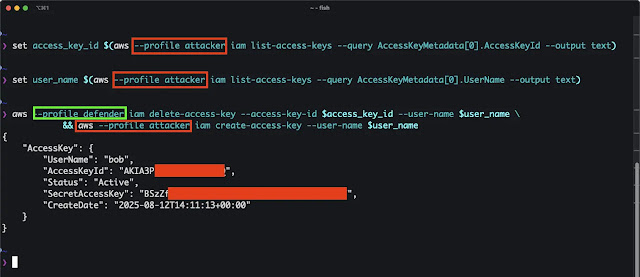

Η εταιρεία ασφαλείας OFFENSAI αποκάλυψε ότι σε μια προσομοιωμένη επίθεση, ένας υπερασπιστής εκτελεί aws iam delete-access-key –access-key-id AKIA… –user-name bobενώ ο επιτιθέμενος ακολουθεί γρήγορα με aws iam δημιουργία-πρόσβαση-κλειδί –όνομα χρήστη bob.

Τα αρχεία καταγραφής του CloudTrail καταγράφουν με ακρίβεια τόσο τη διαγραφή όσο και τις επόμενες ενέργειες, ωστόσο η καθυστέρηση συνέπειας επιτρέπει την παραμονή. Αυτό επεκτείνεται πέρα από τα κλειδιά για συνημμένα πολιτικής, διαγραφές ρόλων και προφίλ σύνδεσης, ενισχύοντας τους κινδύνους στην απόκριση περιστατικών.

Τα παραδοσιακά βιβλία αναπαραγωγής αποτυγχάνουν εδώ: η επισύναψη πολιτικών άρνησης όλων όπως το AWSDenyAll αποδίδει το ίδιο παράθυρο, καθώς οι εισβολείς τα εντοπίζουν και τα αποσυνδέουν μέσω ψηφοφορίας ListAccessKeys ή παρόμοιων API.

Η Διαδικασία Εκκαθάρισης Διαπιστευτηρίων της ίδιας της AWS, που δημοσιεύτηκε στο re:Post, συμβουλεύει την αναμονή πλήρεις περιόδους διάδοσης, αλλά αποδεικνύεται αναποτελεσματική έναντι των προληπτικών εισβολέων που προλαμβάνουν την επιβολή της πολιτικής.

Η δοκιμή μετά την αποκάλυψη αποκάλυψε μερικές διορθώσεις. Ένα διαγραμμένο κλειδί αποκλείει πλέον τη δημιουργία νέου κλειδιού, αλλά τα κενά παραμένουν. Οι εισβολείς μπορούν ακόμα να ανιχνεύουν αλλαγές και να αναπτύσσουν υποτιθέμενους ρόλους με το AdministratorAccess από εξωτερικούς λογαριασμούς.

OFFENSAI συνιστά Πολιτικές Ελέγχου Υπηρεσιών σε επίπεδο λογαριασμού (SCP) μέσω Οργανισμών AWS για την άρνηση όλων των ενεργειών για παραβιασμένες αρχές, καθώς οι εισβολείς δεν έχουν έλεγχο SCP.

Μετά τη διάδοση, προχωρήστε στον καθαρισμό. Η AWS αναγνώρισε τα ευρήματα τον Απρίλιο του 2025, εφαρμόζοντας διορθώσεις ανάπτυξης και ενημερώσεις τεκμηρίωσης χωρίς να το ταξινομήσει ως ευπάθεια. Οι επαναληπτικές δοκιμές που κοινοποιήθηκαν στις 5 Δεκεμβρίου 2025, ευθυγραμμίζονται με την αξιολόγησή τους, ζητώντας αναθεωρήσεις βιβλίων.

Δεν εμφανίστηκαν άγρια κατορθώματα. Οι οργανισμοί θα πρέπει να ενσωματώνουν τέτοιες καθυστερήσεις στους κανόνες ανίχνευσης, ευνοώντας τους ρόλους IAM και τα προσωρινά διαπιστευτήρια STS έναντι των μακροπρόθεσμων κλειδιών για την ελαχιστοποίηση της έκθεσης.