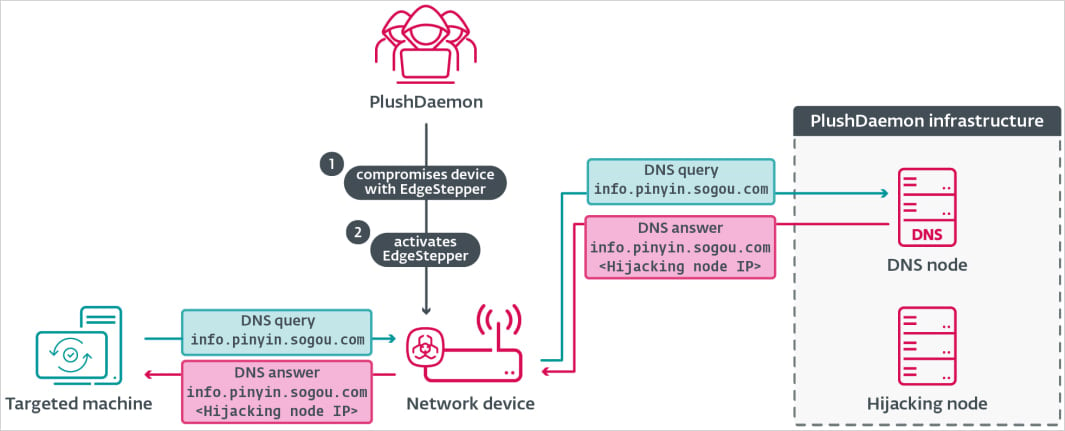

Ένας παράγοντας απειλών που συνδέεται με την Κίνα και παρακολουθείται ως «PlushDaemon» κλέβει την κυκλοφορία ενημέρωσης λογισμικού χρησιμοποιώντας ένα νέο εμφύτευμα που ονομάζεται EdgeStepper σε επιχειρήσεις κυβερνοκατασκοπείας.

Από το 2018, οι χάκερ του PlushDaemon έχουν στοχεύσει άτομα και οργανισμούς στις Ηνωμένες Πολιτείες, την Κίνα, την Ταϊβάν, το Χονγκ Κονγκ, τη Νότια Κορέα και τη Νέα Ζηλανδία με προσαρμοσμένο κακόβουλο λογισμικό, όπως το backdoor SlowStepper.

Το PlushDaemon έχει θέσει σε κίνδυνο κατασκευαστές ηλεκτρονικών ειδών, πανεπιστήμια και ένα ιαπωνικό εργοστάσιο κατασκευής αυτοκινήτων στην Καμπότζη. Τα δεδομένα τηλεμετρίας από την εταιρεία κυβερνοασφάλειας ESET υποδεικνύουν ότι από το 2019, ο παράγοντας απειλής βασίζεται σε κακόβουλες ενημερώσεις για να παραβιάσει τα δίκτυα-στόχους.

.jpg)

Πηγή: ESET

Αλυσίδα επίθεσης

Οι εισβολείς αποκτούν πρόσβαση σε δρομολογητές εκμεταλλευόμενοι γνωστά τρωτά σημεία ή αδύναμους κωδικούς πρόσβασης διαχειριστή, εγκαθιστούν το εμφύτευμα EdgeStepper και στη συνέχεια ανακατευθύνουν την κυκλοφορία ενημέρωσης λογισμικού στη δική τους υποδομή.

Το EdgeStepper λειτουργεί παρεμποδίζοντας ερωτήματα DNS και ανακατευθύνοντάς τα σε έναν κακόβουλο κόμβο DNS αφού επιβεβαιώσει ότι ο τομέας χρησιμοποιείται για την παροχή ενημερώσεων λογισμικού, εξηγούν οι ερευνητές της ESET σε μια αναφορά που κοινοποιήθηκε στο BleepingComputer.

Όταν ένα θύμα προσπαθεί να ενημερώσει το λογισμικό του, λαμβάνει το πρόγραμμα λήψης κακόβουλου λογισμικού LittleDaemon για Windows μεταμφιεσμένο ως αρχείο DLL με το όνομα “popup_4.2.0.2246.dll.‘

Πηγή: ESET

Το LittleDaemon φέρνει ένα άλλο dropper κακόβουλου λογισμικού με το όνομα DaemonicLogistics, αποκρυπτογραφημένο και εκτελεσμένο στη μνήμη, το οποίο ανακτά την κερκόπορτα υπογραφής του PlushDaemon, SlowStepper.

Το backdoor έχει τεκμηριωθεί στο παρελθόν σε επιθέσεις εναντίον χρηστών του νοτιοκορεατικού προϊόντος VPN IPany. Κατά τη διάρκεια αυτών των επιθέσεων, οι χρήστες κατέβασαν ένα πρόγραμμα εγκατάστασης με trojanized από τον επίσημο ιστότοπο του προμηθευτή.

Το κακόβουλο λογισμικό SlowStepper επιτρέπει στους χάκερ να συλλέγουν λεπτομερείς πληροφορίες συστήματος, να εκτελούν εκτεταμένες λειτουργίες αρχείων, να εκτελούν εντολές και να εκτελούν διάφορα εργαλεία spyware που βασίζονται σε Python που μπορούν να υποκλέψουν δεδομένα από το πρόγραμμα περιήγησης, να παρεμποδίσουν πληκτρολογήσεις και να συλλέξουν διαπιστευτήρια.

VIA: bleepingcomputer.com