Ένα ελάττωμα cross-site scripting (XSS) στον πίνακα ελέγχου που χρησιμοποιείται από τους χειριστές του κακόβουλου λογισμικού StealC για κλοπή πληροφοριών επέτρεψε στους ερευνητές να παρατηρούν ενεργές περιόδους σύνδεσης και να συλλέγουν πληροφορίες σχετικά με το υλικό των εισβολέων.

Το StealC εμφανίστηκε στις αρχές του 2023 με επιθετική προώθηση στα κανάλια του σκοτεινού ιστού για εγκλήματα στον κυβερνοχώρο. Έγινε δημοτικότητα λόγω της φοροδιαφυγής και των εκτεταμένων δυνατοτήτων κλοπής δεδομένων.

Τα επόμενα χρόνια, ο προγραμματιστής του StealC πρόσθεσε πολλαπλές βελτιώσεις. Με την κυκλοφορία της έκδοσης 2.0 τον περασμένο Απρίλιο, ο συγγραφέας κακόβουλου λογισμικού παρουσίασε την υποστήριξη bot Telegram για ειδοποιήσεις σε πραγματικό χρόνο και ένα νέο πρόγραμμα δημιουργίας που θα μπορούσε να δημιουργήσει εκδόσεις StealC με βάση πρότυπα και προσαρμοσμένους κανόνες κλοπής δεδομένων.

Εκείνη την εποχή, ο πηγαίος κώδικας για τον πίνακα διαχείρισης του κακόβουλου λογισμικού διέρρευσε, δίνοντας στους ερευνητές την ευκαιρία να το αναλύσουν.

Οι ερευνητές του CyberArk ανακάλυψαν επίσης ένα ελάττωμα XSS που τους επέτρεπε να συλλέγουν τα δακτυλικά αποτυπώματα του προγράμματος περιήγησης και του υλικού των χειριστών StealC, να παρατηρούν ενεργές περιόδους λειτουργίας, να κλέβουν cookies συνεδρίας από τον πίνακα και να κλέβουν τις συνεδρίες του πίνακα από απόσταση.

«Αξιοποιώντας την ευπάθεια, μπορέσαμε να αναγνωρίσουμε χαρακτηριστικά των υπολογιστών του παράγοντα απειλής, συμπεριλαμβανομένων γενικών δεικτών τοποθεσίας και λεπτομερειών υλικού υπολογιστή», λένε οι ερευνητές.

“Επιπλέον, μπορέσαμε να ανακτήσουμε ενεργά cookie περιόδου λειτουργίας, τα οποία μας επέτρεψαν να αποκτήσουμε τον έλεγχο των περιόδων σύνδεσης από τους δικούς μας μηχανές.”

Πηγή: CyberArk

Η CyberArk δεν αποκάλυψε συγκεκριμένες λεπτομέρειες σχετικά με την ευπάθεια XSS για να αποτρέψει τους χειριστές StealC από το να το εντοπίσουν γρήγορα και να το διορθώσουν.

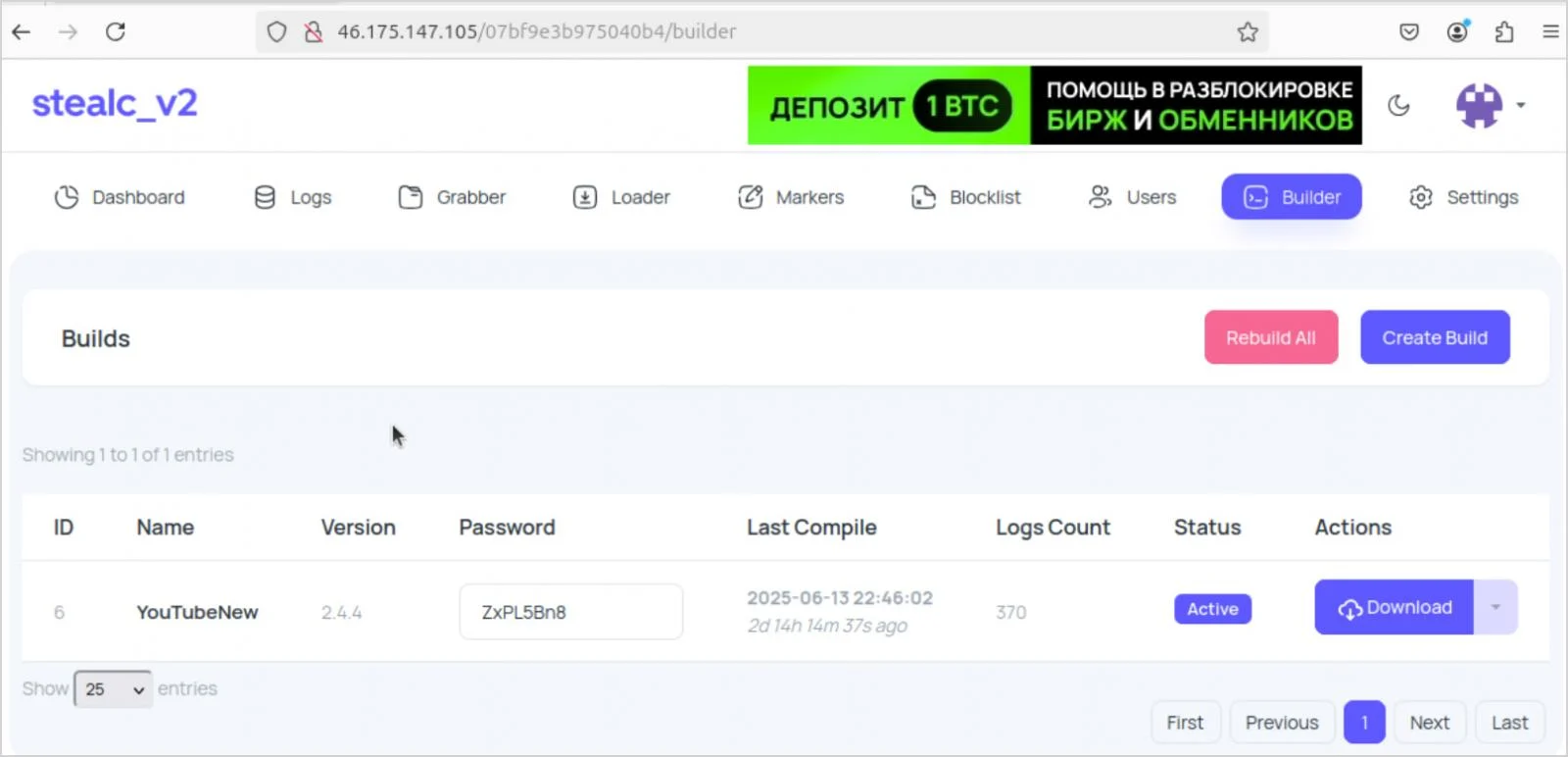

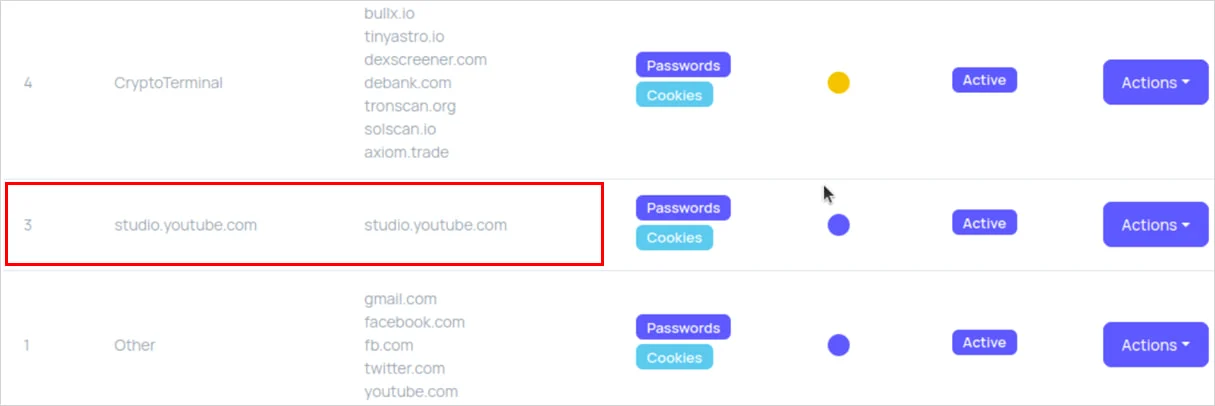

Η αναφορά επισημαίνει μια περίπτωση πελάτη της StealC, που αναφέρεται ως «YouTubeTA», ο οποίος κατέλαβε παλιά, νόμιμα κανάλια του YouTube, πιθανότατα χρησιμοποιώντας παραβιασμένα διαπιστευτήρια, και έβαλε μολυσματικούς συνδέσμους.

Ο κυβερνοεγκληματίας έτρεξε εκστρατείες κακόβουλου λογισμικού καθ’ όλη τη διάρκεια του 2025, συλλέγοντας πάνω από 5.000 αρχεία καταγραφής θυμάτων, κλέβοντας περίπου 390.000 κωδικούς πρόσβασης και 30 εκατομμύρια cookies (τα περισσότερα από αυτά δεν είναι ευαίσθητα).

Πηγή: CyberArk

Στιγμιότυπα οθόνης από τον πίνακα του ηθοποιού απειλών υποδεικνύουν ότι οι περισσότερες μολύνσεις εμφανίστηκαν όταν τα θύματα αναζήτησαν σπασμένες εκδόσεις του Adobe Photoshop και του Adobe After Effects.

Αξιοποιώντας το ελάττωμα XSS, οι ερευνητές μπορούσαν να προσδιορίσουν ότι ο εισβολέας χρησιμοποίησε ένα σύστημα βασισμένο στο Apple M3 με ρυθμίσεις αγγλικής και ρωσικής γλώσσας, χρησιμοποιούσε τη ζώνη ώρας της Ανατολικής Ευρώπης και είχε πρόσβαση στο Διαδίκτυο μέσω Ουκρανίας.

Η τοποθεσία τους αποκαλύφθηκε όταν ο παράγοντας απειλής ξέχασε να συνδέσει τον πίνακα StealC μέσω VPN. Αυτό αποκάλυψε την πραγματική τους διεύθυνση IP, η οποία ήταν συνδεδεμένη με την καλωδιακή τηλεόραση TRK της Ουκρανίας ISP.

Η CyberArk σημειώνει ότι οι πλατφόρμες κακόβουλου λογισμικού ως υπηρεσία (MaaS) επιτρέπουν την ταχεία κλιμάκωση, αλλά αποτελούν επίσης σημαντικό κίνδυνο έκθεσης σε παράγοντες απειλών.

Το BleepingComputer επικοινώνησε με την CyberArk για να ρωτήσει γιατί επέλεξαν να αποκαλύψουν το ελάττωμα StealC XSS τώρα. Ο ερευνητής Ari Novick είπε ότι ελπίζουν να προκαλέσουν διακοπή στη λειτουργία, καθώς υπήρξε «μια άνοδος τους τελευταίους μήνες στον αριθμό των χειριστών StealC, πιθανώς ως απάντηση στην δράμα γύρω από τη Λούμα πριν από μερικούς μήνες».

“Με τη δημοσίευση της ύπαρξης του XSS, ελπίζουμε να προκαλέσουμε τουλάχιστον κάποια διαταραχή στη χρήση του κακόβουλου λογισμικού StealC, καθώς οι χειριστές επαναξιολογούν τη χρήση του. Εφόσον υπάρχουν τώρα σχετικά πολλοί χειριστές, φαινόταν σαν μια εξαιρετική ευκαιρία να προκληθεί δυνητικά μια αρκετά σημαντική αναστάτωση στην αγορά MaaS.”

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com