Η ομάδα εκβιασμών δεδομένων-κλοπής, γνωστή ως Luna Moth, γνωστός και ως Silent Ransom Group, έχει επιταχύνει τις εκστρατείες phishing σε επιθέσεις σε νομικά και χρηματοπιστωτικά ιδρύματα στις Ηνωμένες Πολιτείες.

Σύμφωνα με τον ερευνητή της Eclecticiq Arda Büyükkaya, ο απώτερος στόχος αυτών των επιθέσεων είναι η κλοπή και η εκβίαση δεδομένων.

Η Luna Moth, γνωστή εσωτερικά ως ομάδα Silent Ransom, είναι ηθοποιοί απειλών που διεξήγαγαν προηγουμένως εκστρατείες Bazarcall ως έναν τρόπο να αποκτήσουν αρχική πρόσβαση σε εταιρικά δίκτυα για το Ryuk και αργότερα, επιθέσεις ransomware.

Τον Μάρτιο του 2022, καθώς ο Conti άρχισε να κλείνει, οι ηθοποιοί απειλών Bazarcall χωρίστηκαν από το Conti Syndicate και σχημάτισαν μια νέα επιχείρηση που ονομάζεται Silent Ransom Group (SRG).

Οι τελευταίες επιθέσεις της Luna Moths συνεπάγονται την υποστήριξη της υποστήριξης μέσω ηλεκτρονικού ταχυδρομείου, των ψεύτικων ιστότοπων και των τηλεφωνικών κλήσεων και βασίζονται αποκλειστικά στην κοινωνική μηχανική και την εξαπάτηση, χωρίς την ανάπτυξη ransomware που παρατηρείται σε οποιαδήποτε από τις περιπτώσεις.

“Από τον Μάρτιο του 2025, η Eclecticiq αξιολογεί με μεγάλη εμπιστοσύνη ότι η Luna Moth έχει καταγράψει τουλάχιστον 37 τομείς μέσω του GoDaddy για να υποστηρίξει τις εκστρατείες των επανάστασης”. διαβάζει την έκθεση Eclecticiq.

“Οι περισσότεροι από αυτούς τους τομείς το μιμούνται τις πύλες βοήθειας ή υποστήριξης για μεγάλες αμερικανικές δικηγορικές εταιρείες και εταιρείες χρηματοπιστωτικών υπηρεσιών, χρησιμοποιώντας τυποποιημένα πρότυπα”.

Πηγή: Eclecticiq

Η τελευταία δραστηριότητα που εντοπίστηκε από το ECLECTICIQ ξεκινά τον Μάρτιο του 2025, με στόχο τους οργανισμούς που εδρεύουν στις ΗΠΑ με κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που περιέχουν ψεύτικους παραλήπτες αριθμών βοήθειας βοήθειας να καλέσουν να επιλύσουν τα ανύπαρκτα προβλήματα.

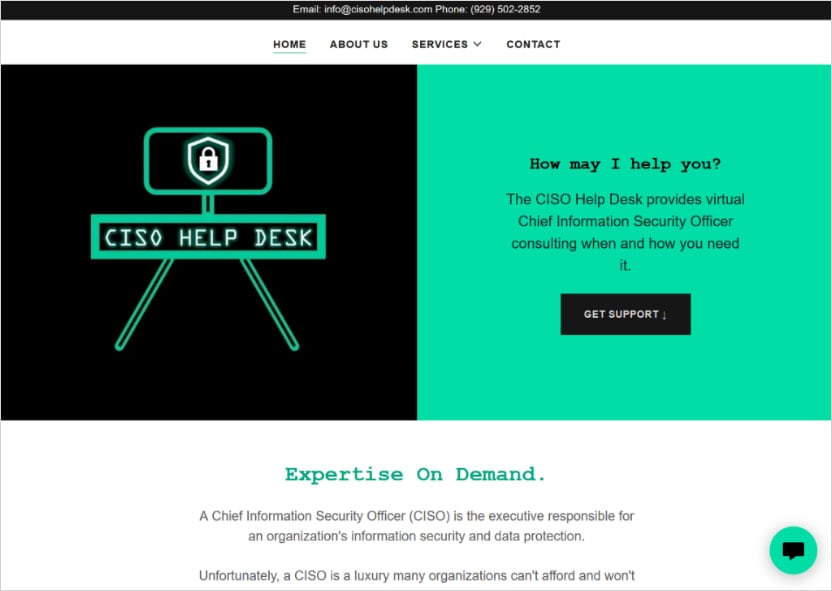

Ένας χειριστής Luna Moth απαντά στην κλήση, υπομείνοντας το προσωπικό της πληροφορικής και πείθει το θύμα να εγκαταστήσει λογισμικό απομακρυσμένης παρακολούθησης και διαχείρισης (RMM) από ψεύτικες τοποθεσίες γραφείου που δίνει στους επιτιθέμενους απομακρυσμένους πρόσβασης στο μηχάνημά τους.

Οι ψεύτικες τοποθεσίες γραφείου βοήθειας χρησιμοποιούν ονόματα τομέων που ακολουθούν τα πρότυπα ονομασίας όπως [company_name]-helpdesk.com και [company_name]helpdesk.com.

Πηγή: Eclecticiq

Ορισμένα εργαλεία που έχουν κακοποιηθεί σε αυτές τις επιθέσεις είναι Syncro, Superops, Zoho Assist, Atera, Anydesk και Splashtop. Αυτά είναι νόμιμα, ψηφιακά υπογεγραμμένα εργαλεία, επομένως είναι απίθανο να προκαλέσουν προειδοποιήσεις για το θύμα.

Μόλις εγκατασταθεί το εργαλείο RMM, ο επιτιθέμενος έχει πρόσβαση πληκτρολογίου, επιτρέποντάς του να εξαπλωθούν σε άλλες συσκευές και να αναζητήσουν τοπικά αρχεία και κοινόχρηστες μονάδες για ευαίσθητα δεδομένα.

Έχοντας εντοπίσει πολύτιμα αρχεία, τα εξαντλούν στην υποδομή που ελέγχεται από τον εισβολέα χρησιμοποιώντας το WINSCP (μέσω SFTP) ή το RCLONE (συγχρονισμός σύννεφων).

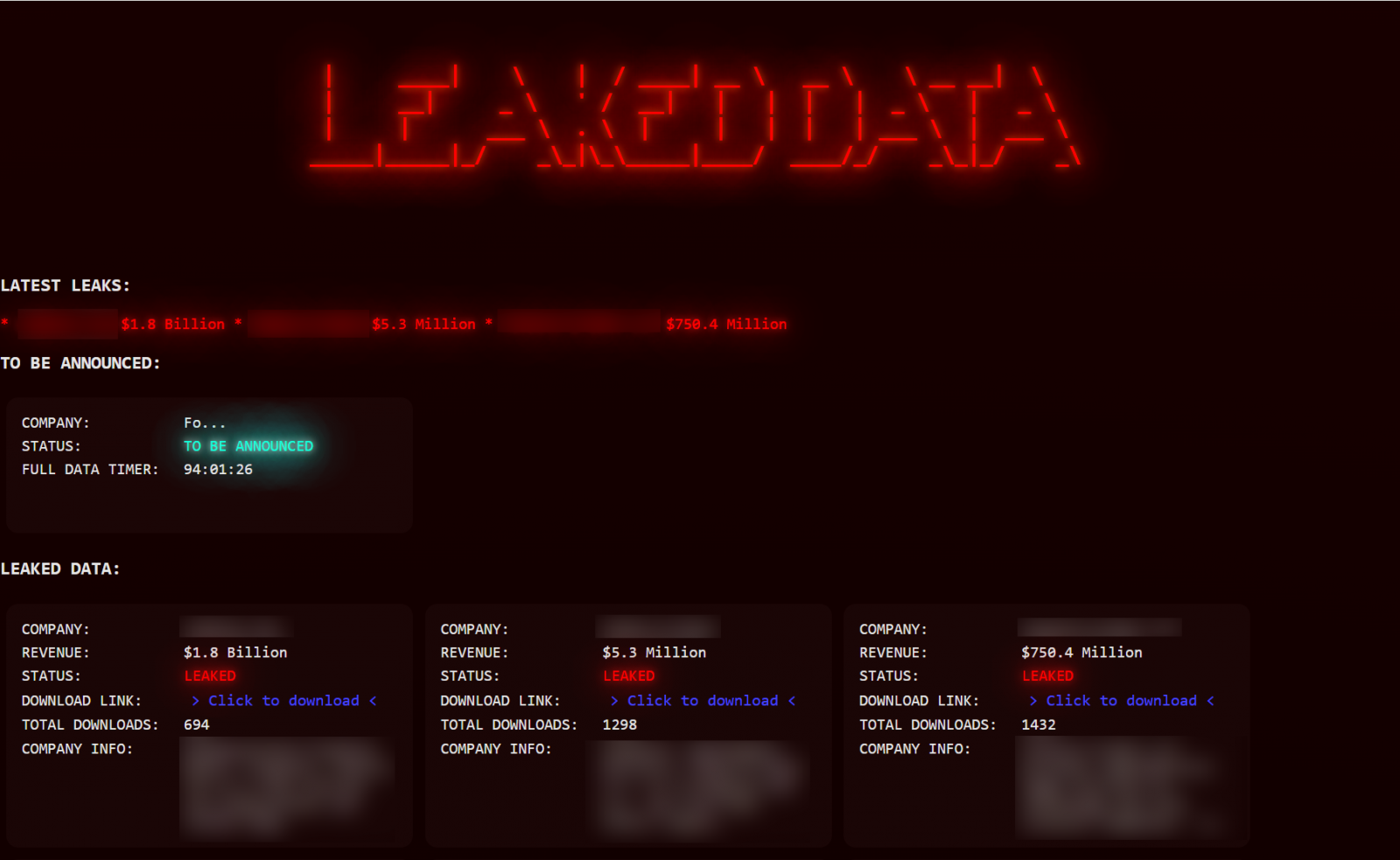

Αφού κλαπεί τα δεδομένα, η Luna Moth έρχεται σε επαφή με τον θύμα οργανισμό και απειλεί να το διαρρεύσει δημοσίως στον τομέα του ClearWeb, εκτός εάν πληρώνουν λύτρα. Το ποσό λύτρας ποικίλλει ανά θύμα, που κυμαίνεται από ένα έως οκτώ εκατομμύρια δολάρια.

Πηγή: BleepingComputer

Ο Büyükkaya σχολιάζει τη μυστικότητα αυτών των επιθέσεων, σημειώνοντας ότι δεν περιλαμβάνει κακόβουλο λογισμικό, κακόβουλα συνημμένα ή συνδέσμους σε ιστότοπους που έχουν υποστεί κακόβουλο λογισμικό. Τα θύματα εγκαθιστούν απλώς ένα εργαλείο RMM, πιστεύοντας ότι λαμβάνουν υποστήριξη γραφείου βοήθειας.

Καθώς η επιχείρηση χρησιμοποιεί συνήθως αυτά τα εργαλεία RMM, δεν επισημαίνονται από το λογισμικό ασφαλείας ως κακόβουλο και επιτρέπεται να τρέχουν.

Οι δείκτες συμβιβασμού (ΔΟΕ), συμπεριλαμβανομένων των διευθύνσεων IP και των τομέων ηλεκτρονικού ψαρέματος που πρέπει να προστεθούν σε μια λίστα μπλοκ, είναι διαθέσιμοι στο κάτω μέρος της έκθεσης Eclecticiq.

Εκτός από τους τομείς, συνιστάται επίσης να εξεταστεί ο περιορισμός της εκτέλεσης εργαλείων RMM που δεν χρησιμοποιούνται στο περιβάλλον ενός οργανισμού.

VIA: bleepingcomputer.com