Σε μια πρόσφατη εκστρατεία κατασκοπείας, η περίφημη ομάδα απειλών της Βόρειας Κορέας Lazarus στοχεύει σε πολλαπλούς οργανισμούς στους τομείς του λογισμικού, της πληροφορικής, των χρηματοδότησης και των τηλεπικοινωνιών στη Νότια Κορέα.

Ο ηθοποιός απειλής συνένωσε μια στρατηγική επίθεσης με τρύπα ποτίσματος με εκμετάλλευση για ευπάθεια σε έναν πελάτη μεταφοράς αρχείων που απαιτείται στη Νότια Κορέα για την ολοκλήρωση ορισμένων οικονομικών και διοικητικών καθηκόντων.

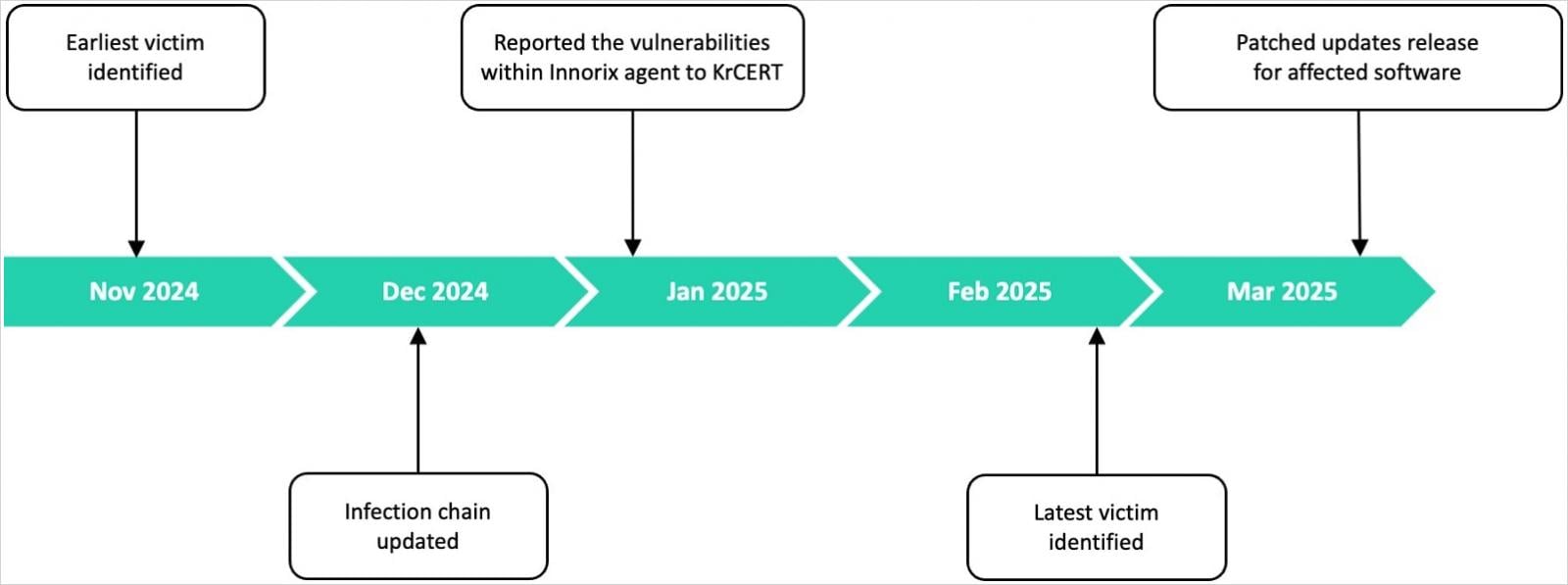

Οι ερευνητές στο Kasperky ονόμασαν την εκστρατεία «Synchole Operation» και λένε ότι η δραστηριότητα έθεσε σε κίνδυνο τουλάχιστον μισές οργανώσεις μεταξύ Νοεμβρίου 2024 και Φεβρουαρίου 2025.

“Προσδιορίσαμε τουλάχιστον έξι οργανισμούς λογισμικού, πληροφορικής, οικονομικών, ημιαγωγών και τηλεπικοινωνιακών οργανώσεων στη Νότια Κορέα που έπεσαν θύμα” Synchole Operation “, σημειώνει ο Kasperky σε ένα έκθεση.

Πηγή: Kaspersky

“Ωστόσο, είμαστε βέβαιοι ότι υπάρχουν πολλοί περισσότεροι οργανισμοί σε ένα ευρύτερο φάσμα βιομηχανιών, δεδομένης της δημοτικότητας του λογισμικού που εκμεταλλεύεται ο Lazarus σε αυτή την εκστρατεία”, πρόσθεσαν οι ερευνητές.

Σύμφωνα με τον Kaspersky, ο Lazarus Hackers χρησιμοποίησε μια εκμετάλλευση που ήταν γνωστή από τον πωλητή κατά τη στιγμή της έρευνας, αλλά είχε αξιοποιηθεί πριν από άλλες επιθέσεις.

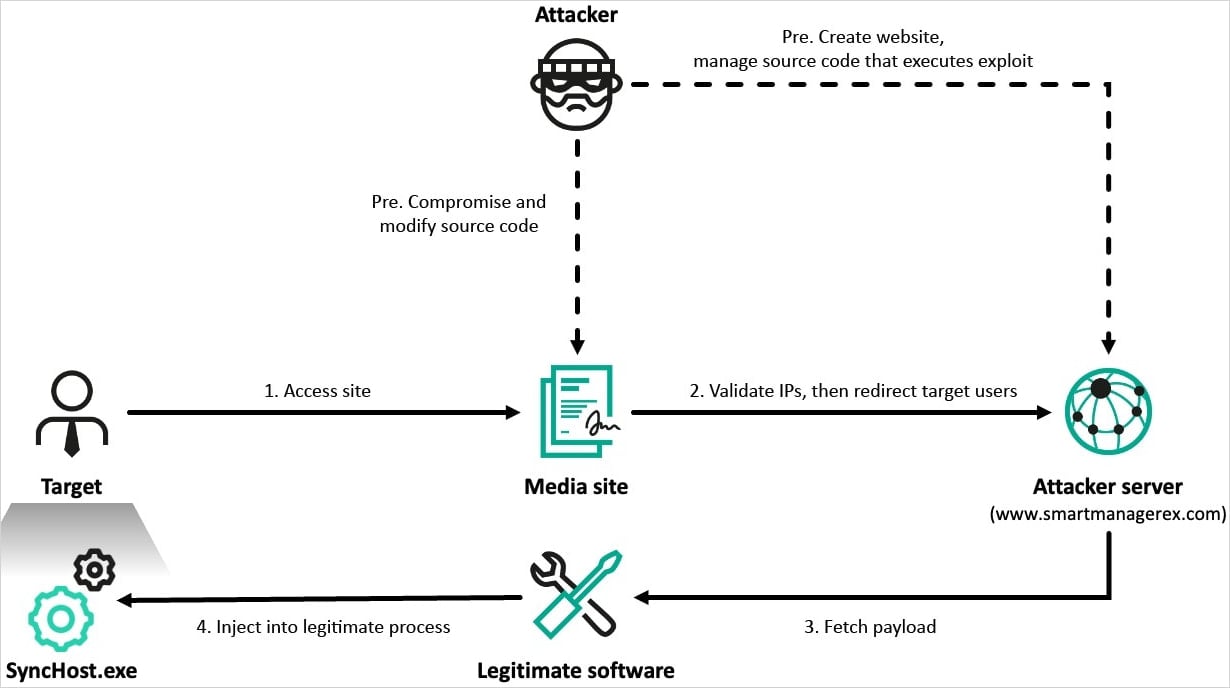

Επιλογή στόχου

Η επίθεση ξεκίνησε με στόχους που επισκέπτονταν νόμιμες πύλες των μέσων μαζικής ενημέρωσης της Νότιας Κορέας ότι ο Lazarus είχε συμβιβαστεί με σενάρια από την πλευρά του διακομιστή για τους επισκέπτες του προφίλ και την ανακατεύθυνση των έγκυρων στόχων σε κακόβουλους τομείς.

Στα περιστατικά που αναλύονται από τον Kaspersky, τα θύματα ανακατευθύνονται σε ιστότοπους που μιμούνται τους προμηθευτές λογισμικού, όπως ο διανομέας του Cross Ex – ένα εργαλείο που επιτρέπει στους Νότιους Κορέας να χρησιμοποιούν λογισμικό ασφαλείας σε διάφορα προγράμματα περιήγησης ιστού για ηλεκτρονικές τραπεζικές και αλληλεπιδράσεις με κυβερνητικούς ιστότοπους.

“Αν και η ακριβής μέθοδος με την οποία η Cross Ex εκμεταλλεύτηκε για να παραδώσει κακόβουλο λογισμικό παραμένει ασαφής, πιστεύουμε ότι οι επιτιθέμενοι κλιμακώνουν τα προνόμιά τους κατά τη διάρκεια της διαδικασίας εκμετάλλευσης καθώς επιβεβαιώσαμε ότι η διαδικασία εκτελέστηκε με υψηλό επίπεδο ακεραιότητας στις περισσότερες περιπτώσεις” εξηγούνταν Kaspersky.

Πηγή: Kaspersky

Οι ερευνητές λένε ότι ένα κακόβουλο JavaScript στον ψεύτικο ιστότοπο εκμεταλλεύεται το λογισμικό Cross Ex για να παραδώσει κακόβουλο λογισμικό.

Παρόλο που ο Kaspersky δεν βρήκε την ακριβή μέθοδο εκμετάλλευσης που χρησιμοποιήθηκε, οι ερευνητές “πιστεύουν ότι οι επιτιθέμενοι κλιμακώνουν τα προνόμιά τους κατά τη διάρκεια της διαδικασίας εκμετάλλευσης”.

Επιπλέον, “σύμφωνα με πρόσφατο συμβουλευτική ασφάλεια Καταχωρήθηκε στον ιστότοπο του KRCERT, φαίνεται να υπάρχουν πρόσφατα patched ευπάθειες στο Cross Ex, οι οποίες εξετάστηκαν κατά τη διάρκεια του χρονικού πλαισίου της έρευνάς μας “, σημειώνει η έκθεση του Kaspersky.

Η εκμετάλλευση ξεκινά τη νόμιμη διαδικασία ‘synchost.exe’ και εισάγει το κέλυφος σε αυτό για να φορτώσει το backdoor ‘απειλής’, το οποίο μπορεί να εκτελέσει 37 εντολές στον μολυσμένο ξενιστή.

Πηγή: Kaspersky

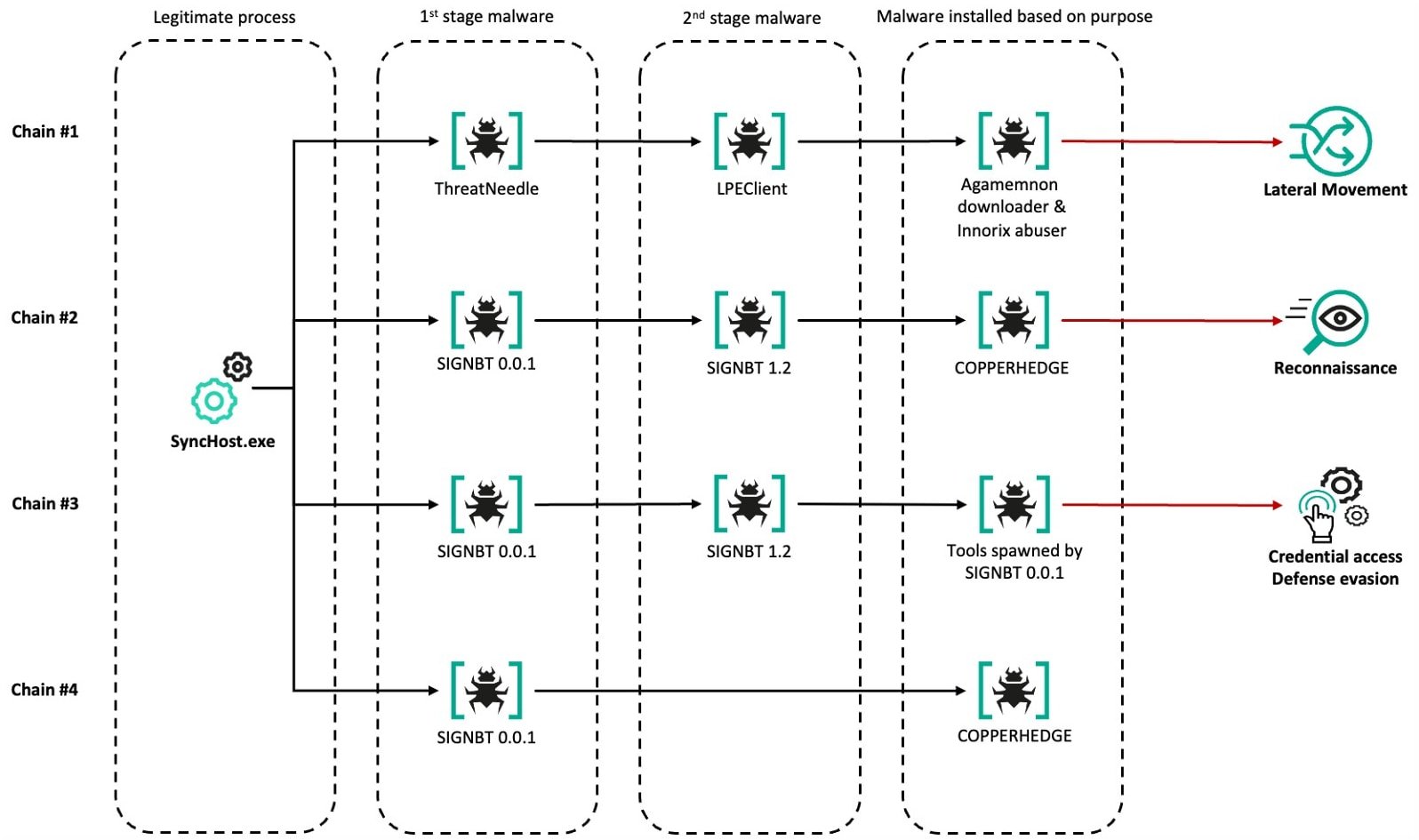

Ο Kaspersky παρατήρησε πολλαπλές αλυσίδες λοίμωξης στα έξι επιβεβαιωμένα θύματα, τα οποία διαφέρουν σε προηγούμενες και μεταγενέστερες φάσεις της επίθεσης, μόνο η αρχική μόλυνση είναι το κοινό έδαφος.

Στην πρώτη φάση, η απειλή χρησιμοποιήθηκε για την ανάπτυξη του ‘lpeclient’ για το προφίλ του συστήματος, τους “wagent” ή ‘Agamemnon’ malware downlayers και το εργαλείο ‘innorix absuser’ για την πλευρική κίνηση.

Ο Kaspersky σημειώνει ότι ο innorix Abuser εκμεταλλεύτηκε μια ευπάθεια στο Innorix Agent File File Solution έκδοση 9.2.18.496 και απευθύνεται στην τελευταία έκδοση του λογισμικού.

Σε ορισμένες περιπτώσεις, η απειλή δεν χρησιμοποιήθηκε καθόλου, με τον Lazarus να χρησιμοποιεί το εμφύτευμα «Signbt» για την ανάπτυξη του backdoor «Copperhedge» που χρησιμοποιείται για την εσωτερική αναγνώριση.

Πηγή: Kaspersky

Με βάση τα εργαλεία που χρησιμοποιούνται στις επιθέσεις συγχρονισμού λειτουργίας, ο Kaspersky μπόρεσε να αποδώσει με βεβαιότητα τους συμβιβασμούς στην ομάδα του Lazarus Hacker που υποστηρίχθηκε από την κυβέρνηση της Βόρειας Κορέας.

Πρόσθετες ενδείξεις που δείχνουν τον ηθοποιό απειλής ήταν η ώρα εργασίας/φαινομενική ζώνη ώρας μαζί με τις τεχνικές, τις τακτικές και τις διαδικασίες (TTPs) ειδικά για τον Λάζαρους.

Με βάση τα πρόσφατα δείγματα κακόβουλου λογισμικού που χρησιμοποιούνται στο Synchole Operation, ο Kaspersky παρατήρησε ότι ο Lazarus κινείται προς ελαφριά και αρθρωτά εργαλεία που είναι τόσο πιο αντικειμενικά και πιο διαμορφώσιμα.

Η εταιρεία Cybersecurity αναφέρει ότι έχει κοινοποιήσει τα ευρήματά της στην Κορέα Internet & Security Agency (KRCERT/CC) και επιβεβαίωσε ότι τα έμπλαστρα έχουν κυκλοφορήσει για το λογισμικό που εκμεταλλεύτηκε σε αυτήν την εκστρατεία.

Κατά τη διάρκεια της ανάλυσης επίθεσης, οι ερευνητές του Kaspersky βρήκαν επίσης ένα ελάττωμα μη μηδενικής ημέρας (KVE-2024-0014) στις εκδόσεις του Innorix Agent 9.2.18.001 έως 9.2.18.538, που επέτρεψε αυθαίρετες λήψεις αρχείων.

Οι ερευνητές ανέφεραν υπεύθυνα το ζήτημα ασφαλείας μέσω της Κορέας Internet & Security Agency (KRCERT) και ο πωλητής την απευθύνθηκε σε ενημέρωση τον περασμένο μήνα.

VIA: bleepingcomputer.com