Μια νέα κακόβουλη καμπάνια στοχεύει προγραμματιστές macOS με ψεύτικες πλατφόρμες Homebrew, LogMeIn και TradingView που παρέχουν κακόβουλο λογισμικό κλοπής πληροφοριών όπως το AMOS (Atomic macOS Stealer) και το Odyssey.

Η καμπάνια χρησιμοποιεί τεχνικές “ClickFix” όπου οι στόχοι εξαπατώνται για να εκτελέσουν εντολές στο Terminal, μολύνοντας τους εαυτούς τους με κακόβουλο λογισμικό.

Το Homebrew είναι ένα δημοφιλές σύστημα διαχείρισης πακέτων ανοιχτού κώδικα που διευκολύνει την εγκατάσταση λογισμικού σε macOS και Linux. Οι φορείς απειλών έχουν χρησιμοποιήσει στο παρελθόν το όνομα της πλατφόρμας για να διανείμουν το AMOS σε καμπάνιες κακόβουλης διαφήμισης.

Το LogMeIn είναι μια υπηρεσία απομακρυσμένης πρόσβασης και το TradingView είναι μια πλατφόρμα χρηματοοικονομικών διαγραμμάτων και ανάλυσης αγοράς, που χρησιμοποιούνται ευρέως από τους χρήστες της Apple.

Ερευνητές στην εταιρεία κυνηγιού απειλών Hunt.io εντόπισαν περισσότερους από 85 τομείς που πλαστοπροσωπούν τις τρεις πλατφόρμες αυτής της καμπάνιας, συμπεριλαμβανομένων των εξής:

| http://homebrewclubs.org/ | https://sites-phantom.com/ |

| http://homebrewfaq.org/ | https://tradingviewen.com/ |

| http://homebrewlub.us/ | https://tradingvieweu.com/ |

| http://homebrewonline.org/ | https://www.homebrewclubs.org/ |

| http://homebrewupdate.org/ | https://www.homebrewfaq.org/ |

| http://sites-phantom.com/ | https://www.homebrewfaq.us/ |

| http://tradingviewen.com/ | https://www.homebrewonline.org/ |

| http://tradingvieweu.com/ | https://www.homebrewupdate.org/ |

| http://www.homebrewfaq.us/ | https://www.tradingvieweu.com/ |

| http://www.homebrewonline.org/ | https://filmoraus.com/ |

| http://www.tradingviewen.com/ | https://homebrewfaq.org/ |

| https://filmoraus.com/ | https://homebrewfaq.us/ |

| https://homebrewfaq.org/ | https://homebrewlub.us/ |

Κατά τον έλεγχο ορισμένων από τους τομείς, το BleepingComputer ανακάλυψε ότι σε ορισμένες περιπτώσεις η επισκεψιμότητα στους ιστότοπους οδηγούνταν μέσω του Google Ads, υποδεικνύοντας ότι ο παράγοντας απειλής τους προώθησε να εμφανίζονται στα αποτελέσματα της Αναζήτησης Google.

Οι κακόβουλοι ιστότοποι διαθέτουν πειστικές πύλες λήψης για τις ψεύτικες εφαρμογές και καθοδηγούν τους χρήστες να αντιγράψουν α μπούκλα εντολή στο Terminal τους για την εγκατάσταση τους, το λένε οι ερευνητές.

Πηγή: Hunt.io

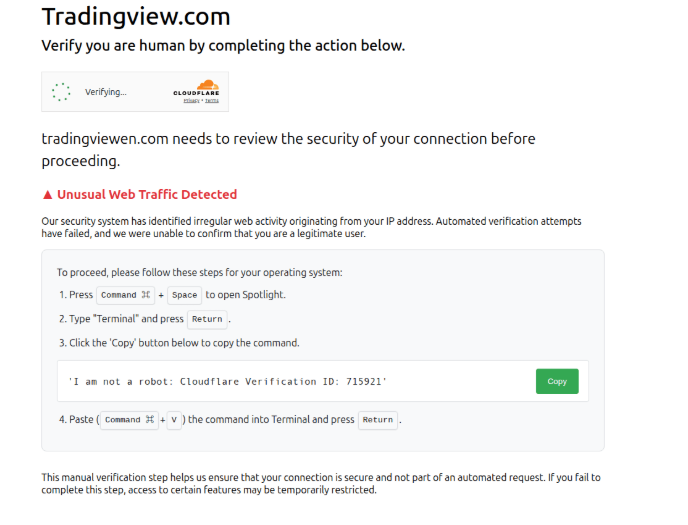

Σε άλλες περιπτώσεις, όπως για το TradingView, οι κακόβουλες εντολές παρουσιάζονται ως “βήμα επιβεβαίωσης ασφάλειας σύνδεσης”. Ωστόσο, εάν ο χρήστης κάνει κλικ στο κουμπί «αντιγραφή», μια εντολή εγκατάστασης με κωδικοποίηση base64 παραδίδεται στο πρόχειρο αντί για το εμφανιζόμενο αναγνωριστικό επαλήθευσης Cloudflare.

Πηγή: Hunt.io

Οι εντολές ανακτούν και αποκωδικοποιούν ένα αρχείο ‘install.sh’, το οποίο κατεβάζει ένα δυαδικό αρχείο ωφέλιμου φορτίου, αφαιρώντας τις σημαίες καραντίνας μιας παράκαμψης Gatekeeper που ζητά να επιτραπεί η εκτέλεσή του.

Το ωφέλιμο φορτίο είναι είτε AMOS είτε Odyssey, που εκτελείται στο μηχάνημα αφού ελεγχθεί αν το περιβάλλον είναι εικονική μηχανή ή σύστημα ανάλυσης.

Το κακόβουλο λογισμικό επικαλείται ρητά sudo να εκτελεί εντολές ως root και η πρώτη του ενέργεια είναι να συλλέξει λεπτομερείς πληροφορίες υλικού και μνήμης του κεντρικού υπολογιστή.

Στη συνέχεια, χειρίζεται υπηρεσίες συστήματος, όπως το να σκοτώνει τους δαίμονες ενημέρωσης του OneDrive και αλληλεπιδρά με τις υπηρεσίες macOS XPC για να συνδυάσει την κακόβουλη δραστηριότητά του με νόμιμες διαδικασίες.

Τελικά, τα στοιχεία κλοπής πληροφοριών του κακόβουλου λογισμικού ενεργοποιούνται, συλλέγοντας ευαίσθητες πληροφορίες που είναι αποθηκευμένες στο πρόγραμμα περιήγησης, διαπιστευτήρια κρυπτονομισμάτων και διεισδύουν στην εντολή και τον έλεγχο (C2).

Το AMOS, που τεκμηριώθηκε για πρώτη φορά τον Απρίλιο του 2023, είναι ένα κακόβουλο λογισμικό ως υπηρεσία (MaaS) που διατίθεται με συνδρομή 1.000 $/μήνα. Μπορεί να κλέψει ένα ευρύ φάσμα δεδομένων από μολυσμένους κεντρικούς υπολογιστές.

Πρόσφατα, οι δημιουργοί του πρόσθεσαν ένα στοιχείο backdoor στο κακόβουλο λογισμικό για να δώσουν στους χειριστές δυνατότητες μόνιμης απομακρυσμένης πρόσβασης.

Ο κλέφτης της Οδύσσειας, τεκμηριώνεται από την CYFIRMA ερευνητές αυτό το καλοκαίρι, είναι μια σχετικά νέα οικογένεια που προέρχεται από το Poseidon Stealer, το οποίο ο ίδιος διχάλιασε από το AMOS.

Στοχεύει διαπιστευτήρια και cookie που είναι αποθηκευμένα σε προγράμματα περιήγησης Chrome, Firefox και Safari, πάνω από εκατό επεκτάσεις πορτοφολιού κρυπτονομισμάτων, δεδομένα Keychain και προσωπικά αρχεία και τα στέλνει στους εισβολείς σε μορφή ZIP.

Συνιστάται ανεπιφύλακτα οι χρήστες να μην επικολλούν τις εντολές Terminal που βρίσκονται στο διαδίκτυο, εάν δεν κατανοούν πλήρως τι κάνουν.

VIA: bleepingcomputer.com