Κακόβουλες επεκτάσεις Chrome στο Chrome Web Store που μεταμφιέζονται σε εργαλεία παραγωγικότητας και ασφάλειας για εταιρικές πλατφόρμες HR και ERP ανακαλύφθηκαν κλέβοντας διαπιστευτήρια ελέγχου ταυτότητας ή μπλοκάροντας σελίδες διαχείρισης που χρησιμοποιούνται για την απόκριση σε συμβάντα ασφαλείας.

Η καμπάνια ανακαλύφθηκε από την εταιρεία κυβερνοασφάλειας Socket, η οποία λέει ότι εντόπισε πέντε επεκτάσεις Chrome που στοχεύουν τα Workday, NetSuite και SAP SuccessFactors, που έχουν εγκατασταθεί συνολικά περισσότερες από 2.300 φορές.

“Η καμπάνια αναπτύσσει τρεις διαφορετικούς τύπους επίθεσης: εξαγωγή cookie σε απομακρυσμένους διακομιστές, χειραγώγηση DOM για τον αποκλεισμό σελίδων διαχείρισης ασφάλειας και αμφίδρομη ένεση cookie για άμεση παραβίαση περιόδων σύνδεσης.” αναφέρει το Socket.

“Οι επεκτάσεις στοχεύουν στις ίδιες εταιρικές πλατφόρμες και μοιράζονται πανομοιότυπες λίστες ανίχνευσης εργαλείων ασφαλείας, μοτίβα τελικών σημείων API και δομές κώδικα, υποδεικνύοντας μια συντονισμένη λειτουργία παρόλο που εμφανίζονται ως ξεχωριστοί εκδότες.”

Οι επεκτάσεις δημοσιεύτηκαν με διαφορετικά ονόματα, αλλά οι ερευνητές λένε ότι μοιράζονται την ίδια υποδομή, μοτίβα κώδικα και στόχευση. Τέσσερις από τις επεκτάσεις δημοσιεύτηκαν με το όνομα προγραμματιστή databycloud1104, ενώ η πέμπτη χρησιμοποιούσε διαφορετική επωνυμία με την ονομασία Software Access.

Ενώ οι επεκτάσεις επηρέασαν μόνο 2.300 χρήστες, η κλοπή εταιρικών διαπιστευτηρίων θα μπορούσε να τροφοδοτήσει μεγάλης κλίμακας επιθέσεις ransomware και κλοπής δεδομένων.

Διατίθεται στο εμπόριο ως εργαλεία για εταιρικούς χρήστες

Η Socket λέει ότι οι επεκτάσεις προωθήθηκαν σε χρήστες εταιρικών πλατφορμών ανθρώπινου δυναμικού και ERP, παρουσιάζοντας τους εαυτούς τους ως εργαλεία που έχουν σχεδιαστεί για τη βελτίωση της παραγωγικότητας, τον εξορθολογισμό των ροών εργασίας ή τη βελτίωση των ελέγχων ασφαλείας.

Αρκετές από τις επεκτάσεις ισχυρίστηκαν ότι προσφέρουν απλοποιημένη πρόσβαση σε “εργαλεία premium” για το Workday, το NetSuite και άλλες πλατφόρμες.

Μία από τις πιο δημοφιλείς επεκτάσεις, Δεδομένα από το Cloud 2εγκαταστάθηκε 1.000 φορές και προωθήθηκε ως πίνακας ελέγχου που προσφέρει εργαλεία μαζικής διαχείρισης και ταχύτερη πρόσβαση για χρήστες που διαχειρίζονται πολλούς εταιρικούς λογαριασμούς.

Άλλη μια επέκταση, Πρόσβαση στο εργαλείο 11τοποθετήθηκε ως πρόσθετο εστιασμένο στην ασφάλεια που θα περιόριζε την πρόσβαση σε ευαίσθητες λειτουργίες διαχείρισης. Η καταχώρισή του ισχυρίστηκε ότι η επέκταση θα μπορούσε να περιορίσει τις αλληλεπιδράσεις των χρηστών με “ειδικά εργαλεία” για να αποτρέψει τον παραβιασμό του λογαριασμού.

Άλλες επεκτάσεις στην ομάδα χρησιμοποίησαν παρόμοια γλώσσα σχετικά με την παροχή “πρόσβασης” σε εργαλεία και υπηρεσίες, ζητώντας άδειες που φαινόταν να συνάδουν με τις εταιρικές ενοποιήσεις.

Ωστόσο, το Socket λέει ότι καμία από τις επεκτάσεις δεν αποκάλυψε εξαγωγή cookie, εξαγωγή διαπιστευτηρίων ή αποκλεισμό σελίδων διαχείρισης ασφαλείας. Οι πολιτικές απορρήτου για τις επεκτάσεις δεν ανέφεραν επίσης ότι θα συλλέγονταν δεδομένα χρήστη.

Η ανάλυση των επεκτάσεων από το Socket διαπίστωσε ότι χρησιμοποιούσαν έναν συνδυασμό κακόβουλης συμπεριφοράς, συμπεριλαμβανομένης της εξαγωγής cookie ελέγχου ταυτότητας, του αποκλεισμού σελίδας διαχειριστή και της παραβίασης περιόδου λειτουργίας μέσω ένεσης cookie.

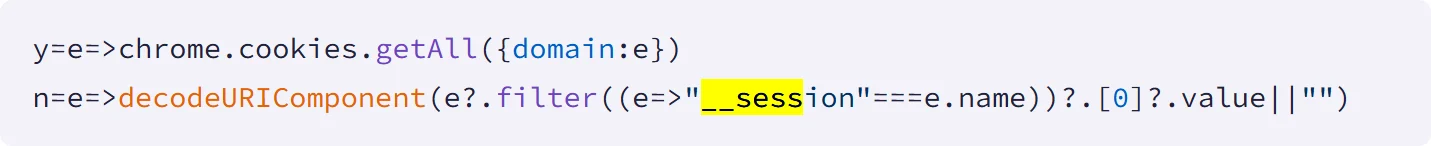

Πολλές επεκτάσεις εξάγουν συνεχώς cookie ελέγχου ταυτότητας με το όνομα “__session” για έναν στοχευμένο τομέα, οι οποίοι περιέχουν ενεργά διακριτικά σύνδεσης για το Workday, το NetSuite και το SuccessFactors.

Πηγή: Socket

Αυτά τα διακριτικά διοχετεύονταν κάθε 60 δευτερόλεπτα σε απομακρυσμένους διακομιστές εντολών και ελέγχου, επιτρέποντας στους εισβολείς να διατηρήσουν την πρόσβαση ακόμη και όταν οι χρήστες αποσυνδεθούν και επανέλθουν.

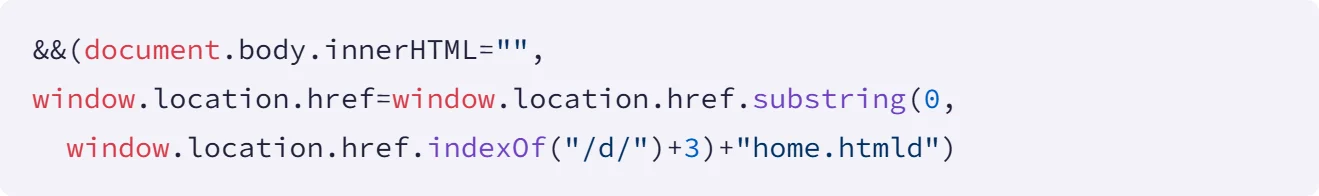

Δύο επεκτάσεις, το Tool Access 11 και το Data By Cloud 2, απέκλεισαν την πρόσβαση σε σελίδες ασφαλείας και απόκρισης συμβάντων εντός της Workday. Χρησιμοποιώντας τον εντοπισμό τίτλου σελίδας, οι επεκτάσεις είτε διέγραψαν το περιεχόμενο στις σελίδες είτε ανακατεύθυναν τους διαχειριστές από σελίδες διαχείρισης.

“Το Tool Access 11 στοχεύει 44 σελίδες διαχείρισης, συμπεριλαμβανομένων των πολιτικών ελέγχου ταυτότητας, της διαμόρφωσης διακομιστή μεσολάβησης ασφαλείας, της διαχείρισης εύρους IP και των στοιχείων ελέγχου περιόδου λειτουργίας”, εξηγεί το Socket.

“Το Data By Cloud 2 επεκτείνει αυτό σε 56 σελίδες προσθέτοντας διαχείριση κωδικού πρόσβασης, απενεργοποίηση λογαριασμού, στοιχεία ελέγχου συσκευής 2FA και αρχεία καταγραφής ελέγχου ασφαλείας.”

Ο αποκλεισμός της πρόσβασης σε αυτές τις σελίδες θα μπορούσε να αποτρέψει τους νόμιμους διαχειριστές από το να ανταποκρίνονται σε περιστατικά ασφαλείας, εάν εντοπιστεί κάτι τέτοιο.

Πηγή: Socket

Τέλος, το Socket λέει ότι η επέκταση Software Access εφάρμοσε την πιο κακόβουλη συμπεριφορά περιλαμβάνοντας επίσης μια δυνατότητα που επιτρέπει την αμφίδρομη επεξεργασία cookie. Εκτός από την κλοπή διακριτικών συνεδρίας, η επέκταση θα μπορούσε να λάβει κλεμμένα cookie από τον διακομιστή του εισβολέα και να τα εισάγει απευθείας σε ένα πρόγραμμα περιήγησης.

Ορίζοντας cookies ελέγχου ταυτότητας μέσω του C2, οι ερευνητές λένε ότι οι εισβολείς θα μπορούσαν να αναλάβουν επαληθευμένες περιόδους σύνδεσης χωρίς να εισάγουν ονόματα χρήστη, κωδικούς πρόσβασης ή κωδικούς ελέγχου ταυτότητας πολλαπλών παραγόντων. Η Socket λέει ότι αυτό επέτρεψε την άμεση ανάληψη λογαριασμού σε στοχευμένες εταιρικές πλατφόρμες.

Η Socket λέει ότι ανέφερε τις επεκτάσεις στην Google και τη στιγμή της δημοσίευσης αυτού του άρθρου, φαίνεται ότι έχουν καταργηθεί.

Οποιοσδήποτε χρησιμοποιούσε αυτές τις επεκτάσεις θα πρέπει να τις αναφέρει στους διαχειριστές ασφαλείας του για περαιτέρω απόκριση σε περιστατικά και να αλλάξει τους κωδικούς πρόσβασής του στις στοχευμένες πλατφόρμες.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com