Σε μια μάλλον έξυπνη επίθεση, οι χάκερς αξιοποίησαν μια αδυναμία που τους επέτρεψε να στείλουν ένα ψεύτικο μήνυμα ηλεκτρονικού ταχυδρομείου που φαινόταν να παραδώσει από τα συστήματα της Google, περνώντας όλες τις επαληθεύσεις, αλλά δείχνοντας μια δόλια σελίδα που συγκέντρωσε συνδέσεις.

Ο επιτιθέμενος αξιοποίησε την υποδομή της Google για να εξαπατήσει τους παραλήπτες στην πρόσβαση σε μια νόμιμη “πύλη υποστήριξης” που ζητά τα διαπιστευτήρια του λογαριασμού Google.

Το δόλιο μήνυμα φάνηκε να προέρχεται από το “[email protected]” και πέρασε τη μέθοδο ταυτότητας ταυτότητας DomainKeys (DKIM), αλλά ο πραγματικός αποστολέας ήταν διαφορετικός.

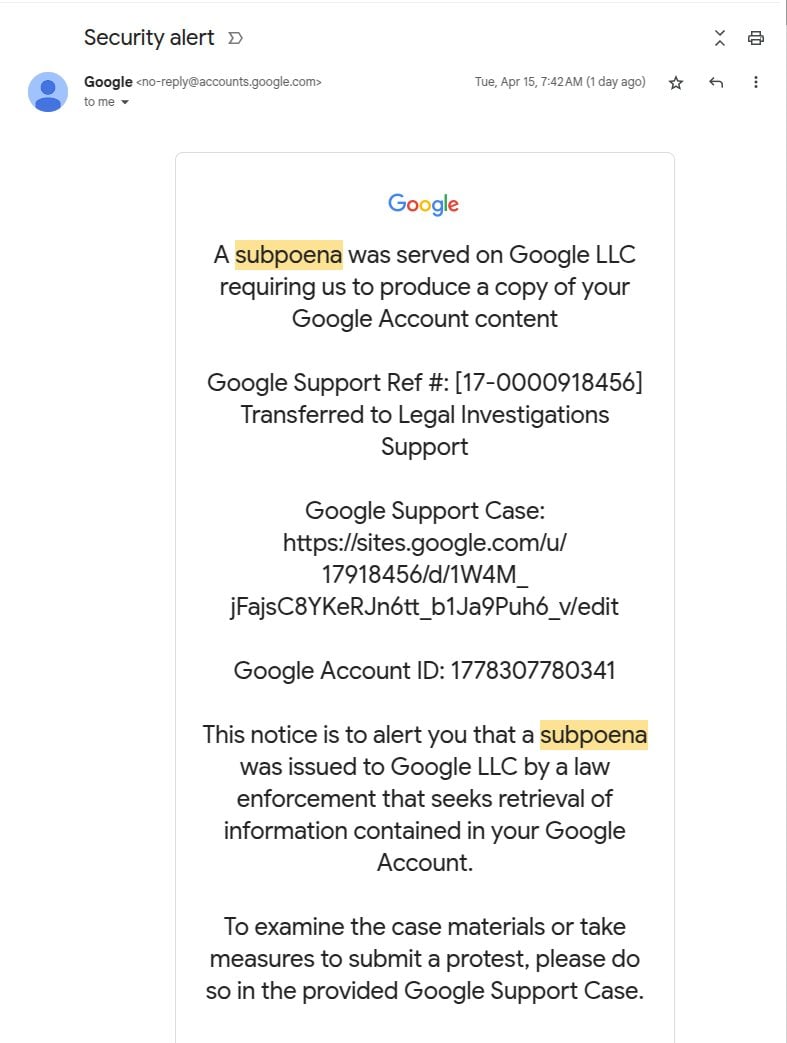

Ψεύτικο email με τη σφραγίδα DKIM της Google

Νικ Τζόνσονο επικεφαλής προγραμματιστής της υπηρεσίας ονόματος Ethereum (ENS), έλαβε μια ειδοποίηση ασφαλείας που φαινόταν να προέρχεται από την Google, ενημερώνοντάς τον για μια κλήτευση από μια αρχή επιβολής του νόμου ζητώντας το περιεχόμενο του λογαριασμού Google.

Σχεδόν όλα φαίνονταν νόμιμα και η Google το έβαλε ακόμη και με άλλες νόμιμες ειδοποιήσεις ασφαλείας, οι οποίες πιθανότατα θα εξαπατήσουν λιγότερο τεχνικούς χρήστες που δεν γνωρίζουν πού να αναζητήσουν τα σημάδια της απάτης.

Πηγή: Nick Johnson

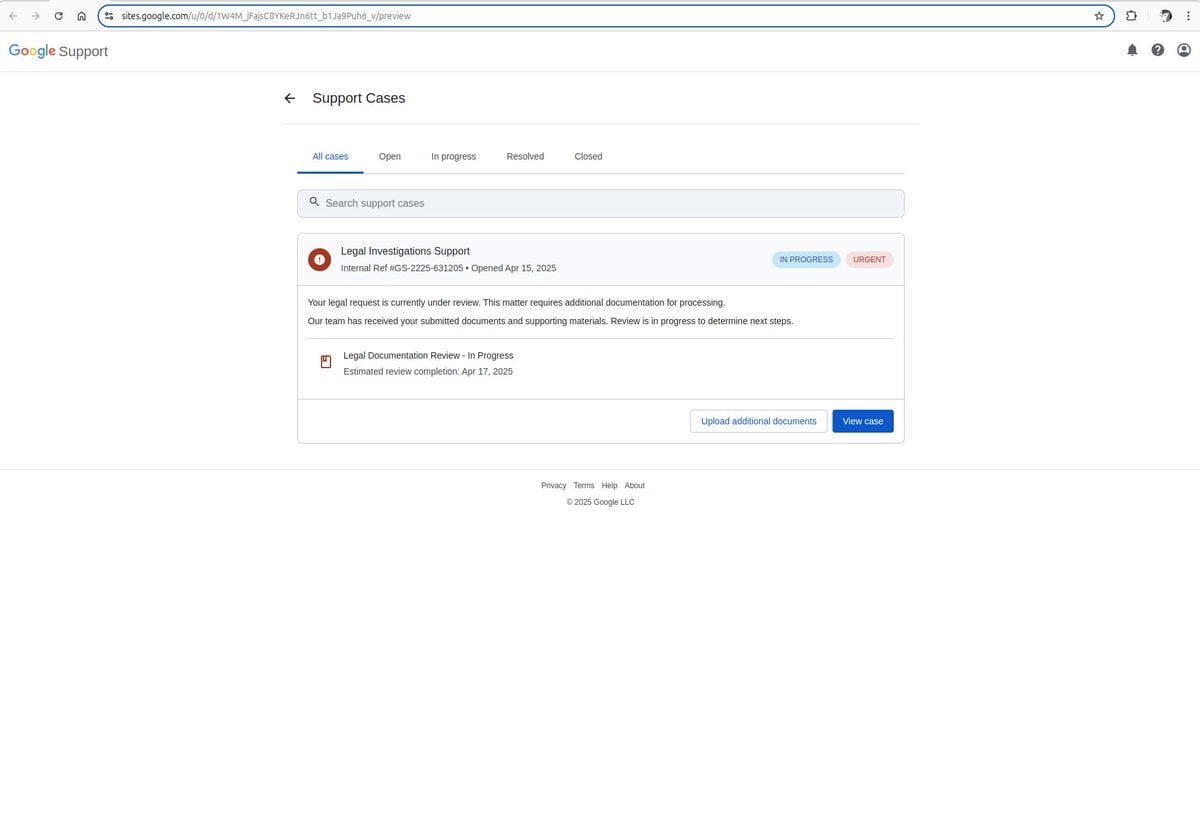

Ωστόσο, το έντονο μάτι της Johnson εντοπίστηκε ότι η πύλη ψεύτικης υποστήριξης στο ηλεκτρονικό ταχυδρομείο φιλοξενήθηκε στο sites.google.com – δωρεάν πλατφόρμα οικοδόμησης ιστού της Google, η οποία έθεσε καχυποψία.

Όντας σε τομέα Google, οι πιθανότητες του παραλήπτη να συνειδητοποιήσουν ότι στοχεύουν είναι χαμηλότερες.

Ο Johnson λέει ότι η ψεύτικη πύλη υποστήριξης ήταν “ένα ακριβές αντίγραφο του πραγματικού πράγμα sites.google.com αντί για Accounts.google.com.«

Πηγή: Nick Johnson

Ο προγραμματιστής πιστεύει ότι ο σκοπός της δόλιας περιοχής ήταν να συλλέξει διαπιστευτήρια για να θέσει σε κίνδυνο τον λογαριασμό του παραλήπτη.

Η ψεύτικη πύλη είναι εύκολο να εξηγηθεί στην απάτη, αλλά το έξυπνο μέρος παραδίδει ένα μήνυμα που φαίνεται να έχει περάσει την επαλήθευση του DKIM της Google σε αυτό που ονομάζεται επίθεση phishing dkim.

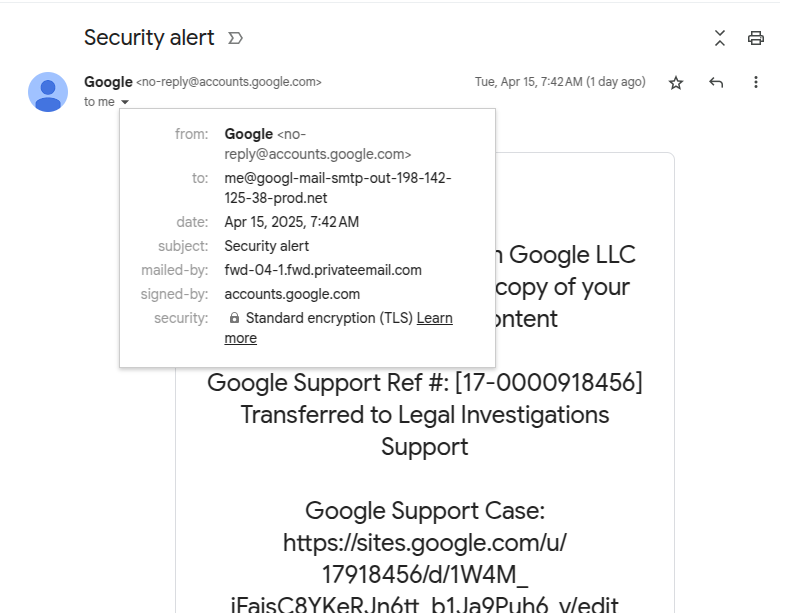

Μια πιο προσεκτική ματιά στα στοιχεία email αποκαλύπτει ότι το με ταχυδρομείο Η κεφαλίδα εμφανίζει διαφορετική διεύθυνση από την Google’s απρόσωπος Και ο παραλήπτης είναι ένας μου@ Διεύθυνση σε έναν τομέα που έγινε για να μοιάζει σαν να διαχειρίζεται η Google.

Παρ ‘όλα αυτά, το μήνυμα υπογράφηκε και παραδόθηκε από την Google.

Πηγή: Nick Johnson

Ο Τζόνσον έβαλε τα στοιχεία μαζί και ανακάλυψε τα κόλπα του απατεώνα.

“Πρώτον, καταγράφουν έναν τομέα και δημιουργούν έναν λογαριασμό Google για μένα@domain”. Ο τομέας δεν είναι τόσο σημαντικός, αλλά βοηθά αν [sic] Μοιάζει με κάποιο είδος. Η επιλογή του ‘Me’ για το όνομα χρήστη είναι έξυπνη “, ο προγραμματιστής εξηγεί.

Ο εισβολέας δημιούργησε έπειτα μια εφαρμογή Google OAuth και χρησιμοποιήθηκε για το όνομά του ολόκληρο το μήνυμα ηλεκτρονικού “ψαρέματος”. Σε ένα σημείο, το μήνυμα περιείχε πολλά κενά για να φανεί ότι τελείωσε και να το χωρίσει από την ειδοποίηση της Google σχετικά με την πρόσβαση στον εισβολέα me@domain Διεύθυνση email.

Όταν ο επιτιθέμενος χορήγησε την πρόσβαση της εφαρμογής OAuth στη διεύθυνση ηλεκτρονικού ταχυδρομείου στο χώρο εργασίας του Google, η Google έστειλε αυτόματα μια ειδοποίηση ασφαλείας σε αυτά τα εισερχόμενα.

“Δεδομένου ότι η Google δημιούργησε το μήνυμα ηλεκτρονικού ταχυδρομείου, έχει υπογραφεί με ένα έγκυρο κλειδί DKIM και μεταδίδει όλους τους ελέγχους”, λέει ο Johnson, προσθέτοντας ότι το τελευταίο βήμα ήταν να προωθηθεί η προειδοποίηση ασφαλείας στα θύματα.

Η αδυναμία στα συστήματα της Google είναι ότι ο DKIM ελέγχει μόνο το μήνυμα και τις κεφαλίδες, χωρίς το φάκελο. Έτσι, το ψεύτικο μήνυμα ηλεκτρονικού ταχυδρομείου περνάει την επικύρωση υπογραφής και εμφανίζεται νόμιμη στα εισερχόμενα του παραλήπτη.

Επιπλέον, ονομάζοντας τη δόλια διεύθυνση μου@, Το Gmail θα δείξει το μήνυμα σαν να παραδόθηκε στη διεύθυνση ηλεκτρονικού ταχυδρομείου του θύματος.

Η EasyDMARC, μια εταιρεία ελέγχου ταυτότητας ηλεκτρονικού ταχυδρομείου, επίσης λεπτομερώς το λεπτομερώς το DKIM Replay Phishing Attack Ο Johnson περιέγραψε και παρείχε τεχνικές εξηγήσεις για κάθε βήμα.

Η επιλογή PayPal έχει κακοποιηθεί με τον ίδιο τρόπο

Ένα παρόμοιο τέχνασμα έχει δοκιμαστεί σε άλλες πλατφόρμες από την Google. Τον Μάρτιο, μια εκστρατεία που στοχεύει στους χρήστες του PayPal βασίστηκε στην ίδια μέθοδο, όπου τα δόλια μηνύματα προέρχονται από τους διακομιστές αλληλογραφίας της χρηματοπιστωτικής εταιρείας και πέρασαν τους ελέγχους ασφαλείας DKIM.

Οι δοκιμές του BleepingComputer αποκάλυψαν ότι ο επιτιθέμενος χρησιμοποίησε την επιλογή “Διεύθυνση δώρων” για να συνδέσει ένα νέο μήνυμα ηλεκτρονικού ταχυδρομείου με τον λογαριασμό του PayPal.

Υπάρχουν δύο πεδία κατά την προσθήκη μιας νέας διεύθυνσης και ο εισβολέας γεμίζει ένα με ένα μήνυμα ηλεκτρονικού ταχυδρομείου και επικολλούσε το μήνυμα ηλεκτρονικού “ψαρέματος” στο δεύτερο.

Το PayPal στέλνει αυτόματα μια επιβεβαίωση στη διεύθυνση του εισβολέα, η οποία την προωθεί σε μια λίστα αλληλογραφίας που το μεταδίδει σε όλα τα πιθανά θύματα της ομάδας.

Πηγή: BleepingComputer

Ο BleepingComputer έφτασε στο PayPal για το θέμα, αλλά δεν έλαβε ποτέ απάντηση.

Ο Johnson υπέβαλε επίσης μια αναφορά σφαλμάτων στην Google και η αρχική απάντηση της εταιρείας ήταν ότι η διαδικασία λειτουργούσε όπως προβλέπεται.

Ωστόσο, η Google επανεξέτασε αργότερα το ζήτημα, αναγνωρίζοντας το ως κίνδυνο για τους χρήστες της και εργάζεται επί του παρόντος για να διορθώσει την αδυναμία του OAuth.

VIA: bleepingcomputer.com