Η ρωσική κρατική ομάδα hacking Group Gamaredon (γνωστός και ως “Shuckworm”) στοχεύει σε μια στρατιωτική αποστολή μιας δυτικής χώρας στην Ουκρανία σε επιθέσεις που πιθανόν να αναπτυχθούν από αφαιρούμενες μονάδες.

Οι ερευνητές της Symantec Threat αναφέρουν ότι η εκστρατεία ξεκίνησε τον Φεβρουάριο του 2025 και συνεχίστηκε μέχρι τον Μάρτιο, με τους χάκερ να αναπτύσσουν μια ενημερωμένη έκδοση του κακόβουλου λογισμικού Gammasteel για να εξαλείψουν τα δεδομένα.

Σύμφωνα με το έκθεσηη αρχική πρόσβαση στα μολυσμένα συστήματα επιτεύχθηκε πιθανώς μέσω αφαιρούμενων μονάδων που περιείχαν κακόβουλα αρχεία .lnk, ένα διάνυσμα που το Gamaredon χρησιμοποίησε στο παρελθόν.

Οι ερευνητές σημειώνουν μια αλλαγή στις τακτικές του ηθοποιού απειλής, συμπεριλαμβανομένης της μετατόπισης από τα σενάρια VBS σε εργαλεία που βασίζονται στο PowerShell, περισσότερη παρακμή για ωφέλιμα φορτία και αυξημένη χρήση νόμιμων υπηρεσιών για φοροδιαφυγή.

Τελευταίες επιθέσεις Gamaredon στην Ουκρανία

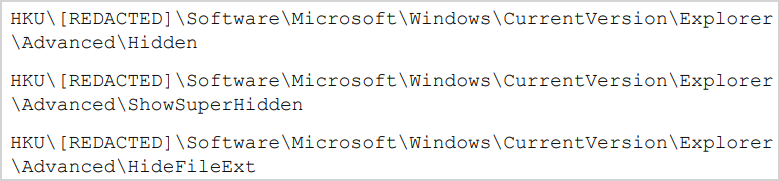

Κατά τη διάρκεια της έρευνας, οι ερευνητές παρατήρησαν στο μητρώο των Windows του συμβιβασμένου συστήματος μια νέα τιμή κάτω από το πλήκτρο UserAssist, υποδεικνύοντας ότι η λοίμωξη ξεκίνησε από μια εξωτερική κίνηση από ένα αρχείο συντόμευσης που ονομάζεται files.lnk.

Στη συνέχεια, ένα έντονο σενάριο δημιουργεί και εκτελεί δύο αρχεία. Οι πρώτες εταιρείες εντολών και ελέγχου (C2), επίλυση της διεύθυνσης διακομιστή χρησιμοποιώντας νόμιμες υπηρεσίες και σύνδεση με τις διευθύνσεις URL που προστατεύουν από το CloudFlare.

Το δεύτερο αρχείο χειρίζεται τον μηχανισμό διάδοσης για να μολύνει άλλες αφαιρούμενες και δίσκους δικτύου χρησιμοποιώντας αρχεία LNK, ενώ παράλληλα κρύβει ορισμένους φακέλους και αρχεία συστήματος για να αποκρύψουν τον συμβιβασμό.

Πηγή: Symantec

Στη συνέχεια, το Gamaredon χρησιμοποίησε ένα σενάριο αναγνώρισης PowerShell που μπορεί να συλλάβει και να εξαλείφει τα στιγμιότυπα οθόνης της μολυσμένης συσκευής και να συγκεντρώσει πληροφορίες σχετικά με τα εγκατεστημένα εργαλεία, τα αρχεία και τις διαδικασίες λειτουργίας.

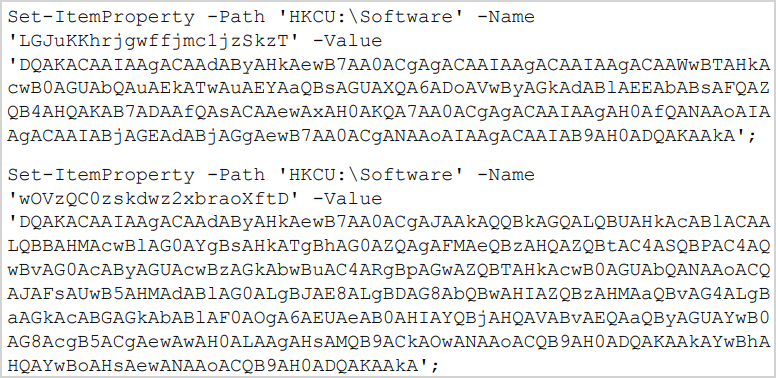

Το τελικό ωφέλιμο φορτίο που χρησιμοποιείται στις παρατηρούμενες επιθέσεις είναι μια έκδοση του Gammasteel με βάση το PowerShell, η οποία αποθηκεύεται στο μητρώο των Windows.

Πηγή: Symantec

Το κακόβουλο λογισμικό μπορεί να κλέψει έγγραφα (.doc, .pdf, .xls, .txt) από διάφορες τοποθεσίες όπως επιφάνεια εργασίας, έγγραφα και λήψεις, επιβεβαιώνοντας το συνεχιζόμενο ενδιαφέρον του Gamaredon για κατασκοπεία.

Τελικά, το κακόβουλο λογισμικό χρησιμοποιεί το ‘certutil.exe’ για να κατακερματιστεί τα αρχεία και να τα εξαντλήσει χρησιμοποιώντας τα αιτήματα Web PowerShell. Εάν η εξαπάτηση αποτύχει, το Gamaredon χρησιμοποιεί μπούκλα πάνω από το TOR για να μεταφέρει τα κλεμμένα δεδομένα.

Τέλος, προστίθεται ένα νέο κλειδί στο ‘HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run’ για να δημιουργήσει επιμονή στον υπολογιστή -στόχο.

Η πρόσφατη εκστρατεία Gamaredon αντικατοπτρίζει μια προσπάθεια να αυξηθεί η επιχειρησιακή μυστικότητα και η αποτελεσματικότητα παρά την περιορισμένη πολυπλοκότητα της ομάδας απειλών σε σύγκριση με άλλους ρωσικούς κρατικούς παράγοντες.

Η Symantec σχολιάζει ότι διάφορες αυξητικές αλλά σημαντικές βελτιώσεις στο TTPS της ομάδας απειλών (τακτικές, τεχνικές και διαδικασίες) ανυψώνουν τους κινδύνους που θέτει στα δυτικά δίκτυα, ειδικά λαμβάνοντας υπόψη την ακλόνητη αντοχή του Gamaredon.

VIA: bleepingcomputer.com