Σχεδόν 76.000 συσκευές ασφαλείας δικτύου WatchGuard Firebox είναι εκτεθειμένες στον δημόσιο ιστό και εξακολουθούν να είναι ευάλωτες σε ένα κρίσιμο ζήτημα (CVE-2025-9242) που θα μπορούσε να επιτρέψει σε έναν απομακρυσμένο εισβολέα να εκτελέσει κώδικα χωρίς έλεγχο ταυτότητας.

Οι συσκευές Firebox λειτουργούν ως κεντρικός αμυντικός κόμβος που ελέγχει την κυκλοφορία μεταξύ εσωτερικών και εξωτερικών δικτύων, παρέχοντας προστασία μέσω διαχείρισης πολιτικής, υπηρεσιών ασφαλείας, VPN και προβολής σε πραγματικό χρόνο σε πραγματικό χρόνο μέσω του WatchGuard Cloud.

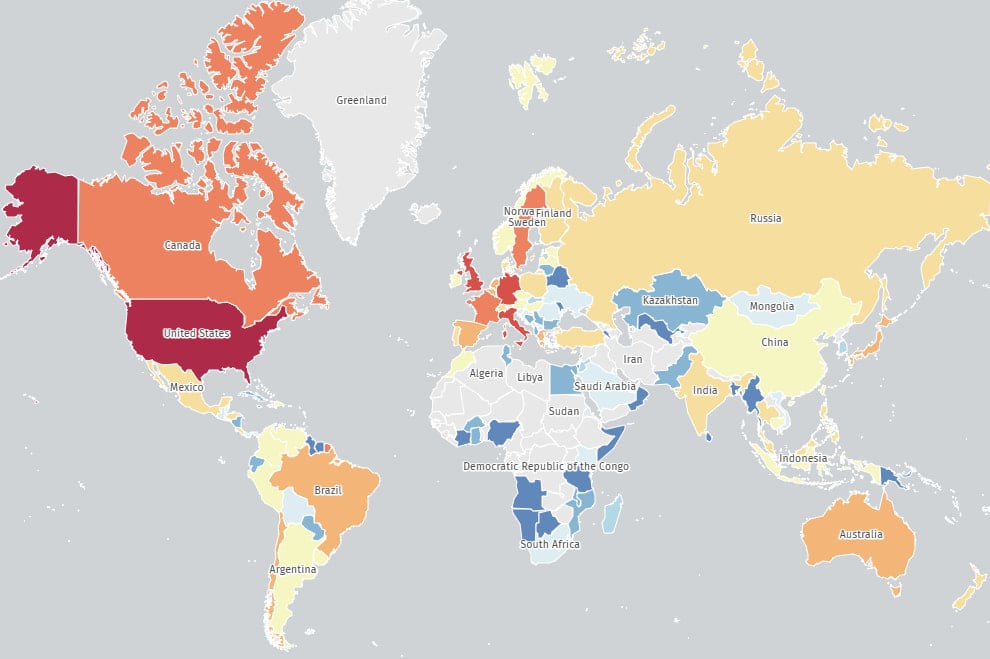

Οι σαρώσεις από το The Shadowserver Foundation δείχνουν ότι υπάρχουν 75.835 ευάλωτες συσκευές Firebox σε όλο τον κόσμο, οι περισσότεροι από αυτούς στην Ευρώπη και τη Βόρεια Αμερική.

Συγκεκριμένα, οι Ηνωμένες Πολιτείες βρίσκονται στην κορυφή της λίστας με 24.500 καταληκτικά σημεία και ακολουθούν η Γερμανία (7.300), η Ιταλία (6.800), το Ηνωμένο Βασίλειο (5.400), ο Καναδάς (4.100) και η Γαλλία (2.000).

Το WatchGuard αποκάλυψε το CVE-2025-9242 σε ένα ενημερωτικό δελτίο ασφαλείας στις 17 Σεπτεμβρίου και βαθμολόγησε την ευπάθεια με βαθμολογία κρίσιμης σοβαρότητας 9,3. Το πρόβλημα ασφαλείας είναι μια εγγραφή εκτός ορίων στη διαδικασία «iked» του Fireware OS, η οποία χειρίζεται τις διαπραγματεύσεις IKEv2 VPN.

Το ελάττωμα μπορεί να εκμεταλλευτεί χωρίς έλεγχο ταυτότητας, στέλνοντας ειδικά κατασκευασμένα πακέτα IKEv2 σε ευάλωτα τελικά σημεία του Firebox, αναγκάζοντάς το να γράψει δεδομένα σε ανεπιθύμητες περιοχές μνήμης.

Επηρεάζει μόνο τις συσκευές Firebox που χρησιμοποιούν VPN IKEv2 με ομότιμες δυναμικές πύλες, στις εκδόσεις 11.10.2 έως 11.12.4_Update1, 12.0 έως 12.11.3 και 2025.1

Ο προμηθευτής πρότεινε μια αναβάθμιση σε μία από τις ακόλουθες εκδόσεις:

- 1.1.2025

- 12.11.4

- 12.5.13

- 12.3.1_Update3 (B722811)

Οι χρήστες θα πρέπει να γνωρίζουν ότι η έκδοση 11.x έχει φτάσει στο τέλος της υποστήριξης και δεν θα λαμβάνουν ενημερώσεις ασφαλείας. Η σύσταση για αυτούς είναι να μετακινηθούν σε μια έκδοση που εξακολουθεί να υποστηρίζεται.

Για συσκευές που έχουν ρυθμιστεί μόνο με VPN του Branch Office σε static gateway peers, ο προμηθευτής υποδεικνύει την τεκμηρίωση για την ασφάλεια της σύνδεσης χρησιμοποιώντας τα πρωτόκολλα IPSec και IKEv2 ως προσωρινή λύση.

Στις 19 Οκτωβρίου, το Shadowserver Foundation εντόπισε 75.955 ευάλωτα τείχη προστασίας του Firebox. Ένας εκπρόσωπος είπε στο BleepingComputer ότι η τρέχουσα σάρωση θεωρείται αξιόπιστη και οι αριθμοί αντικατοπτρίζουν πραγματικές αναπτύξεις και όχι ακόμη honeypot.

Αν και δεν έχει αναφερθεί ακόμη ενεργή εκμετάλλευση του CVE-2025-9242, συνιστάται στους διαχειριστές που δεν έχουν εφαρμόσει τις ενημερώσεις ασφαλείας να εγκαταστήσουν την ενημερωμένη έκδοση κώδικα το συντομότερο δυνατό.

VIA: bleepingcomputer.com