Τον Δεκέμβριο, η ερευνητική ομάδα της Push Security ανακάλυψε και μπλόκαρε μια ολοκαίνουργια τεχνική επίθεσης που επινοήσαμε ConsentFix. Αυτή η τεχνική συνδύασε την κοινωνική μηχανική τύπου ClickFix με το ηλεκτρονικό ψάρεμα συναίνεσης του OAuth για την παραβίαση λογαριασμών Microsoft.

Είδαμε αυτήν την επίθεση να εκτελείται σε ένα μεγάλο δίκτυο παραβιασμένων ιστότοπων στους οποίους οι εισβολείς διοχέτευαν το κακόβουλο ωφέλιμο φορτίο, δημιουργώντας μια καμπάνια μεγάλης κλίμακας που εντοπίστηκε σε πολλά κτήματα πελατών.

Το ConsentFix έλαβε μια πολύ εκπληκτική ανταπόκριση από την κοινότητα σε πολύ σύντομο χρονικό διάστημα.

Μέσα σε μέρες, Ο John Hammond μοιράστηκε μια νέα και βελτιωμένη έκδοση της τεχνικής ότι είχε περιστραφεί στο δικό του εργαστήριο, ενώ οι ερευνητές ασφαλείας από Microsoft, Glueck Kanjaκαι άλλους μεμονωμένους συνεισφέροντες όλες οι κοινές αναλύσεις και συστάσεις.

Σε αυτό το ιστολόγιο, μοιραζόμαστε μερικές νέες πληροφορίες σχετικά με την καμπάνια, συγκεντρώνουμε μερικές από τις κορυφαίες προτάσεις και πόρους που μοιράζονται στην κοινότητα και ανυπομονούμε για το τι επιφυλάσσει το μέλλον αυτής της νέας τεχνικής καθώς εισέρχεται γρήγορα στο mainstream.

Πρώτα όμως, ας ανακεφαλαιώσουμε γρήγορα τι είναι το ConsentFix και πώς λειτουργεί.

Το ConsentFix είναι μια τεχνική επίθεσης που προτρέπει το θύμα να μοιραστεί έναν κωδικό εξουσιοδότησης OAuth με έναν εισβολέα μέσω μιας σελίδας phishing. Στη συνέχεια, ο εισβολέας εισάγει αυτόν τον κωδικό σε μια εφαρμογή-στόχο στη δική του συσκευή, προκειμένου να ολοκληρώσει τη χειραψία εξουσιοδότησης και να αναλάβει τον λογαριασμό.

Με την πειρατεία του OAuth, οι εισβολείς μπορούν να παρακάμψουν αποτελεσματικά τα στοιχεία ελέγχου επιπέδου ταυτότητας, όπως κωδικούς πρόσβασης και MFA — ακόμη και οι μέθοδοι ελέγχου ταυτότητας που είναι ανθεκτικές στο ηλεκτρονικό ψάρεμα, όπως οι κωδικοί πρόσβασης, δεν έχουν καμία επίδραση σε αυτήν την επίθεση, επειδή παρακάμπτει εντελώς τη διαδικασία ελέγχου ταυτότητας.

Οι επιθέσεις κατάχρησης OAuth δεν είναι καινούριες. Τεχνικές όπως συναίνεση ηλεκτρονικού ψαρέματος (phishing). και phishing κωδικών συσκευής υπάρχουν εδώ και αρκετό καιρό.

Ωστόσο, αυτά επικεντρώνονται κυρίως στη σύνδεση του κύριου λογαριασμού σας στο χώρο εργασίας (π.χ. Microsoft, Google κ.λπ.) σε μια δόλια εφαρμογή που ελέγχεται από τους εισβολείς. Αλλά αυτό γίνεται ολοένα και πιο δύσκολο σε βασικά εταιρικά περιβάλλοντα cloud όπως το Azure λόγω αυστηρότερες προεπιλεγμένες ρυθμίσεις. Τούτου λεχθέντος, το ηλεκτρονικό ψάρεμα κωδικών συσκευής εξακολουθεί να εμφανίζεται σε περίοπτη θέση στο πρόσφατο υψηλού προφίλ επιθέσεις Salesforce το 2025.

Δείτε το πιο πρόσφατο διαδικτυακό σεμινάριο από την Push Security στις 11 Φεβρουαρίου, όπου τα στοιχεία σας θα καθοδηγήσουν τις έρευνές μας.

Γίνετε μέλος του Field CTO, Mark Orlando και αντιμετωπίστε σύγχρονες επιθέσεις όπως το ClickFix, το ηλεκτρονικό ψάρεμα διαπιστευτηρίων και άλλες επιθέσεις στο πρόγραμμα περιήγησης που εμφανίζονται στην άγρια φύση.

Τι κάνει το ConsentFix τόσο επικίνδυνο;

Σε αντίθεση με τις τυπικές επιθέσεις OAuth, η νέα προσέγγιση ConsentFix επέτρεψε στον εισβολέα να στοχεύσει διαφορετικούς τύπους εφαρμογών σε αυτό που συνήθως επιδιώκει — με μεγάλες συνέπειες για τον εντοπισμό και την απόκριση. Σε αυτή την περίπτωση, ο εισβολέας:

-

Ειδικά στοχευμένες εφαρμογές πρώτου κατασκευαστή της Microsoft που δεν μπορούν να περιοριστούν με τον ίδιο τρόπο όπως οι εφαρμογές τρίτων και έχουν εκ των προτέρων συναίνεση σε κάθε μισθωτή (που σημαίνει ότι οι χρήστες μπορούν να ελέγχουν την ταυτότητα τους χωρίς έγκριση από τον διαχειριστή).

-

Μόχλευση πεδίων παλαιού τύπου που βρίσκονται εκτός του εύρους της προεπιλεγμένης καταγραφής για αποφυγή εντοπισμού και στοχευμένα πεδία με γνωστές εξαιρέσεις πολιτικής πρόσβασης υπό όρους.

Αυτό σημαίνει ότι τα προεπιλεγμένα στοιχεία ελέγχου που αναμένετε να αποκλείσετε κακόβουλες επιχορηγήσεις OAuth δεν ισχύουν, ενδέχεται να μην έχετε ενεργοποιήσει την καταγραφή για τον εντοπισμό του εάν συνέβη σε εσάς, και για να συμπληρώσετε, οι εξαιρέσεις πολιτικής πρόσβασης υπό όρους σημαίνουν ότι τα αναμενόμενα στοιχεία ελέγχου πολλών οργανισμών δεν λειτουργούν όπως προβλέπεται σε αυτήν την περίπτωση.

Ας ανακεφαλαιώσουμε γρήγορα πώς εφαρμόστηκε η καμπάνια ConsentFix.

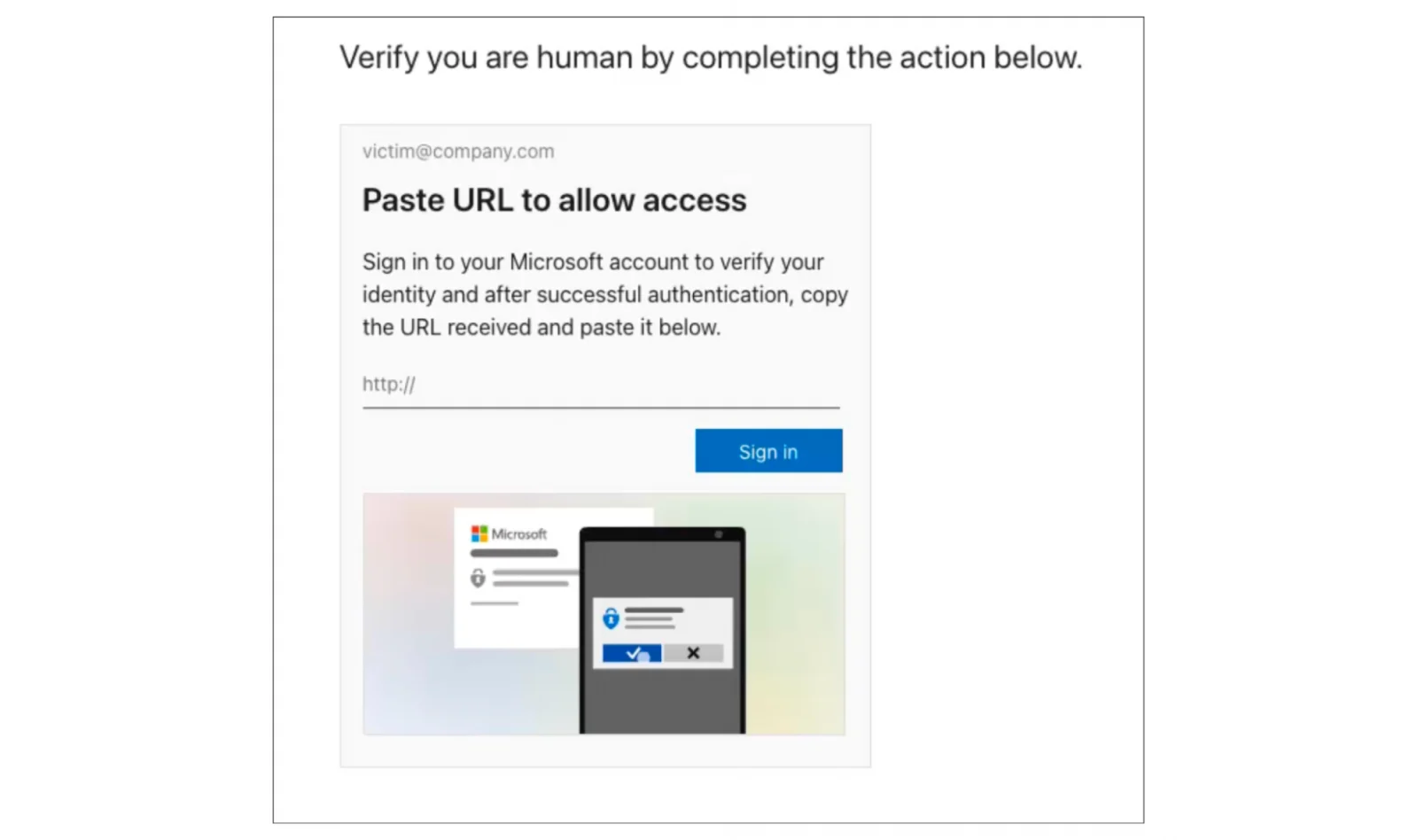

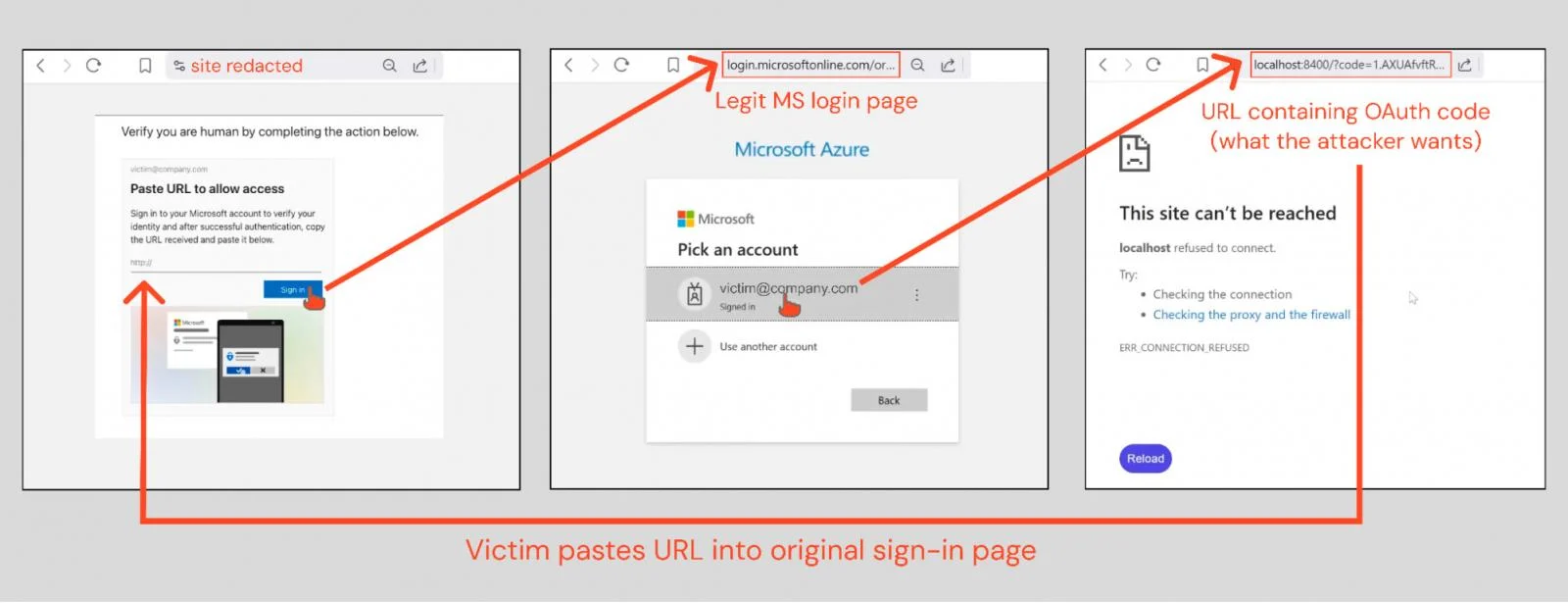

Στο θύμα εμφανίζεται μια σελίδα η οποία απαιτεί να επαληθεύσει ότι είναι άνθρωπος επικολλώντας μια διεύθυνση URL στη σελίδα phishing.

Κάνοντας κλικ στο κουμπί «Είσοδος» ανοίγει μια νόμιμη σελίδα σύνδεσης της Microsoft. Εάν ο χρήστης είναι ήδη συνδεδεμένος (κάτι που πιθανότατα είναι αν εργάζεται στο κανονικό πρόγραμμα περιήγησής του), οι πληροφορίες του λογαριασμού του είναι ήδη προσυμπληρωμένες και δεν θα χρειαστεί να πραγματοποιήσει ξανά έλεγχο ταυτότητας.

Η επιλογή του λογαριασμού τους τους ανακατευθύνει σε μια διεύθυνση URL τοπικού κεντρικού υπολογιστή που περιέχει έναν κωδικό εξουσιοδότησης OAuth — αυτό δημοσιεύουν στη συνέχεια στην αρχική σελίδα ηλεκτρονικού ψαρέματος για να ολοκληρώσουν την επίθεση.

Μόλις ο εισβολέας λάβει τη διεύθυνση URL, μπορεί να την ανταλλάξει με ένα διακριτικό πρόσβασης ή ένα διακριτικό ανανέωσης για τη συγκεκριμένη εφαρμογή που στοχεύει — σε αυτήν την περίπτωση, το Azure CLI.

Το TL;DR είναι ότι ο εισβολέας ολοκληρώνει με μη αυτόματο τρόπο μια ροή εξουσιοδότησης που συμβαίνει όταν ένας χρήστης συνδέεται στο Azure CLI — ένα πρόγραμμα-πελάτη γραμμής εντολών που σας παρέχει τη δυνατότητα να διαχειρίζεστε εύκολα το περιβάλλον σας Azure AD / Entra ID. Εκτός από αυτήν την περίπτωση, λαμβάνουν τα στοιχεία του θύματος για να συνδεθούν στη συσκευή του εισβολέα.

Τελευταίες λεπτομέρειες καμπάνιας

Από τότε που μοιραστήκαμε την ανάρτηση του ιστολογίου μας, ήρθαν στο φως πολλές πρόσθετες λεπτομέρειες σχετικά με την καμπάνια, τις οποίες συνεχίσαμε να παρακολουθούμε.

Φαίνεται ότι συνδέεται με το ρωσικό κράτος APT29, όπως επιβεβαιώνεται από ερευνητές απειλών με τους οποίους συνεργαζόμαστε. Αυτό είναι σύμφωνο με το κρυφές τακτικές που παρατηρήσαμεοι οποίες υπερβαίνουν κατά πολύ τις απλές τεχνικές αποφυγής ανίχνευσης που βλέπουμε να χρησιμοποιούνται σε εγκληματικές εκστρατείες phishing.

Μοιράζεται πολλές ομοιότητες και φαίνεται να αποτελεί εξέλιξη του αυτή η συνδεδεμένη με τη Ρωσία εκστρατεία που προσδιορίστηκε από το Volexity που περιείχε μια μη αυτόματη έκδοση της επίθεσης – όπου το θύμα είχε σχεδιαστεί μέσω ηλεκτρονικού ταχυδρομείου για να ανοίξει τη διεύθυνση URL της Microsoft, να αντιγράψει την απάντηση του localhost και να την στείλει πίσω στον εισβολέα μέσω email.

Όπως αναφέραμε προηγουμένως, η ανταπόκριση της κοινότητας στο ConsentFix ήταν απίστευτη.

Όπως πάντα, έχετε πολλούς προμηθευτές που καλύπτουν την τεχνική επίθεσης με τη σύσταση “εγκαταστήστε το προϊόν μας”. Αυτό είναι αναμενόμενο, αλλά είναι παραπλανητικό όταν ορισμένοι από αυτούς τους προμηθευτές προωθούν προϊόντα EDR που δεν θα είχαν κανένα απολύτως τρόπο να ανιχνεύσουν ή να μπλοκάρουν την επίθεση.

Αλλά ολοκληρώνοντας το μάρκετινγκ, μοιράστηκαν πολλοί πραγματικά εξαιρετικοί πόροι και συστάσεις.

Το V2.0 κυκλοφόρησε από τον John Hammond

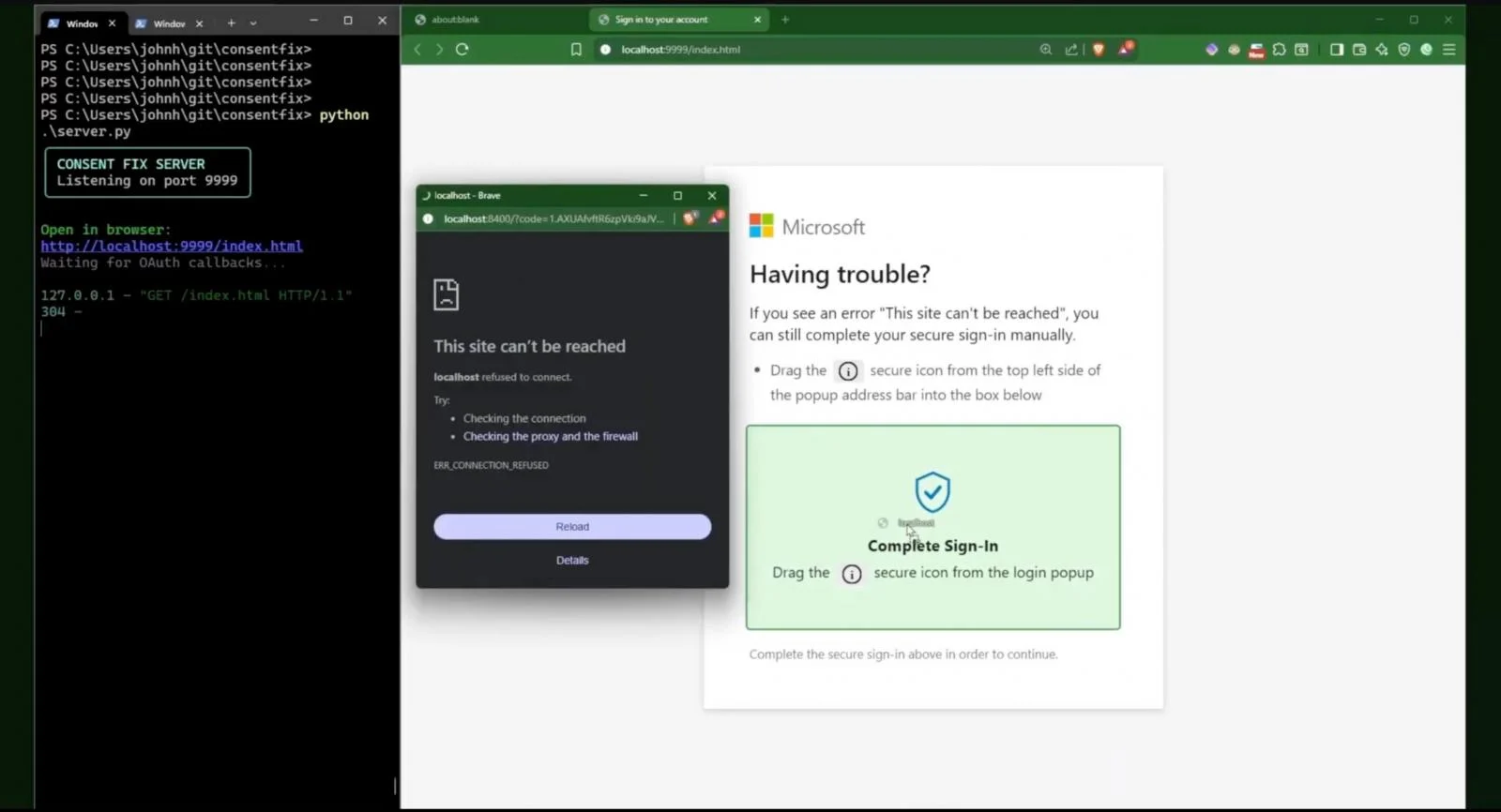

Μέσα σε λίγες μέρες, ο Τζον Χάμοντ δημοσίευσε για το ConsentFix στο κανάλι του στο Youtubeόπου έδειξε μια ομαλή βελτίωση στην υλοποίηση ConsentFix που χρησιμοποιούν οι εισβολείς.

Στην έκδοσή του, η διεύθυνση URL που περιέχει τον κωδικό εξουσιοδότησης της Microsoft δημιουργήθηκε σε ένα αναδυόμενο παράθυρο του προγράμματος περιήγησης που θα μπορούσε απλώς να μεταφερθεί και να αποτεθεί στη σελίδα phishing.

Αυτή η εφαρμογή είναι πολύ πιο ομαλή, καθιστώντας πολύ πιο πιθανό ένα θύμα να την πέσει. Και αυτό κράτησε λίγες μέρες…

Πηγή: John Hammond

Εντοπίστηκαν πρόσθετες ευάλωτες εφαρμογές πρώτου κατασκευαστή

Ο Fabian Bader και ο Dirk-jan Mollema από τον Glueck Kanja έχουν μοιράστηκε έναν σπουδαίο πόρο σε ευρύτερες εφαρμογές πρώτου κατασκευαστή που είναι ευάλωτες στο ConsentFix.

Συνολικά, υπάρχουν 11 εφαρμογές ευάλωτες στο ConsentFix που επίσης γνώριζαν Εξαιρέσεις πρόσβασης υπό όρους (είτε για την εφαρμογή γενικά, είτε όταν ζητούνται συγκεκριμένα πεδία για την εφαρμογή):

-

Microsoft Azure CLI: 04b07795-8ddb-461a-bbee-02f9e1bf7b46

-

Microsoft Azure PowerShell: 1950a258-227b-4e31-a9cf-717495945fc2

-

Microsoft Teams: 1fec8e78-bce4-4aaf-ab1b-5451cc387264

-

Microsoft Whiteboard Client: 57336123-6e14-4acc-8dcf-287b6088aa28

-

Microsoft Flow Mobile PROD-GCCH-CN: 57fcbcfa-7cee-4eb1-8b25-12d2030b4ee0

-

Enterprise Roaming and Backup: 60c8bde5-3167-4f92-8fdb-059f6176dc0

-

Visual Studio: 872cd9fa-d31f-45e0-9eab-6e460a02d1f1

-

Aadrm Admin Powershell: 90f610bf-206d-4950-b61d-37fa6fd1b224

-

Microsoft SharePoint Online Management Shell: 9bc3ab49-b65d-410a-85ad-de819febfddc

-

Microsoft Power Query για Excel: a672d62c-fc7b-4e81-a576-e60dc46e951d

-

Κωδικός Visual Studio: aebc6443-996d-45c2-90f0-388ff96faa56

Με βάση την ταχύτητα με την οποία κοινοποιήθηκαν νέες επαναλήψεις στην τεχνική ConsentFix από ερευνητές ασφαλείας και το εύρος των εφαρμογών και των πιθανών πεδίων που μπορούν να αξιοποιηθούν, τόσο οι κόκκινες ομάδες όσο και οι εγκληματίες θα υιοθετήσουν αναπόφευκτα το ConsentFix στο οπλοστάσιό τους TTP στο εγγύς μέλλον.

Είναι πιθανό ότι οι νέες παραλλαγές ConsentFix θα εμφανιστούν αμέσως (αν δεν κυκλοφορούν ήδη).

Όλες οι ομάδες ασφαλείας που είναι υπεύθυνες για την προστασία των περιβαλλόντων της Microsoft θα πρέπει να διασφαλίζουν ότι τίθενται σε εφαρμογή έλεγχοι παρακολούθησης και μετριασμούς ως θέμα υψηλής προτεραιότητας.

Ως μια εξ ολοκλήρου εγγενής τεχνική επίθεσης του προγράμματος περιήγησης, πολλά παραδοσιακά εργαλεία ασφαλείας και πηγές δεδομένων είναι περιορισμένης χρήσης όταν πρόκειται για τον εντοπισμό ή τον προληπτικό αποκλεισμό αυτής της επίθεσης. Ταυτόχρονα, η επίθεση εκμεταλλεύεται τις προεπιλεγμένες παραμέτρους ασφαλείας της Microsoft για να αποφύγει τους ελέγχους πρόληψης και εντοπισμού.

Για να μπορέσουν να αντιμετωπίσουν σύγχρονες επιθέσεις όπως το ConsentFix που συμβαίνουν εξ ολοκλήρου στο πλαίσιο του προγράμματος περιήγησης, είναι ζωτικής σημασίας οι οργανισμοί να παρακολουθούν το πρόγραμμα περιήγησης ως επιφάνεια ανίχνευσης, να αναζητούν ενδείξεις κακόβουλης δραστηριότητας και να αποκλείουν επιθέσεις σε πραγματικό χρόνο — με τον ίδιο τρόπο που θα περιμένατε το EDR να λειτουργεί για επιθέσεις τελικού σημείου.

Για οργανισμούς που βασίζονται στην καταγραφή της Microsoft ως τη μοναδική γραμμή άμυνας έναντι αυτής της επίθεσης, υπάρχουν ορισμένες νέες συστάσεις για προσθήκη στη λίστα χάρη στην ανταπόκριση της κοινότητας:

Οι πρόσθετοι πόροι που μπορεί να είναι χρήσιμοι περιλαμβάνουν τη δημιουργία κοινότητας Κανόνες ανίχνευσης ελαστικών για ConsentFix και περαιτέρω οδηγίες μετριασμού και κυνηγιού από Glueck Kanja.

Παρόλο που αυτή ήταν μια ολοκαίνουργια τεχνική, η Push αναχαίτισε την επίθεση και την έκλεισε πριν προλάβουν να αλληλεπιδράσουν οι πελάτες μαζί της.

Το Push εντοπίζει επιθέσεις που βασίζονται σε πρόγραμμα περιήγησης χρησιμοποιώντας συμπεριφορικά χειριστήρια ανίχνευσης απειλών, που υποστηρίζονται από τη βαθιά τηλεμετρία του προγράμματος περιήγησης, για να παρέχει ευρείες δυνατότητες ανίχνευσης και αποκλεισμού έναντι επιθέσεων που συμβαίνουν στο πρόγραμμα περιήγησης. Αυτό σημαίνει ανάλυση της διαδικασίας από άκρο σε άκρο μιας ιστοσελίδας που φορτώνεται/εκτελείται στο πρόγραμμα περιήγησης και πώς ο χρήστης αλληλεπιδρά με τη σελίδα, για να εντοπίσει καθολικούς δείκτες κακής δραστηριότητας.

Αυτός είναι ο μόνος αξιόπιστος τρόπος ανίχνευσης κακόβουλων ιστότοπων σε έναν κόσμο όπου οι ανιχνεύσεις που βασίζονται στο IoC είναι ασήμαντες για τους επιτιθέμενους. Αντί να παίζει το γνωστό κακό whac-a-mole, το Push εντοπίζει και αποκλείει ακόμη και τις απειλές του προγράμματος περιήγησης zero-day σε πραγματικό χρόνο.

Το Push σταματά τις επιθέσεις που βασίζονται σε πρόγραμμα περιήγησης, όπως το phishing του AiTM, το γέμισμα διαπιστευτηρίων, τις κακόβουλες επεκτάσεις προγράμματος περιήγησης, το ClickFix, το ConsentFix και την παραβίαση περιόδων σύνδεσης.

Επίσης, δεν χρειάζεται να περιμένετε μέχρι να πάνε όλα στραβά — μπορείτε επίσης να χρησιμοποιήσετε το Push για να βρείτε και να διορθώσετε προληπτικά τρωτά σημεία στις εφαρμογές που χρησιμοποιούν οι υπάλληλοί σας, όπως συνδέσεις φαντασμάτων, κενά κάλυψης SSO, κενά MFA, ευάλωτους κωδικούς πρόσβασης και πολλά άλλα για να σκληρύνετε την επιφάνεια επίθεσης ταυτότητάς σας.

Για να μάθετε περισσότερα για το Push, δείτε την πιο πρόσφατη επισκόπηση προϊόντων μας ή κλείστε λίγο χρόνο με έναν από την ομάδα μας για μια ζωντανή επίδειξη.

Χορηγός και συγγραφή από Push Security.

VIA: bleepingcomputer.com