Οι ηθοποιοί απειλών κακοποιούν το SourceForge για τη διανομή ψεύτικων προσθετικών Microsoft που εγκαθιστούν κακόβουλο λογισμικό σε υπολογιστές των θυμάτων τόσο σε ορυχεία όσο και να κλέψουν κρυπτογράφηση.

Το SourceForge.net είναι μια νόμιμη πλατφόρμα φιλοξενίας λογισμικού και διανομής που υποστηρίζει επίσης τον έλεγχο έκδοσης, την παρακολούθηση σφαλμάτων και τα αφιερωμένα φόρουμ/wikis, καθιστώντας το πολύ δημοφιλές μεταξύ των κοινοτήτων έργων ανοιχτού κώδικα.

Αν και το ανοιχτό μοντέλο υποβολής του έργου δίνει αρκετό περιθώριο για κατάχρηση, στην πραγματικότητα βλέποντας κακόβουλο λογισμικό που διανέμεται μέσω αυτού είναι ένα σπάνιο περιστατικό.

Η νέα καμπάνια εντείνεται από τον Kaspersky έχει επηρεάσει πάνω από 4.604 συστήματα, τα περισσότερα από τα οποία βρίσκονται στη Ρωσία.

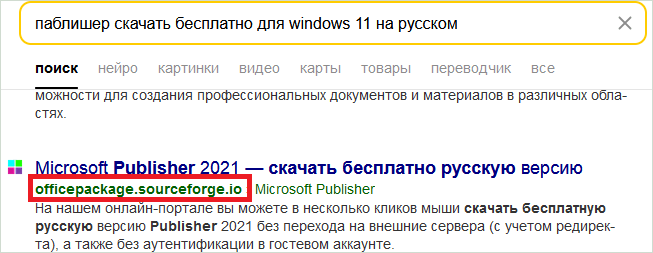

Ενώ το κακόβουλο έργο δεν είναι πλέον διαθέσιμο στο SourceForge, ο Kaspersky λέει ότι το έργο είχε ευρετηριαστεί από τις μηχανές αναζήτησης, φέρνοντας την κυκλοφορία από τους χρήστες που αναζητούν “πρόσθετα γραφείου” ή παρόμοια.

Πηγή: Kaspersky

Ψεύτικα πρόσθετα γραφείου

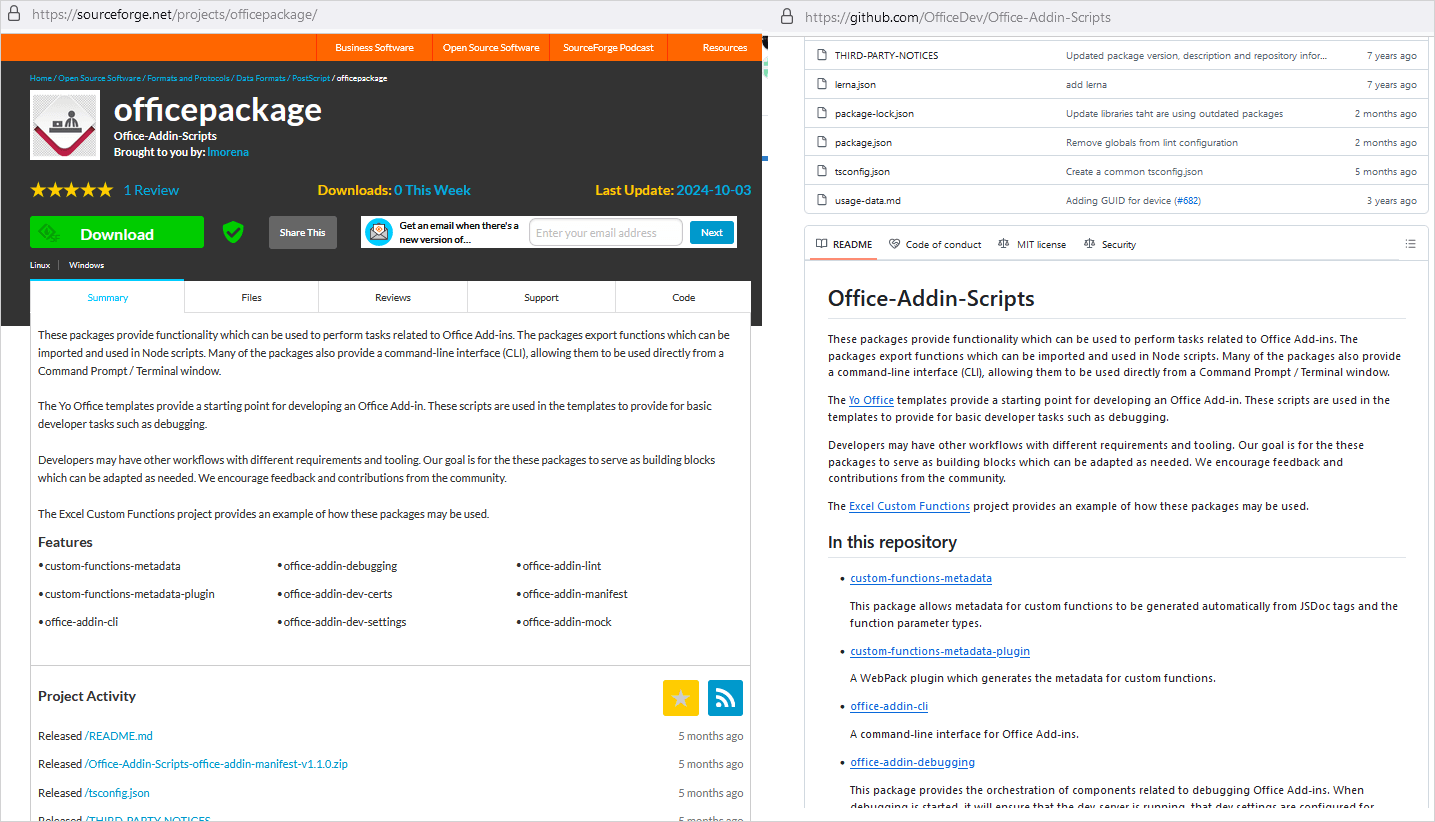

Το έργο “OfficePackage” παρουσιάζεται ως μια συλλογή εργαλείων ανάπτυξης πρόσθετων γραφείων, με την περιγραφή και τα αρχεία του να είναι ένα αντίγραφο του νόμιμου έργου Microsoft Project-Addin-Scripts, “διαθέσιμο στο GitHub.

Πηγή: Kaspersky

Ωστόσο, όταν οι χρήστες αναζητούν πρόσθετα γραφείου στην αναζήτηση Google (και σε άλλους κινητήρες), παίρνουν αποτελέσματα που δείχνουν το “OfficePackage.SourceForge.io”, που τροφοδοτείται από ξεχωριστό χαρακτηριστικό φιλοξενίας ιστοσελίδων SourceForge δίνει στους ιδιοκτήτες έργων.

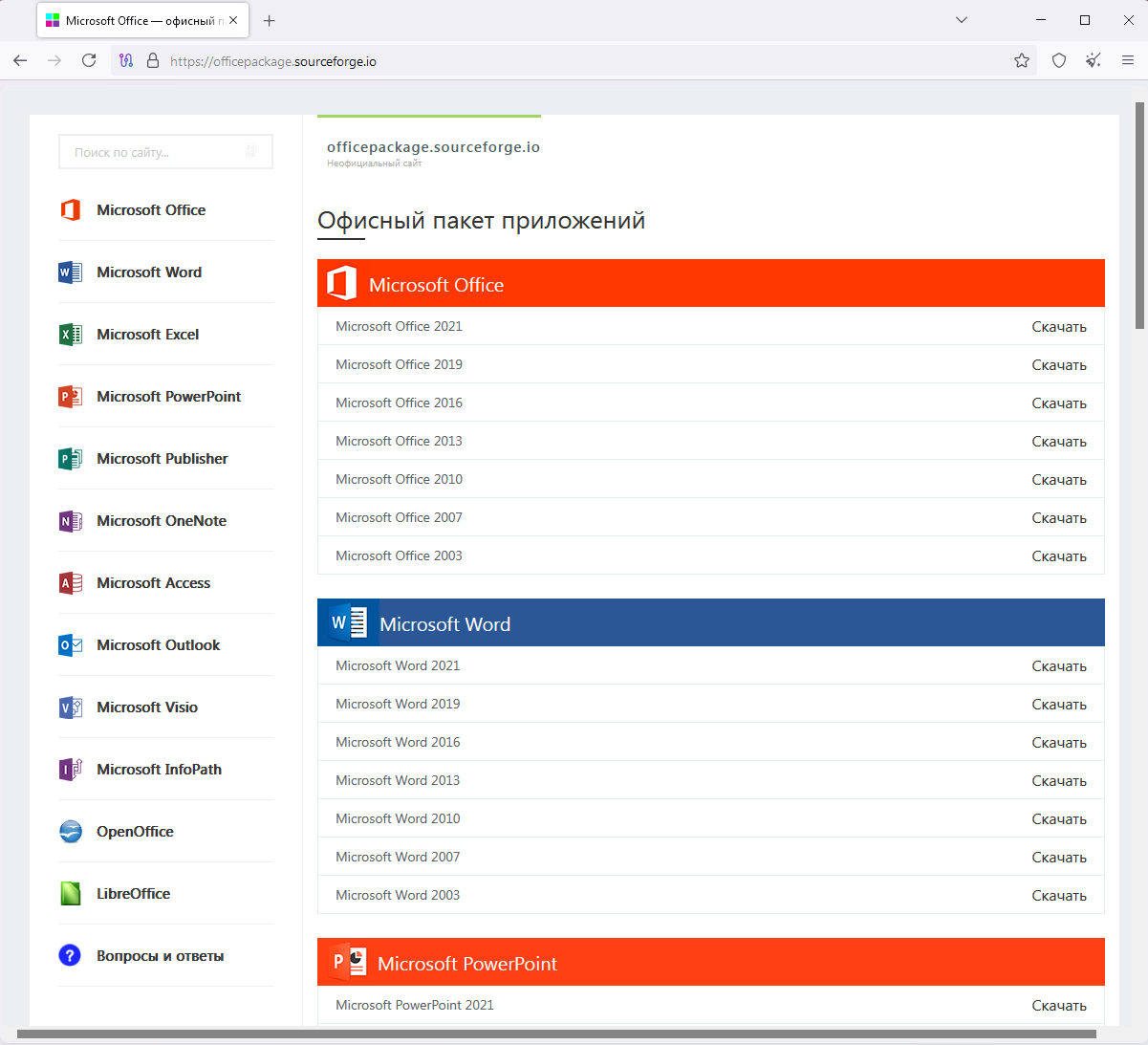

Αυτή η σελίδα μιμείται μια σελίδα εργαλείων Legit Developer, δείχνοντας τα κουμπιά “Add-ins Office” και “Download”. Εάν υπάρχουν κλικ, το θύμα λαμβάνει ένα φερμουάρ που περιέχει ένα αρχείο που προστατεύεται με κωδικό πρόσβασης (installer.zip) και ένα αρχείο κειμένου με τον κωδικό πρόσβασης.

Πηγή: BleepingComputer

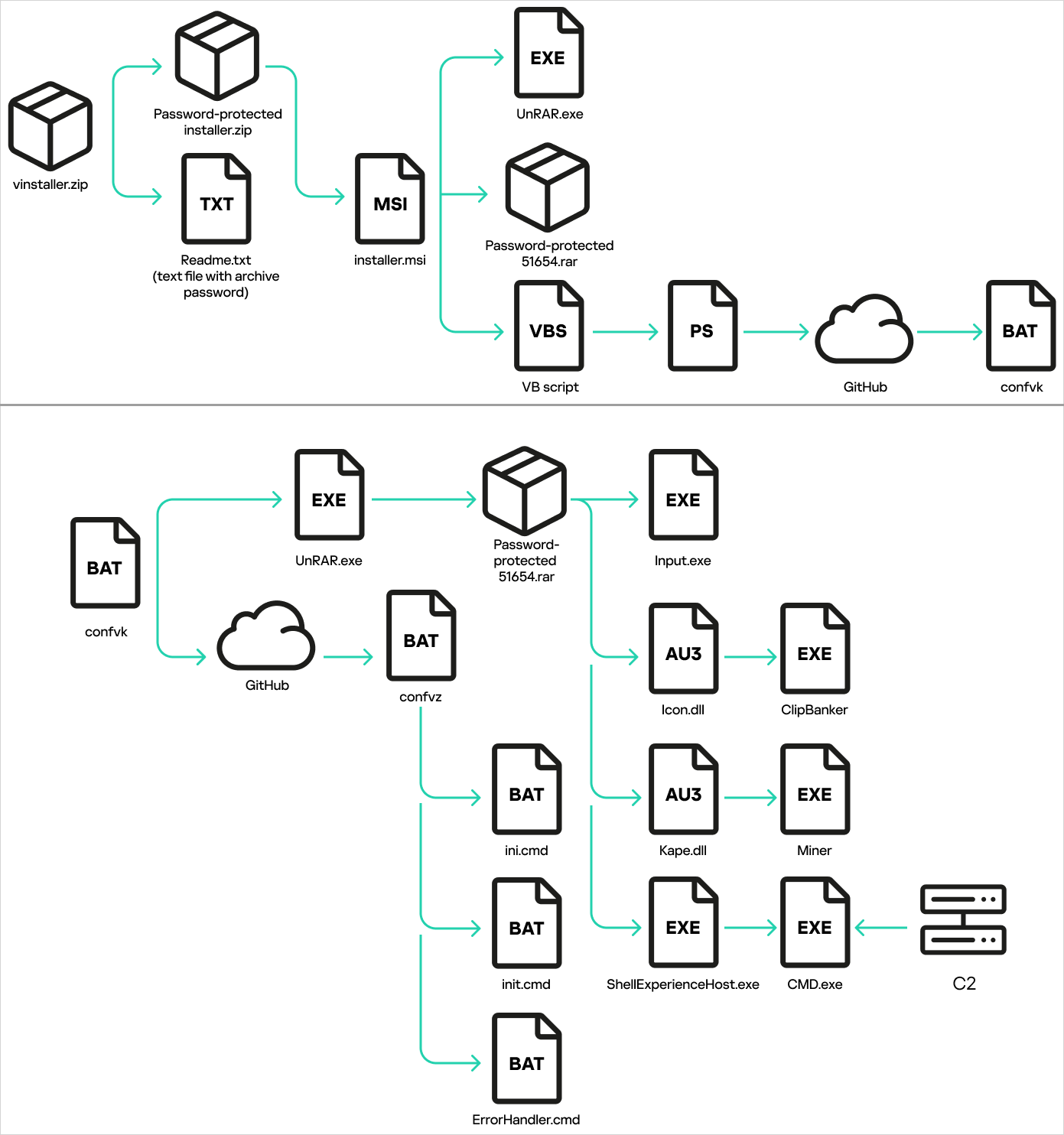

Το αρχείο περιέχει ένα αρχείο MSI (installer.msi) που έχει διογκωθεί σε μέγεθος 700MB για να αποφύγει τις σαρώσεις AV. Η εκτέλεση του πέφτει ‘Unar.exe’ και ‘51654.rar’ και εκτελεί ένα σενάριο Visual Basic που παίρνει ένα σενάριο παρτίδας (confvk.bat) από το GitHub.

Το σενάριο εκτελεί ελέγχους για να καθορίσει εάν εκτελείται σε ένα προσομοιωμένο περιβάλλον και ποια προϊόντα προστασίας από ιούς είναι ενεργά και στη συνέχεια κατεβάζει ένα άλλο σενάριο παρτίδας (confvz.bat) και αποσυσκευάζει το αρχείο RAR.

Το σενάριο ConfVZ.BAT καθορίζει την επιμονή μέσω τροποποιήσεων μητρώου και την προσθήκη των υπηρεσιών των Windows.

Το αρχείο RAR περιέχει έναν διερμηνέα Autoit (Input.exe), το εργαλείο αντίστροφης κέλυφος NetCat (ShellexPerienceHost.exe) και δύο ωφέλιμα φορτία (icon.dll και kape.dll).

Πηγή: Kaspersky

Τα αρχεία DLL είναι ένας ανθρακωρύχος κρυπτογράφησης και ένα clipper. Οι πρώην αεροπειρατείες της υπολογιστικής ισχύος του μηχανήματος για να εξελιχθούν στην κρυπτογράφηση για το λογαριασμό του επιτιθέμενου και ο τελευταίος παρακολουθεί το πρόχειρο για αντιγραμμένες διευθύνσεις κρυπτογράφησης και τις αντικαθιστά με ελεγχόμενες από εισβολείς.

Ο εισβολέας λαμβάνει επίσης τις πληροφορίες του μολυσμένου συστήματος μέσω κλήσεων API Telegram και μπορεί να χρησιμοποιήσει το ίδιο κανάλι για να εισαγάγει πρόσθετα ωφέλιμα φορτία στο συμβιβασμένο μηχάνημα.

Αυτή η εκστρατεία είναι ένα άλλο παράδειγμα απειλών που εκμεταλλεύονται οποιαδήποτε νόμιμη πλατφόρμα για να αποκτήσουν ψευδή νομιμότητα και προστασίες παράκαμψης.

Οι χρήστες συνιστώνται μόνο να κατεβάζουν λογισμικό από αξιόπιστους εκδότες που μπορούν να επαληθεύσουν, προτιμούν τα επίσημα κανάλια έργου (σε αυτή την περίπτωση Github) και να σαρώσετε όλα τα αρχεία που κατεβάσουν με ένα ενημερωμένο εργαλείο AV πριν από την εκτέλεση.

VIA: bleepingcomputer.com