Η εκστρατεία δηλητηρίασης από κακόβουλο λογισμικό Bumblebee που αποκαλύφθηκε νωρίτερα αυτή την εβδομάδα, η Aimpersomating Rvtools χρησιμοποιεί περισσότερους τομείς τυπογραφίας που μιμείται άλλα δημοφιλή έργα ανοιχτού κώδικα για τη μόλυνση των συσκευών που χρησιμοποιούνται από το προσωπικό της πληροφορικής.

Ο BleepingComputer ήταν σε θέση να βρει δύο περιπτώσεις αξιοποιώντας την φήμη του Zenmap, το GUI για το εργαλείο σάρωσης δικτύου NMAP και το βοηθητικό πρόγραμμα WinMTR.

Και τα δύο αυτά εργαλεία χρησιμοποιούνται συνήθως από το προσωπικό της πληροφορικής για τη διάγνωση ή την ανάλυση της κυκλοφορίας του δικτύου, απαιτώντας διοικητικά προνόμια για ορισμένα από τα χαρακτηριστικά που λειτουργούν, αυτό καθιστά τους χρήστες αυτών των εργαλείων πρωταρχικούς στόχους για τους ηθοποιούς απειλής που επιθυμούν να παραβιάσουν τα εταιρικά δίκτυα και να εξαπλωθούν πλευρικά σε άλλες συσκευές.

Ο φορτωτής κακόβουλου λογισμικού Bumblebee έχει ωθηθεί τουλάχιστον δύο τομείς – ZenMap[.]Pro και Winmtr[.]org. Ενώ το τελευταίο είναι σήμερα εκτός σύνδεσης, ο πρώτος εξακολουθεί να είναι online και δείχνει μια ψεύτικη σελίδα ιστολογίου για το Zenmap όταν επισκέπτεται απευθείας.

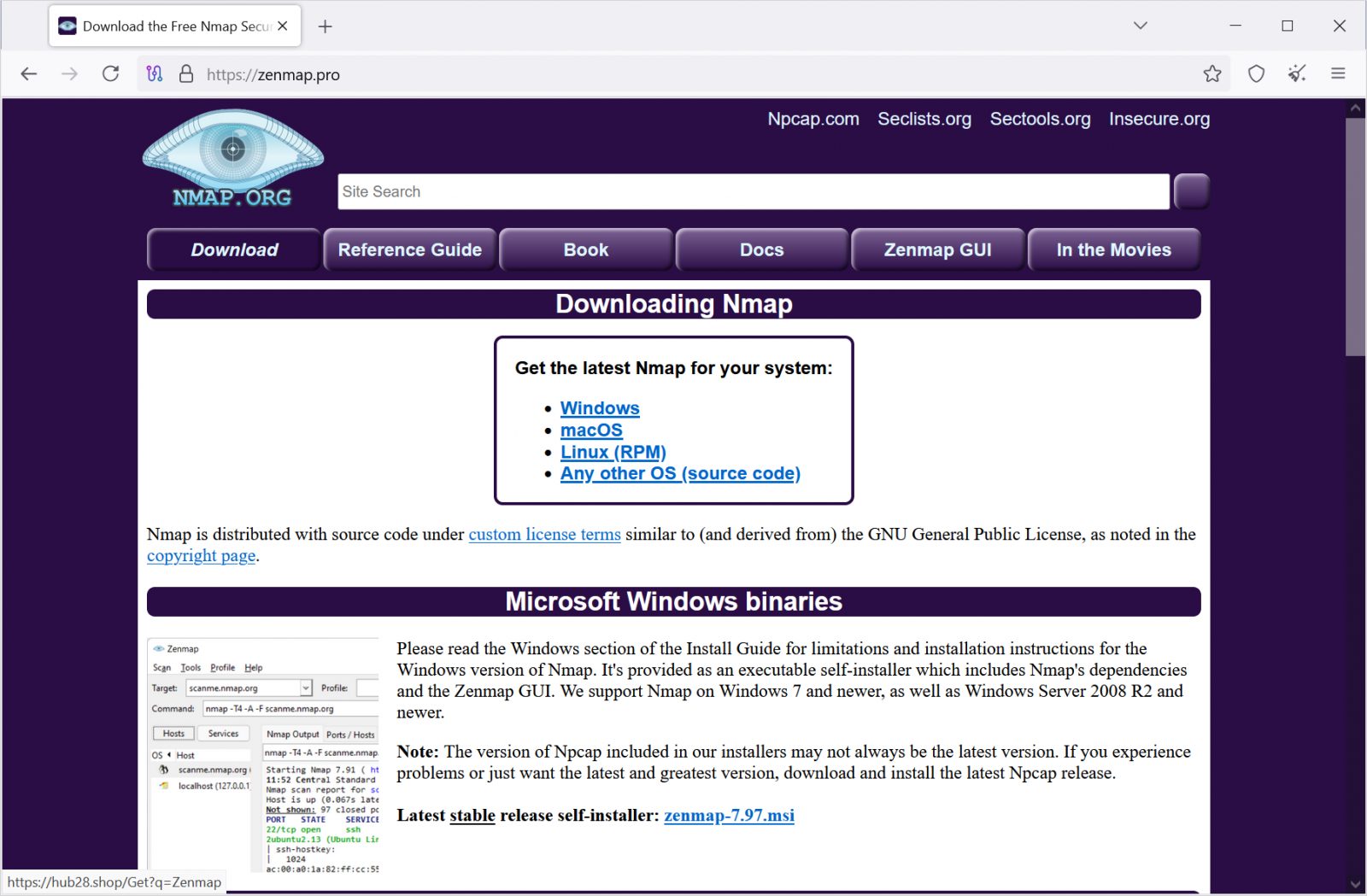

Όταν οι χρήστες ανακατευθύνονται στο Zenmap[.]Pro από τα αποτελέσματα αναζήτησης, ωστόσο, δείχνει έναν κλώνο του νόμιμου ιστότοπου για το βοηθητικό πρόγραμμα NMAP (Mapper):

Πηγή: BleepingComputer

Οι δύο τοποθεσίες έλαβαν κυκλοφορία μέσω δηλητηρίασης SEO και κατατάσσονται υψηλά στο Google και τα αποτελέσματα αναζήτησης Bing για τους σχετικούς όρους.

.jpg)

Πηγή: BleepingComputer

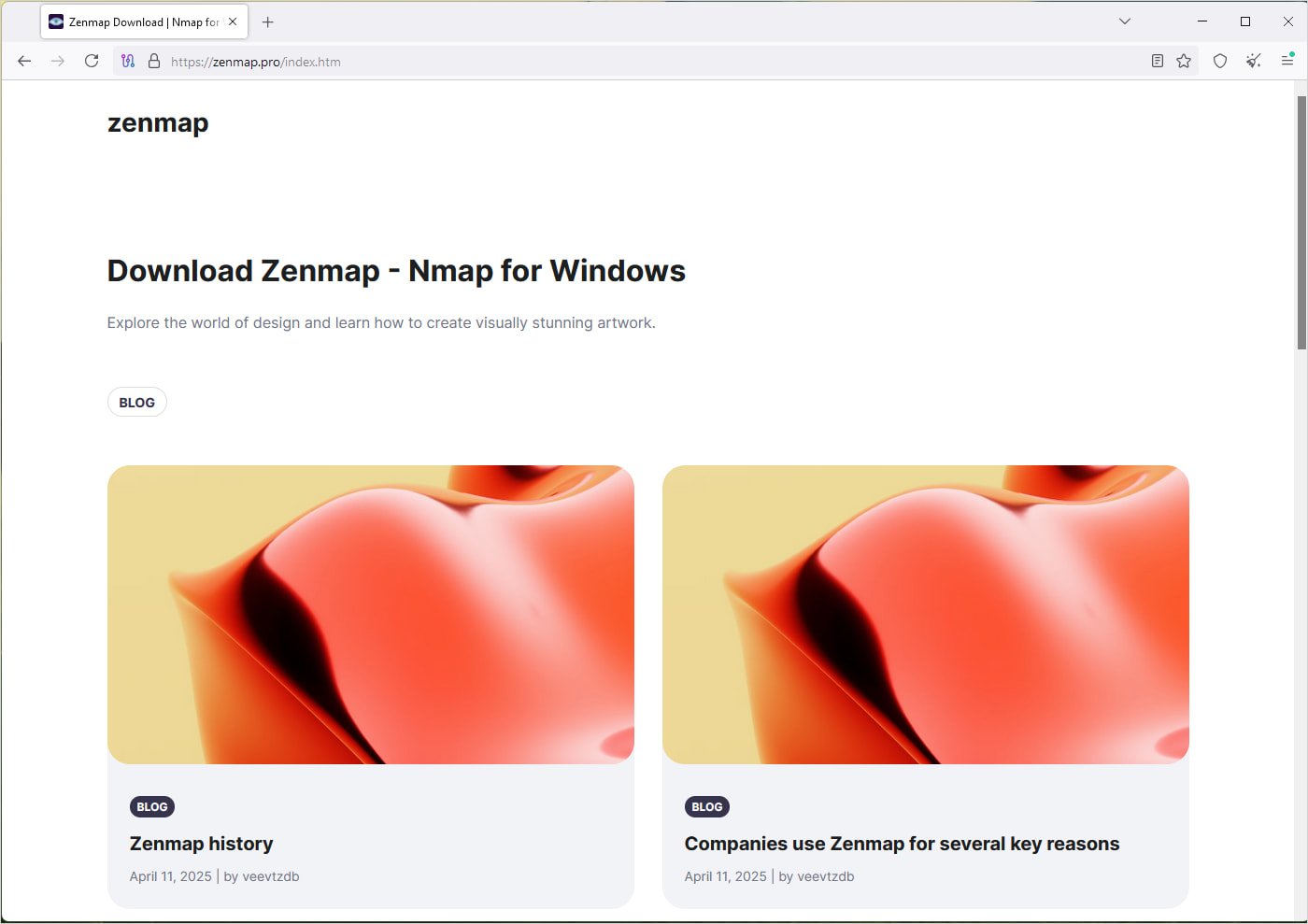

Οι δοκιμές του BleepingColputer δείχνουν ότι αν επισκεφθείτε απευθείας την ψεύτικη τοποθεσία ZenMap, δείχνει αρκετά άρθρα που παράγονται από το AI, όπως φαίνεται στην παρακάτω εικόνα:

Πηγή: BleepingComputer

Τα ωφέλιμα φορτία που παραδίδονται μέσω της ενότητας λήψης ‘Zenmap-7.97.msi’ και ‘Winmtr.msi, και οι δύο αποφεύγουν την ανίχνευση από τους περισσότερους κινητήρες antivirus on virustotal [1, 2].

Οι εγκαταστάτες παραδίδουν την υποσχεμένη αίτηση μαζί με ένα κακόβουλο DLL, όπως στην περίπτωση των RVTools, το οποίο πέφτει α Bumblebee φορτωτής στις συσκευές των χρηστών.

Από εκεί, το backdoor μπορεί να χρησιμοποιηθεί για το προφίλ του θύματος και την εισαγωγή πρόσθετων ωφέλιμων φορτίων, τα οποία μπορεί να περιλαμβάνουν infostealers, ransomware και άλλους τύπους κακόβουλου λογισμικού.

Εκτός από τα εργαλεία ανοικτού κώδικα που αναφέρθηκαν παραπάνω, ο BleepingComputer έχει επίσης δει την ίδια καμπάνια που στοχεύει στους χρήστες που αναζητούν το λογισμικό διαχείρισης κάμερας Hanwha Security WisenetViewer.

Ο ερευνητής του Cyjax Ο Joe Wrieden επίσης εντοπίστηκε Μια τροζανισμένη έκδοση του Milestone XProtect του λογισμικού διαχείρισης βίντεο είναι μέρος της ίδιας εκστρατείας, οι οποίοι παραδόθηκαν οι κακόβουλοι εγκαταστάτες “Milestonesys[.]org ‘(online).

Οι επίσημοι rvtools εξακολουθούν να είναι εκτός σύνδεσης

Και οι δύο επίσημοι τομείς RVTools – Robware.net και rvtools.com – δείχνουν επί του παρόντος προειδοποίηση για τους χρήστες να μην κατεβάσουν το λογισμικό από ανεπίσημους ιστότοπους, αλλά δεν διαθέτουν τον ίδιο τον σύνδεσμο λήψης.

Μετά από ισχυρισμούς ότι ο επίσημος ιστότοπος RVTools ώθησε έναν εγκαταστάτη με κακόβουλο λογισμικό, η Dell Technologies αρνήθηκε την κατηγορία λέγοντας ότι οι τοποθεσίες του δεν διανέμουν μια trojanized παραλλαγή του προϊόντος.

Η Dell δήλωσε ότι οι επίσημες τοποθεσίες RVTools είχαν ληφθεί εκτός σύνδεσης επειδή ήταν οι στόχοι των κατανεμημένων επιθέσεων άρνησης της υπηρεσίας (DDOS).

Μία εξήγηση για τις επιθέσεις θα ήταν ότι ο ηθοποιός απειλής πίσω από το Bumblebee αποφάσισε να καταργήσει τις επίσημες πύλες λήψης για να οδηγήσει στους κακόβουλους χρήστες που αναζητούν εναλλακτικές πηγές για το εργαλείο.

Για να μετριαστεί ο κίνδυνος εγκατάστασης των δοχείων εκδόσεων του νόμιμου λογισμικού, η καλύτερη σύσταση είναι να βεβαιωθείτε ότι θα το αποκτήσετε από επίσημες πηγές και διαχειριστές πακέτων.

Αξίζει επίσης να ελέγξετε τα κατεβάσματα Hash του εγκαταστάτη με μια γνωστή, καθαρή έκδοση πριν την εκτέλεσε.

VIA: bleepingcomputer.com