Η SAP έχει κυκλοφορήσει τα Patches για να αντιμετωπίσει μια δεύτερη ευπάθεια που εκμεταλλεύεται σε πρόσφατες επιθέσεις που στοχεύουν στους διακομιστές SAP NetWeaver ως μηδενική ημέρα.

Η εταιρεία εξέδωσε ενημερώσεις ασφαλείας για αυτό το ελάττωμα ασφαλείας (CVE-2025-42999) τη Δευτέρα 12 Μαΐου, λέγοντας ότι ανακαλύφθηκε κατά τη διερεύνηση επιθέσεων μηδενικής ημέρας που αφορούσαν ένα άλλο μη αυθεντικό ελάττωμα μεταφόρτωσης αρχείων (παρακολούθηση ως CVE-2025-31324) στο SAP NetWeaver Visual Composer που καθορίστηκε τον Απρίλιο.

“Η SAP γνωρίζει και έχει αντιμετωπίσει τα τρωτά σημεία του στο SAP NetWeaver Visual Composer”, δήλωσε ένας εκπρόσωπος της SAP BleepingComputer. “Ζητάμε από όλους τους πελάτες να χρησιμοποιούν το SAP NetWeaver να εγκαταστήσουν αυτά τα μπαλώματα για να προστατευθούν. Οι σημειώσεις ασφαλείας μπορούν να βρεθούν εδώ: 3594142 & 3604119. “

Ευσέβεια πρώτα ανιχνεύθηκε Οι επιθέσεις που εκμεταλλεύονται το CVE-2025-31324 ως μηδενική ημέρα τον Απρίλιο, αναφέροντας ότι οι ηθοποιοί απειλών φορτώνουν το JSP Web Shells σε δημόσιους καταλόγους και το εργαλείο Red Ratel Ratel μετά την παραβίαση των συστημάτων των πελατών μέσω μη εξουσιοδοτημένων μεταφορτώσεων αρχείων στο SAP Netweaver. Οι περιπτώσεις που έχουν πειραχτεί ήταν πλήρως επιδιορθωμένες, υποδεικνύοντας ότι οι επιτιθέμενοι χρησιμοποίησαν εκμετάλλευση μηδενικής ημέρας.

Αυτή η κακόβουλη δραστηριότητα επιβεβαιώθηκε επίσης από τις εταιρείες ασφάλειας στον κυβερνοχώρο Watchtowr και Ενίστιςοι οποίοι παρακολούθησαν επίσης τους επιτιθέμενους που φορτώνουν backdoors web shell σε μη αντισταθμισμένες περιπτώσεις που εκτίθενται στο διαδίκτυο. Το Bedere Labs της Forescout έχει συνδέσει μερικές από αυτές τις επιθέσεις με έναν κινεζικό ηθοποιό απειλής που παρακολουθεί ως Chaya_004.

Ο Onyphe CTO Patrice Auffret δήλωσε στο BleepingComputer στα τέλη Απριλίου ότι “κάτι σαν 20 εταιρείες Fortune 500/Global 500 είναι ευάλωτες και πολλές από αυτές συμβιβάζονται”, προσθέτοντας ότι υπήρχαν 1.284 ευάλωτες περιπτώσεις που εκτίθενται στο διαδίκτυο εκείνη τη στιγμή, 474 ήδη συμβιβασμένα.

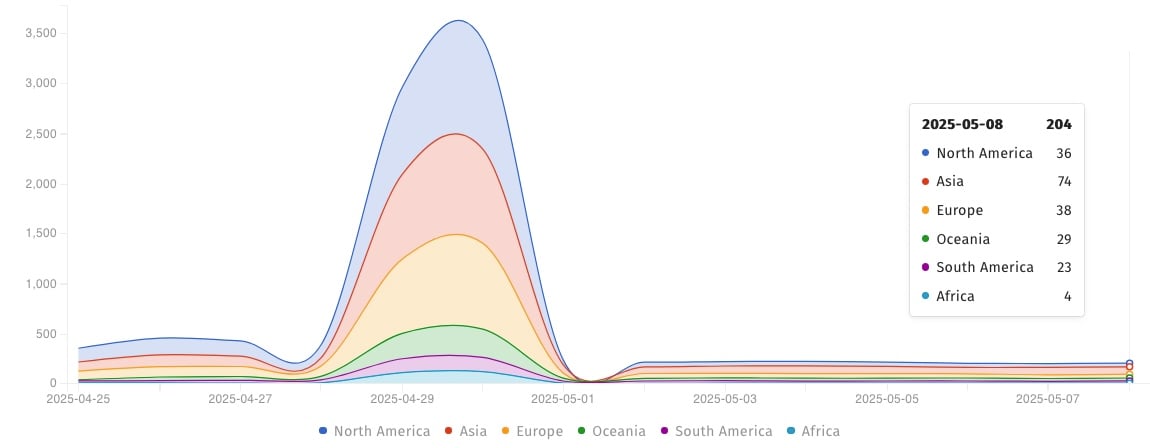

Το Ίδρυμα Shadowserver είναι τώρα Παρακολούθηση πάνω από 2040 διακομιστές SAP NetWeaver εκτεθειμένο στο διαδίκτυο και ευάλωτα σε επιθέσεις.

Νέο ελάττωμα εκμεταλλεύτηκε επίσης σε επιθέσεις μηδενικής ημέρας

Ενώ η SAP δεν επιβεβαίωσε ότι το CVE-2025-42999 εκμεταλλεύτηκε στην άγρια φύση, ο Oneapsis CTO Juan Pablo Perez-Etchegoyen δήλωσε στο BleepingComputer ότι οι απειλητικοί ηθοποιοί αλυσοκρίνοντας και τα δύο τρωτά σημεία σε επιθέσεις από τον Ιανουάριο.

“Οι επιθέσεις που παρατηρήσαμε κατά τη διάρκεια του Μαρτίου του 2025 (που ξεκίνησαν με βασικά αποδεικνύονται τον Ιανουάριο του 2025), κακοποιούν και τα δύο, η έλλειψη ελέγχου ταυτότητας (CVE-2025-31324) καθώς και η ανασφαλής αποσυμπίεση (CVE-2025-42999)”, δήλωσε ο Perez-Etchegoyen στο BleePlempomer.

“Αυτός ο συνδυασμός επέτρεψε στους επιτιθέμενους να εκτελέσουν αυθαίρετες εντολές εξ αποστάσεως και χωρίς κανένα είδος προνομίων στο σύστημα. Αυτός ο υπολειπόμενος κίνδυνος είναι βασικά μια ευπάθεια de-serialization μόνο που εκμεταλλεύεται μόνο από τους χρήστες με ρόλο VisualComposerUser στο σύστημα στόχου SAP”.

Οι διαχειριστές SAP συνιστώνται να διορθώσουν αμέσως τις περιπτώσεις NetWeaver και να εξετάσουν την απενεργοποίηση της υπηρεσίας οπτικών συνθέτη, εάν είναι δυνατόν, καθώς και να περιορίσουν την πρόσβαση στις υπηρεσίες μεταφορέα μεταδεδομένων και να παρακολουθούν την ύποπτη δραστηριότητα στους διακομιστές τους.

Από τότε που ξεκίνησαν οι επιθέσεις, η CISA έχει προστέθηκε το ελάττωμα CVE-2025-31324 Γνωστή εκμετάλλευση τρωτών σημείων καταλόγουπαραγγέλλοντας ομοσπονδιακές υπηρεσίες για την εξασφάλιση των συστημάτων τους μέχρι τις 20 Μαΐου, όπως έχει εντολή του Δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01.

“Αυτοί οι τύποι τρωτών σημείων είναι συχνές φορείς επίθεσης για κακόβουλους κυβερνοχώρους και δημιουργούν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση”, προειδοποίησε η CISA.

VIA: bleepingcomputer.com