Το 9to5Mac Security Bite παρέχεται αποκλειστικά σε εσάς από Mosyle, η μόνη ενοποιημένη πλατφόρμα της Apple. Το να κάνουμε τις συσκευές Apple έτοιμες για εργασία και ασφαλείς για τις επιχειρήσεις είναι το μόνο που κάνουμε. Η μοναδική ολοκληρωμένη προσέγγισή μας στη διαχείριση και την ασφάλεια συνδυάζει προηγμένες λύσεις ασφαλείας ειδικά για την Apple για πλήρως αυτοματοποιημένη Hardening & Compliance, Next Generation EDR, Zero Trust με τεχνητή νοημοσύνη και αποκλειστική διαχείριση προνομίων με το πιο ισχυρό και σύγχρονο Apple MDM στην αγορά. Το αποτέλεσμα είναι μια πλήρως αυτοματοποιημένη Ενοποιημένη Πλατφόρμα Apple την οποία εμπιστεύονται σήμερα περισσότεροι από 45.000 οργανισμοί για να καταστήσει έτοιμες να λειτουργήσουν εκατομμύρια συσκευές Apple χωρίς κόπο και με προσιτό κόστος. Ζητήστε την ΕΚΤΕΤΑΜΕΝΗ ΔΟΚΙΜΗ σας σήμερα και κατανοήστε γιατί το Mosyle είναι ό,τι χρειάζεστε για να εργαστείτε με την Apple.

Ενημερώθηκε στις 28 Νοεμβρίου 2025

Αναρωτηθήκατε ποτέ ποιο κακόβουλο λογισμικό μπορεί να εντοπίσει και να αφαιρέσει το macOS χωρίς βοήθεια από λογισμικό τρίτων; Η Apple προσθέτει συνεχώς νέους κανόνες ανίχνευσης κακόβουλου λογισμικού στην ενσωματωμένη σουίτα XProtect του Mac. Ενώ τα περισσότερα ονόματα κανόνων (υπογραφές) είναι ασαφή, με λίγη αντίστροφη μηχανική, οι ερευνητές ασφαλείας μπορούν να τους αντιστοιχίσουν στα κοινά τους ονόματα του κλάδου.

Σε αυτήν την ενημερωμένη έκδοση του Security Bite για την Ημέρα των Ευχαριστιών, επισκέπτομαι ξανά μια ιστορία στην οποία άρχισα να δουλεύω τον Μάιο του 2024. Επειδή η Apple προσθέτει συνεχώς νέες μονάδες στη σουίτα XProtect για να καταπολεμήσει τις τελευταίες τάσεις κακόβουλου λογισμικού, υποπτεύομαι ότι αυτή η στήλη θα συνεχίσει να ενημερώνεται με την πάροδο του χρόνου. Δείτε ποιο κακόβουλο λογισμικό μπορεί να εντοπίσει και να αφαιρέσει από μόνο του το Mac σας:

XProtect, κανόνες Yara, ε;

Το XProtect παρουσιάστηκε το 2009 ως μέρος του macOS X 10.6 Snow Leopard. Αρχικά, κυκλοφόρησε για τον εντοπισμό και την ειδοποίηση των χρηστών εάν ανακαλύφθηκε κακόβουλο λογισμικό σε ένα αρχείο εγκατάστασης. Ωστόσο, το XProtect έχει πρόσφατα εξελιχθεί σημαντικά. Η απόσυρση του μακροχρόνιου Εργαλείου κατάργησης κακόβουλου λογισμικού (MRT) τον Απρίλιο του 2022 προκάλεσε την εμφάνιση του XProtectRemediator (XPR), ενός πιο ικανού εγγενούς στοιχείου κατά του κακόβουλου λογισμικού υπεύθυνου για τον εντοπισμό και την αντιμετώπιση απειλών σε Mac.

Η σουίτα XProtect χρησιμοποιεί ανίχνευση με βάση την υπογραφή Yara για τον εντοπισμό κακόβουλου λογισμικού. Yara είναι ένα ευρέως διαδεδομένο εργαλείο ανοιχτού κώδικα που προσδιορίζει αρχεία (συμπεριλαμβανομένου κακόβουλου λογισμικού) με βάση συγκεκριμένα χαρακτηριστικά και μοτίβα στον κώδικα ή στα μεταδεδομένα. Το σπουδαίο με τους κανόνες Yara είναι ότι κάθε οργανισμός ή άτομο μπορεί να δημιουργήσει και να χρησιμοποιήσει τους δικούς του, συμπεριλαμβανομένης της Apple.

Από το macOS 15 Sequoia, η σουίτα XProtect αποτελείται από τρία κύρια στοιχεία:

- Ο Εφαρμογή XProtect μπορεί να ανιχνεύσει κακόβουλο λογισμικό χρησιμοποιώντας τους κανόνες Yara κάθε φορά που μια εφαρμογή ξεκινά, αλλάζει ή ενημερώνει για πρώτη φορά τις υπογραφές της.

- XProtectRemediator (XPR) είναι πιο προληπτική και μπορεί να εντοπίσει και να αφαιρέσει κακόβουλο λογισμικό με τακτική σάρωση με κανόνες Yara, μεταξύ άλλων. Αυτά συμβαίνουν στο παρασκήνιο σε περιόδους χαμηλής δραστηριότητας και έχουν ελάχιστη επίδραση στη CPU.

- Η τελευταία έκδοση του macOS περιλαμβάνει XProtectBehaviorService (XBS), το οποίο παρακολουθεί τη συμπεριφορά του συστήματος σε σχέση με κρίσιμους πόρους.

Δυστυχώς, η Apple χρησιμοποιεί ως επί το πλείστον γενικά εσωτερικά σχήματα ονοματοδοσίας στο XProtect που θολώνουν τα κοινά ονόματα κακόβουλου λογισμικού. Αν και αυτό γίνεται για καλό λόγο, είναι δύσκολο για όσους είναι περίεργοι να γνωρίζουν τι ακριβώς κακόβουλο λογισμικό μπορεί να αναγνωρίσει το XProtect.

Για παράδειγμα, σε ορισμένους κανόνες Yara δίνονται πιο προφανή ονόματα, όπως XProtect_MACOS_PIRRIT_GEN, μια υπογραφή για τον εντοπισμό του adware Pirrit. Ωστόσο, στο XProtect, θα βρείτε σε μεγάλο βαθμό περισσότερους γενικούς κανόνες όπως ο XProtect_MACOS_2fc5997 και εσωτερικές υπογραφές που μόνο οι μηχανικοί της Apple θα γνώριζαν, όπως το XProtect_snowdrift. Αυτό αρέσει στους ερευνητές ασφάλειας Φιλ Στόουκς και Alden Ελάτε.

Ο Phil Stokes με την Sentinel One Labs τα καταφέρνει αποθετήριο στο GitHub που αντιστοιχίζει αυτές τις ασαφείς υπογραφές που χρησιμοποιούνται από την Apple σε πιο κοινά ονόματα που χρησιμοποιούνται από προμηθευτές και βρίσκονται σε δημόσιους σαρωτές κακόβουλου λογισμικού όπως το VirusTotal. Επιπλέον, ο Alden έκανε πρόσφατα σημαντικές προόδους στην κατανόηση του τρόπου λειτουργίας του XPR εξάγοντας κανόνες Yara από τα δυαδικά αρχεία της μονάδας σάρωσης.

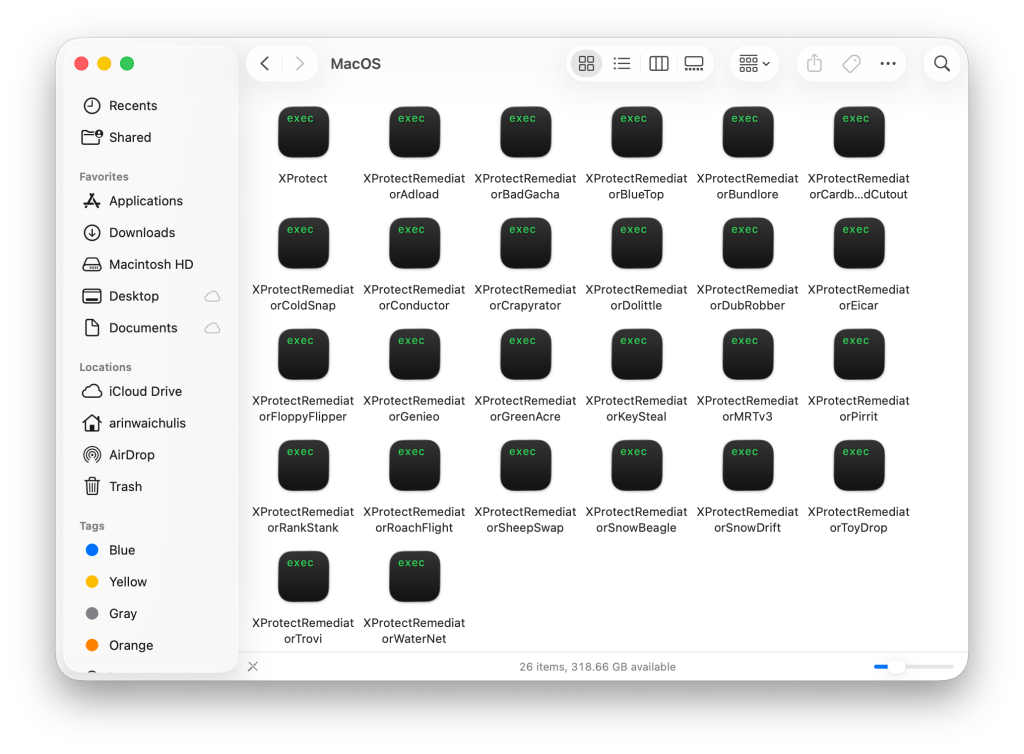

Πώς μπορώ να βρω το XProtect στο Mac μου;

Το XProtect είναι ενεργοποιημένο από προεπιλογή σε κάθε έκδοση του macOS. Εκτελείται επίσης σε επίπεδο συστήματος, εντελώς στο παρασκήνιο, επομένως δεν χρειάζεται καμία παρέμβαση. Οι ενημερώσεις στο XProtect γίνονται επίσης αυτόματα. Εδώ βρίσκεται:

- Σε Macintosh HD, πηγαίνετε στο Βιβλιοθήκη > Apple > Σύστημα > Βιβλιοθήκη > CoreServices

- Από εδώ, μπορείτε να βρείτε διορθωτικά κάνοντας δεξί κλικ XProtect

- Στη συνέχεια κάντε κλικ Εμφάνιση περιεχομένων πακέτου

- Διαστέλλω Περιεχόμενα

- Ανοιχτό MacOS

Σημείωση: Οι χρήστες δεν πρέπει να βασίζονται εξ ολοκλήρου στη σουίτα XProtect της Apple, καθώς είναι φτιαγμένη για τον εντοπισμό γνωστών απειλών. Πιο προηγμένες ή εξελιγμένες επιθέσεις θα μπορούσαν εύκολα να παρακάμψουν τον εντοπισμό. Τούτου λεχθέντος, συνιστώ ανεπιφύλακτα την εγκατάσταση οποιουδήποτε αριθμού διαθέσιμων εργαλείων ανίχνευσης και αφαίρεσης κακόβουλου λογισμικού τρίτων.

Το κακόβουλο λογισμικό macOS μπορεί να αφαιρέσει από μόνο του

Ενώ η ίδια η εφαρμογή XProtect μπορεί να ανιχνεύσει και να αποκλείσει μόνο απειλές, εξαρτάται από τις μονάδες σάρωσης του XPR για αφαίρεση. Επί του παρόντος, μπορούμε να εντοπίσουμε 23 από τους 25 διορθωτές στην τρέχουσα έκδοση του XPR (v156) για να κρατήσουμε το κακόβουλο λογισμικό εκτός του υπολογιστή σας. Σχεδόν όλες οι μονάδες χρησιμοποιούν εσωτερικά σχήματα ονοματοδοσίας της Apple και δεν ειδοποιούν τον χρήστη όταν εκτελεί μια σάρωση ή όταν εκτελεί μια αποκατάσταση. Εδώ είναι τι γνωρίζουμε επί του παρόντος για το καθένα:

- Προσθήκη: Adware και bundleware loader που στοχεύει χρήστες macOS από το 2017. Το Adload μπορούσε να αποφύγει τον εντοπισμό πριν από την τελευταία σημαντική ενημέρωση του XProtect που πρόσθεσε 74 νέους κανόνες ανίχνευσης Yara που στόχευαν όλοι στο κακόβουλο λογισμικό.

- BadGacha: Ακόμα επίσημα άγνωστη. Ωστόσο, έχει αποκτήσει φήμη για την ενεργοποίηση ψευδών θετικών στοιχείων, συχνά επισημαίνοντας καλοήθεις βοηθητικές εφαρμογές σε μη κακόβουλο λογισμικό (όπως το 1Password) ως πιθανές απειλές, σύμφωνα με The Eclectic Light Company.

- BlueTop: “Το BlueTop φαίνεται να είναι η καμπάνια Trojan-Proxy που καλύφθηκε από την Kaspersky στα τέλη του 2023.” λέει ο Άλντεν.

- Bundlore: Μια νέα ενότητα, που προστέθηκε τον Δεκέμβριο του 2024. Το όνομα αυτής της ενότητας δεν είναι ασαφές. Το Bundlore είναι μια οικογένεια κοινών σταγονόμετρων adware που στοχεύουν συστήματα macOS. Πολλοί σαρωτές κακόβουλου λογισμικού τρίτων μπορούν να ανιχνεύσουν bundlore και να σταματήσουν σε αυτό σε πραγματικό χρόνο. Δεν είναι σημαντική απειλή.

- CardboardCutout: Αυτή η ενότητα λειτουργεί λίγο διαφορετικά από τις άλλες. Αντί να σαρώνει για έναν συγκεκριμένο τύπο κακόβουλου λογισμικού, το CardboardCutout ενεργεί δημιουργώντας ένα «cutout» κακόβουλου λογισμικού με γνωστές υπογραφές και το σταματά πριν του δοθεί η ευκαιρία να εκτελεστεί ποτέ στο σύστημα.

- ColdSnap: “Το ColdSnap πιθανότατα αναζητά την έκδοση macOS του κακόβουλου λογισμικού SimpleTea. Αυτό συσχετίστηκε επίσης με την παραβίαση του 3CX και μοιράζεται χαρακτηριστικά τόσο με τις παραλλαγές Linux όσο και με Windows.” Το SimpleTea (SimplexTea σε Linux) είναι ένας Trojan απομακρυσμένης πρόσβασης (RAT) που πιστεύεται ότι προέρχεται από τη ΛΔΚ.

- Αγωγός: Αυτό δεν είναι στην πραγματικότητα σαρωτής κακόβουλου λογισμικού. Ο αγωγός φαίνεται να είναι μια ενότητα υποδομής που διαχειρίζεται τον προγραμματισμό και την υγεία των άλλων στοιχείων αποκατάστασης για να διασφαλίσει ότι λειτουργούν σωστά.

- Crapyrator: Το Crapyrator έχει αναγνωριστεί ως macOS.Bkdr.Activator. Αυτή είναι μια καμπάνια κακόβουλου λογισμικού που αποκαλύφθηκε τον Φεβρουάριο του 2024 και «μολύνει χρήστες macOS σε μαζική κλίμακα, πιθανώς με σκοπό τη δημιουργία ενός botnet macOS ή την παράδοση άλλου κακόβουλου λογισμικού σε κλίμακα», δηλώνει ο Phil Stokes για το Sentinel One.

- DubRobber: Ένα προβληματικό και ευέλικτο Trojan dropper γνωστό και ως XCSSET.

- Eicar: Α αβλαβές αρχείο που έχει σχεδιαστεί σκόπιμα για να ενεργοποιεί σαρωτές προστασίας από ιούς χωρίς να είναι επιβλαβής.

- FloppyFlipper: Δεν έχει ακόμη αναγνωριστεί.

- Genieo: Ένα πολύ συχνά τεκμηριωμένο δυνητικά ανεπιθύμητο πρόγραμμα (PUP). Τόσο πολύ που έχει ακόμη και τη δική του σελίδα στη Wikipedia.

- GreenAcre: Το GreenAcre έχει αναγνωριστεί ως OSX.Gimmick. Πρόκειται για ένα εξελιγμένο λογισμικό υποκλοπής spyware που χρησιμοποιείται σε στοχευμένες επιθέσεις και αποκρύπτει την επισκεψιμότητά του χρησιμοποιώντας δημόσιες υπηρεσίες cloud όπως το Google Drive for Command & Control.

- KeySteal: Το KeySteal είναι ένα macOS infostealer που παρατηρήθηκε αρχικά το 2021 και προστέθηκε στο XProtect τον Φεβρουάριο του 2023.

- MRTv3: Αυτή είναι μια συλλογή στοιχείων ανίχνευσης και αφαίρεσης κακόβουλου λογισμικού που έχει ενσωματωθεί στο XProtect από τον προκάτοχό του, το Εργαλείο αφαίρεσης κακόβουλου λογισμικού (MRT).

- Pirrit: Αυτό επίσης δεν είναι συγκαλυμμένο για κάποιο λόγο. Το Pirrit είναι ένα macOS Adware που εμφανίστηκε για πρώτη φορά το 2016. Είναι γνωστό ότι εισάγει αναδυόμενες διαφημίσεις σε ιστοσελίδες, συλλέγει δεδομένα ιδιωτικού προγράμματος περιήγησης χρηστών και ακόμη χειραγωγεί την κατάταξη αναζήτησης για να ανακατευθύνει τους χρήστες σε κακόβουλες σελίδες.

- RankStank: “Αυτός ο κανόνας είναι ένας από τους πιο προφανείς, καθώς περιλαμβάνει τις διαδρομές προς τα κακόβουλα εκτελέσιμα που βρέθηκαν στο περιστατικό 3CX”, λέει ο Alden. Το 3CX ήταν μια επίθεση στην αλυσίδα εφοδιασμού που αποδόθηκε στον Όμιλο Lazarus.

- RedPine: Με χαμηλότερη εμπιστοσύνη, ο Alden δηλώνει ότι το RedPine είναι πιθανόν ως απάντηση στο TriangleDB από το Operation Triangulation – μία από τις πιο εξελιγμένες επιθέσεις iPhone όλων των εποχών.

- RoachFlight: Δεν σχετίζεται με ιπτάμενες κατσαρίδες και δυστυχώς δεν έχει ακόμη αναγνωριστεί από ερευνητές.

- Ανταλλαγή προβάτων: Παρόμοια με το SheepSwap, αυτή η ενότητα πιστεύεται ευρέως ότι στοχεύει άλλες παραλλαγές του συνεχώς μεταβαλλόμενου πακέτου λογισμικού Adload, σύμφωνα με το The Eclectic Light Company.

- ShowBeagle: Αυτό στοχεύει την TraderTraitor, μια καμπάνια που συνδέεται με τον βορειοκορεατικό όμιλο Lazarus που επιτίθεται σε ανταλλακτήρια κρυπτονομισμάτων και χρήστες DeFi με τρωανοποιημένες εφαρμογές συναλλαγών.

- Χιονοστιβάδα: Προσδιορίστηκε ως CloudMensis macOS spyware.

- ToyDrop: Παρόμοια με το SheepSwap, αυτή η ενότητα πιστεύεται ευρέως ότι στοχεύει άλλες παραλλαγές του συνεχώς μεταβαλλόμενου Adload adware.

- Trovi: Παρόμοιο με το Pirrit, Trovi είναι ένας άλλος αεροπειρατής προγράμματος περιήγησης μεταξύ πλατφορμών. Είναι γνωστό ότι ανακατευθύνει τα αποτελέσματα αναζήτησης, παρακολουθεί το ιστορικό περιήγησης και εισάγει τις δικές του διαφημίσεις στην αναζήτηση.

- WaterNet: Αναγνωρίζεται ως Proxit, ένας trojan μεσολάβησης γραμμένος στη γλώσσα προγραμματισμού Go που μετατρέπει τους μολυσμένους Mac σε κόμβους μεσολάβησης για τη δρομολόγηση κακόβουλης κυκλοφορίας.

Σας ευχαριστούμε που διαβάσατε! Εάν έχετε συμβουλές σχετικά με το ποιες από τις ενότητες δεν έχουν ακόμη αναγνωριστεί, αφήστε τις στα σχόλια ή στείλτε μου ένα ωραίο email [email protected].

Via: 9to5mac.com