Το βοηθητικό πρόγραμμα διαχείρισης οδηγού ASUS DriverHub ήταν ευάλωτη σε ένα κρίσιμο ελάττωμα εκτέλεσης κώδικα που επέτρεψε σε κακόβουλες τοποθεσίες να εκτελέσουν εντολές σε συσκευές με το εγκατεστημένο λογισμικό.

Το ελάττωμα ανακαλύφθηκε από έναν ανεξάρτητο ερευνητή στον κυβερνοχώρο από τη Νέα Ζηλανδία που ονομάζεται Paul (γνωστός και ως “Mrbruh“), ο οποίος διαπίστωσε ότι το λογισμικό είχε κακή επικύρωση εντολών που στάλθηκαν στην υπηρεσία φόντου DriverHub.

Αυτό επέτρεψε στον ερευνητή να δημιουργήσει μια αλυσίδα εκμετάλλευσης χρησιμοποιώντας ελαττώματα που παρακολουθείται ως CVE-2025-3462 και CVE-2025-3463 Αυτό, όταν συνδυάζεται, επιτυγχάνετε την παράκαμψη προέλευσης και ενεργοποιήστε την εκτέλεση απομακρυσμένου κώδικα στον στόχο.

Το πρόβλημα του οδηγού

Το DriverHub είναι το επίσημο εργαλείο διαχείρισης οδηγών της ASUS που εγκαθίσταται αυτόματα στην πρώτη εκκίνηση του συστήματος κατά τη χρήση ορισμένων μητρικών πλακών ASUS.

Αυτό το λογισμικό εκτελείται στο παρασκήνιο, ανιχνεύοντας αυτόματα και λαμβάνει τις τελευταίες εκδόσεις οδηγού για το μοντέλο της μητρικής πλακέτας που ανιχνεύεται και το chipset του.

Μόλις εγκατασταθεί, το εργαλείο παραμένει ενεργό και εκτελείται στο παρασκήνιο μέσω μιας τοπικής υπηρεσίας στη θύρα 53000, ελέγχοντας συνεχώς για σημαντικές ενημερώσεις προγράμματος οδήγησης.

Εν τω μεταξύ, οι περισσότεροι χρήστες δεν γνωρίζουν καν ότι μια τέτοια υπηρεσία τρέχει συνεχώς στο σύστημά τους.

Αυτή η υπηρεσία ελέγχει την κεφαλίδα προέλευσης των εισερχόμενων αιτημάτων HTTP για να απορρίψει οτιδήποτε δεν προέρχεται από το “driverhub.asus.com”.

Ωστόσο, αυτός ο έλεγχος είναι ελάχιστα εφαρμοσμένος, όπως κάθε ιστότοπος που περιλαμβάνει αυτή τη συμβολοσειρά είναι αποδεκτή ακόμη και αν δεν είναι ακριβής αντιστοιχία στην επίσημη πύλη της ASUS.

Το δεύτερο ζήτημα έγκειται στο EndateApp Endpoint, το οποίο επιτρέπει στο DriverHub να κατεβάσει και να εκτελέσει αρχεία .exe από “.asus.com” URL χωρίς επιβεβαίωση χρήστη.

Πηγή: Mrbruh

Λυχνική ροή επίθεσης

Ένας εισβολέας μπορεί να στοχεύσει οποιονδήποτε χρήστη με το Asus DriverHub που τρέχει στο σύστημά του για να τους ξεγελάσει για να επισκεφθεί έναν κακόβουλο ιστότοπο στο πρόγραμμα περιήγησής του. Αυτός ο ιστότοπος στέλνει στη συνέχεια “αιτήματα UpdateApp” στην τοπική υπηρεσία στο “http://127.0.0.1:53000”.

Με την απομάκρυνση της κεφαλίδας προέλευσης σε κάτι σαν το “driverhub.asus.com.mrbruh.com”, ο αδύναμος έλεγχος επικύρωσης παραβιάζεται, ο DriverHub δέχεται τις εντολές.

Στην επίδειξη του ερευνητή, οι εντολές παραγγέλνουν το λογισμικό για να κατεβάσει ένα νόμιμο πρόγραμμα εγκατάστασης Asussetup.exe από την πύλη λήψης του πωλητή, μαζί με ένα κακόβουλο αρχείο .ini και .exe ωφέλιμο φορτίο.

Ο εγκαταστάτης που έχει υπογράψει την ASUS εκτελείται σιωπηλά ως διαχειριστής και χρησιμοποιεί τις πληροφορίες διαμόρφωσης στο αρχείο .ini. Αυτό το αρχείο INI κατευθύνει το νόμιμο πρόγραμμα εγκατάστασης του οδηγού ASUS για να ξεκινήσει το κακόβουλο εκτελέσιμο αρχείο.

Η επίθεση γίνεται επίσης δυνατή από το εργαλείο που δεν μπορεί να διαγράψει αρχεία που αποτυγχάνουν ελέγχους υπογραφής, όπως το .ini και το ωφέλιμο φορτίο, τα οποία διατηρούνται στον κεντρικό υπολογιστή μετά τη λήψη τους.

Η απάντηση και η δράση του χρήστη της ASUS

Η ASUS έλαβε τις εκθέσεις του ερευνητή στις 8 Απριλίου 2025 και εφάρμοσε μια λύση στις 18 Απριλίου, αφού την επικύρωσε με τον MRBRUH την προηγούμενη μέρα. Ο γίγαντας του υλικού δεν προσέφερε στον ερευνητή καμία γενναιοδωρία για την αποκάλυψή του.

Οι περιγραφές CVE, τις οποίες υπέβαλε ο προμηθευτής της Ταϊβάν, μειώνει κάπως το ζήτημα με την ακόλουθη δήλωση:

“Αυτό το ζήτημα περιορίζεται σε μητρικές πλακέτες και δεν επηρεάζει τους φορητούς υπολογιστές, τους επιτραπέζιους υπολογιστές ή άλλα τελικά σημεία”, αναφέρει η περιγραφή της CVE.

Αυτό είναι συγκεχυμένο, καθώς οι προαναφερθέντες φορητοί υπολογιστές CVES επηρεάζουν τους φορητούς υπολογιστές και τους επιτραπέζιους υπολογιστές με το DriverHub.

Ωστόσο, η ASUS είναι σαφέστερη στο δελτίο ασφαλείας της, συμβουλεύοντας τους χρήστες να εφαρμόσουν γρήγορα την τελευταία ενημέρωση.

“Αυτή η ενημέρωση περιλαμβάνει σημαντικές ενημερώσεις ασφαλείας και η ASUS συνιστά έντονα τους χρήστες να ενημερώσουν την εγκατάσταση Asus DriverHub στην τελευταία έκδοση,” διαβάζει το Δελτίο.

“Η τελευταία ενημέρωση λογισμικού είναι προσβάσιμη με το άνοιγμα της Asus DriverHub και, στη συνέχεια, κάνοντας κλικ στο κουμπί” Ενημέρωση τώρα “.”

Ο Mrbruh λέει ότι παρακολούθησε ενημερώσεις διαφάνειας πιστοποιητικών και δεν βρήκε άλλα πιστοποιητικά TLS που να περιέχουν τη συμβολοσειρά “driverhub.asus.com”, υποδεικνύοντας ότι δεν εκμεταλλεύτηκε στην άγρια φύση.

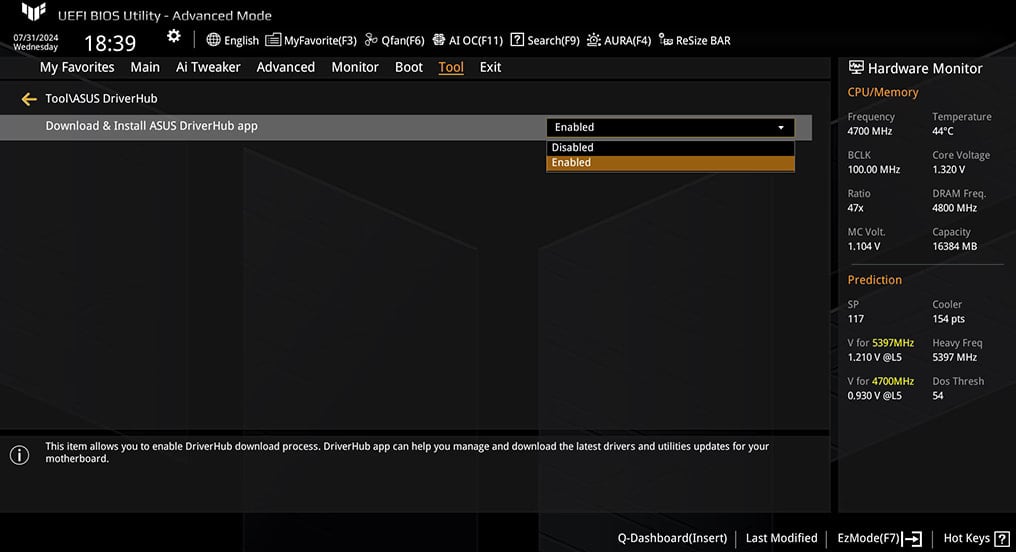

Εάν δεν αισθάνεστε άβολα με μια υπηρεσία φόντου που λαμβάνει αυτόματα δυνητικά επικίνδυνα αρχεία κατά την επίσκεψη σε ιστότοπους, μπορείτε να απενεργοποιήσετε το DriverHub από τις ρυθμίσεις του BIOS.

VIA: bleepingcomputer.com