Ένα σημαντικό χάσμα ασφαλείας στην ασφάλεια του Linux Runtime που προκαλείται από τη διεπαφή ‘IO_URING’ επιτρέπει στη λειτουργία rootkits να λειτουργούν ανιχνεύσιμα σε συστήματα, ενώ παράλληλα παρακάμπτουν το προηγμένο λογισμικό ασφαλείας των επιχειρήσεων.

Το ελάττωμα ήταν Ανακαλύφθηκε από τον Άρμο Οι ερευνητές της ασφάλειας που ανέπτυξαν μια rootkit απόδειξη που ονομάζεται “Curing” για να αποδείξουν την πρακτικότητα και τη σκοπιμότητα των επιθέσεων που αξιοποιούν το IO_URING για φοροδιαφυγή.

Το IO_URING είναι μια διεπαφή πυρήνα του Linux για αποτελεσματικές, ασύγχρονες λειτουργίες I/O. Εισήχθη το 2019 με το Linux 5.1 για την αντιμετώπιση των προβλημάτων απόδοσης και κλιμάκωσης με το παραδοσιακό σύστημα I/O.

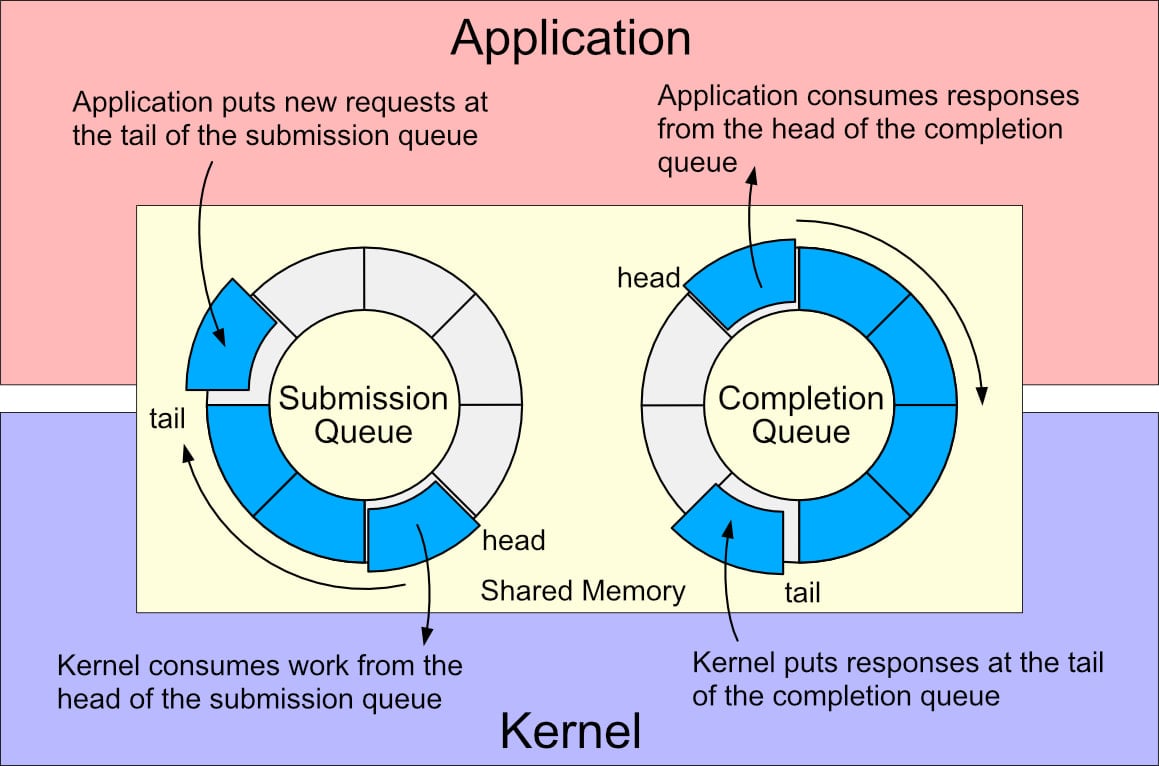

Αντί να βασίζεστε σε κλήσεις συστήματος που προκαλούν πολλά γενικά έξοδα και διαδικασίες, το io_uring χρησιμοποιεί τα buffers δαχτυλιδιών που μοιράζονται μεταξύ των προγραμμάτων και του πυρήνα του συστήματος για να ουρλιάζουν τα αιτήματα I/O που θα υποβληθούν σε επεξεργασία ασύγχρονα, επιτρέποντας στο πρόγραμμα να συνεχίζει να τρέχει.

Πηγή: Donald Hunter

Το πρόβλημα, σύμφωνα με το Armo, προκύπτει από το γεγονός ότι τα περισσότερα εργαλεία ασφαλείας παρακολουθούν τις ύποπτες syscalls και το αγκιστρωτό

Οι ερευνητές εξηγούν ότι το io_uring υποστηρίζει ένα ευρύ φάσμα επιχειρήσεων Μέσα από 61 τύπους OPS, συμπεριλαμβανομένων των αρχείων ανάγνωσης/εγγραφών, τη δημιουργία και την αποδοχή συνδέσεων δικτύου, τις διαδικασίες ωοτοκίας, την τροποποίηση των δικαιωμάτων αρχείων και την ανάγνωση των περιεχομένων καταλόγων, καθιστώντας το ισχυρό φορέα rootkit.

Αυτός είναι ο κίνδυνος που αποφάσισε η Google απενεργοποιήστε το από προεπιλογή σε Android και Chromeos, που χρησιμοποιούν τον πυρήνα Linux και κληρονομούν πολλά από τα υποκείμενα τρωτά σημεία του.

Για να θέσει τη θεωρία σε δοκιμές, το Armo δημιούργησε τη θεραπεία, ένα rootkit ειδικής χρήσης που καταχράται για να τραβήξει εντολές από έναν απομακρυσμένο διακομιστή και να εκτελέσει αυθαίρετες εργασίες χωρίς να προκαλεί άγκιστρα syscall.

Η δοκιμή θεραπείας ενάντια σε αρκετά γνωστά εργαλεία ασφαλείας εκτέλεσης έδειξε ότι οι περισσότεροι δεν μπορούσαν να ανιχνεύσουν τη δραστηριότητά τους.

Συγκεκριμένα, ο Falco βρέθηκε να είναι εντελώς τυφλός ακόμη και όταν χρησιμοποιήθηκαν κανόνες ανίχνευσης προσαρμοσμένων, ενώ η Tetragon έδειξε την αδυναμία να επισημανθεί η κακόβουλη δραστηριότητα υπό την προεπιλεγμένη διαμόρφωση.

Το Tetragon, όμως, δεν θεωρεί την πλατφόρμα της ευάλωτη καθώς η παρακολούθηση μπορεί να είναι δυνατή η ανίχνευση αυτού του rootkit.

“Αναφέραμε αυτό στην ομάδα Tetragon και η απάντησή τους ήταν ότι από την προοπτική τους το Tetragon δεν είναι” ευάλωτο “, καθώς παρέχουν την ευελιξία να αγκάλια βασικά οπουδήποτε”, εξηγεί οι ερευνητές.

“Έδειξαν ένα καλό ανάρτηση ιστολογίου Έγραψαν για το θέμα. “

Δοκιμάζοντας έναντι εμπορικών εργαλείων, ο Armo επιβεβαίωσε περαιτέρω την αδυναμία ανίχνευσης των αλληλεπιδράσεων κακόβουλου λογισμικού και πυρήνα που βασίζονται σε IO_URING που δεν περιλαμβάνουν syscalls. Ωστόσο, ο Armo δεν μοιράστηκε τα εμπορικά προγράμματα που εξέτασαν ξανά.

Για όσους θέλουν να δοκιμάσουν το περιβάλλον τους ενάντια σε αυτήν την απειλή, ο Armo έχει κάνει τη θεραπεία Διατίθεται δωρεάν στο GitHub.

Ο Armo προτείνει ότι το πρόβλημα μπορεί να λυθεί με την υιοθέτηση των οργάνων ασφαλείας χρόνου εκτέλεσης πυρήνα (KRSI), η οποία επιτρέπει στα προγράμματα EBPF να συνδέονται με γεγονότα πυρήνα που σχετίζονται με την ασφάλεια.

VIA: bleepingcomputer.com