Το Palo Alto Networks επιδιορθώνει μια ευπάθεια υψηλής σοβαρότητας που θα μπορούσε να επιτρέψει σε μη επαληθευμένους εισβολείς να απενεργοποιήσουν τις προστασίες τείχους προστασίας σε επιθέσεις άρνησης υπηρεσίας (DoS).

Παρακολούθηση ως CVE-2026-0227, αυτό το ελάττωμα ασφαλείας επηρεάζει τα τείχη προστασίας επόμενης γενιάς (με PAN-OS 10.1 ή νεότερη έκδοση) και τις διαμορφώσεις Prisma Access του Palo Alto Networks όταν είναι ενεργοποιημένη η πύλη ή η πύλη GlobalProtect.

Η εταιρεία κυβερνοασφάλειας λέει ότι οι περισσότερες περιπτώσεις Prisma Access που βασίζονται σε σύννεφο έχουν ήδη επιδιορθωθεί, με εκείνες που έχουν απομείνει προς ασφάλεια να έχουν ήδη προγραμματιστεί για αναβάθμιση.

“Μια ευπάθεια στο λογισμικό PAN-OS της Palo Alto Networks δίνει τη δυνατότητα σε έναν εισβολέα χωρίς έλεγχο ταυτότητας να προκαλέσει άρνηση υπηρεσίας (DoS) στο τείχος προστασίας. Οι επαναλαμβανόμενες προσπάθειες ενεργοποίησης αυτού του ζητήματος έχουν ως αποτέλεσμα το τείχος προστασίας να εισέλθει σε λειτουργία συντήρησης,” Palo Alto Networks εξήγησε.

“Ολοκληρώσαμε με επιτυχία την αναβάθμιση Prisma Access για τους περισσότερους πελάτες, με εξαίρεση λίγους που βρίσκονται σε εξέλιξη λόγω αντικρουόμενων χρονοδιαγραμμάτων αναβάθμισης. Οι υπόλοιποι πελάτες προγραμματίζονται άμεσα για αναβάθμιση μέσω της τυπικής διαδικασίας αναβάθμισής μας.”

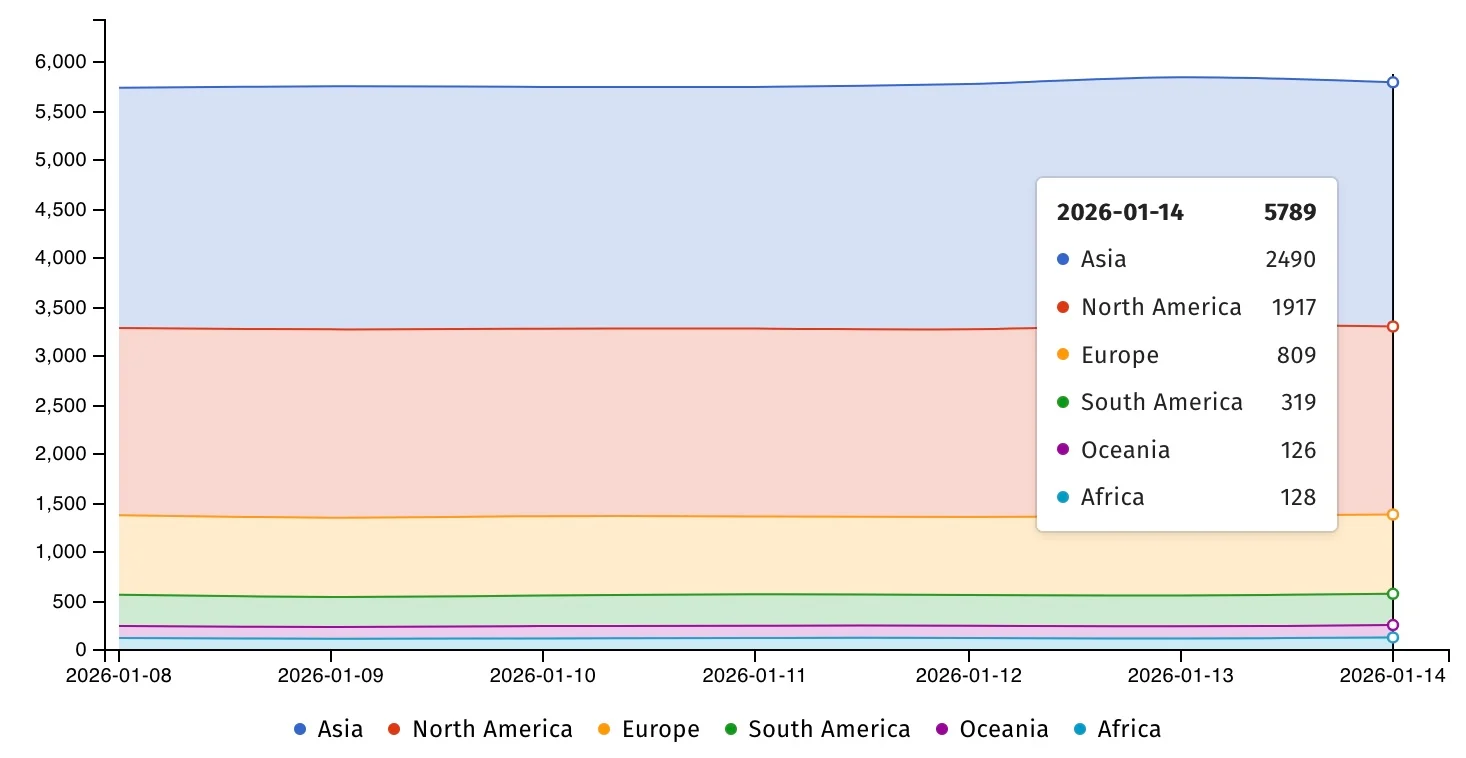

Ο επιτηρητής ασφαλείας του Διαδικτύου Shadowserver αυτή τη στιγμή παρακολουθεί σχεδόν 6.000 τείχη προστασίας του Palo Alto Networks εκτίθενται στο διαδίκτυο, αν και δεν υπάρχουν πληροφορίες για το πόσες έχουν ευάλωτες διαμορφώσεις ή έχουν ήδη επιδιορθωθεί.

Όταν η συμβουλή ασφαλείας δημοσιεύτηκε την Τετάρτη, η εταιρεία είπε ότι δεν έχει βρει ακόμη στοιχεία ότι αυτή η ευπάθεια εκμεταλλεύεται σε επιθέσεις.

Η Palo Alto Networks έχει κυκλοφορήσει ενημερώσεις ασφαλείας για όλες τις εκδόσεις που επηρεάζονται και συνιστάται στους διαχειριστές να κάνουν αναβάθμιση στην πιο πρόσφατη έκδοση για να προστατεύσουν τα συστήματά τους από πιθανές επιθέσεις.

| Εκδοχή | Μικρή έκδοση | Προτεινόμενη Λύση |

|---|---|---|

| Cloud NGFW Όλα | Δεν χρειάζεται καμία ενέργεια. | |

| PAN-OS 12.1 | 12.1.0 έως 12.1.3 | Αναβάθμιση σε 12.1.4 ή νεότερη έκδοση. |

| PAN-OS 11.2 | 11.2.8 έως 11.2.10 | Αναβάθμιση σε 11.2.10-h2 ή νεότερη έκδοση. |

| 11.2.5 έως 11.2.7 | Αναβάθμιση σε 11.2.7-h8 ή 11.2.10-h2 ή νεότερη έκδοση. | |

| 11.2.0 έως 11.2.4 | Αναβάθμιση σε 11.2.4-h15 ή 11.2.10-h2 ή νεότερη έκδοση. | |

| PAN-OS 11.1 | 11.1.11 έως 11.1.12 | Αναβάθμιση σε 11.1.13 ή νεότερη έκδοση. |

| 11.1.7 έως 11.1.10 | Αναβάθμιση σε 11.1.10-h9 ή 11.1.13 αργότερα. | |

| 11.1.5 έως 11.1.6 | Αναβάθμιση σε 11.1.6-h23 ή 11.1.13 ή νεότερη έκδοση. | |

| 11.1.0 έως 11.1.4 | Αναβάθμιση σε 11.1.4-h27 ή 11.1.13 ή νεότερη έκδοση. | |

| PAN-OS 10.2 | 10.2.17 έως 10.2.18 | Αναβάθμιση σε 10.2.18-h1 ή νεότερη έκδοση. |

| 10.2.14 έως 10.2.16 | Αναβάθμιση σε 10.2.16-h6 ή 10.2.18-h1 ή νεότερη έκδοση. | |

| 10.2.11 έως 10.2.13 | Αναβάθμιση σε 10.2.13-h18 ή 10.2.18-h1 ή νεότερη έκδοση. | |

| 10.2.8 έως 10.2.10 | Αναβάθμιση σε 10.2.10-h30 ή 10.2.18-h1 ή νεότερη έκδοση. | |

| 10.2.0 έως 10.2.7 | Αναβάθμιση σε 10.2.7-h32 ή 10.2.18-h1 ή νεότερη έκδοση. | |

| Μη υποστηριζόμενο PAN-OS | Αναβάθμιση σε μια υποστηριζόμενη σταθερή έκδοση. | |

| Prisma Access 11.2 | 11.2 έως | Αναβάθμιση σε 11.2.7-h8 ή νεότερη έκδοση. |

| Prisma Access 10.2 | 10,2 έως | Αναβάθμιση σε 10.2.10-h29 ή νεότερη έκδοση. |

Τα τείχη προστασίας του Palo Alto Networks συχνά στοχεύουν σε επιθέσεις, χρησιμοποιώντας συχνά ευπάθειες zero-day που δεν έχουν αποκαλυφθεί ή διορθωθεί.

Τον Νοέμβριο του 2024, η Palo Alto Networks επιδιορθώνει δύο ενεργά εκμεταλλευόμενες τείχος προστασίας PAN-OS zero-days που επέτρεψαν στους εισβολείς να αποκτήσουν δικαιώματα root. Ο Shadowserver αποκάλυψε μέρες αργότερα ότι χιλιάδες τείχη προστασίας είχαν παραβιαστεί στην εκστρατεία (παρόλο που η εταιρεία είπε ότι οι επιθέσεις επηρέασαν μόνο “ένα πολύ μικρό αριθμό”), ενώ η CISA διέταξε τις ομοσπονδιακές υπηρεσίες να ασφαλίσουν τις συσκευές τους εντός 3 εβδομάδων.

Ένα μήνα αργότερα, τον Δεκέμβριο του 2024, η εταιρεία κυβερνοασφάλειας προειδοποίησε τους πελάτες ότι οι χάκερ εκμεταλλεύονταν μια άλλη ευπάθεια PAN-OS DoS (CVE-2024-3393) για να στοχεύσουν τα τείχη προστασίας της σειράς PA, της σειράς VM και της σειράς CN με ενεργοποιημένη την καταγραφή ασφαλείας DNS για την επανεκκίνηση και την αποσύνδεσή τους.

Αμέσως μετά, τον Φεβρουάριο, είπε ότι τρία άλλα ελαττώματα (CVE-2025-0111, CVE-2025-0108 και CVE-2024-9474) αλυσοδέθηκαν σε επιθέσεις για να παραβιάσουν τα τείχη προστασίας PAN-OS.

Πιο πρόσφατα, η εταιρεία πληροφοριών απειλών GreyNoise προειδοποίησε για μια αυτοματοποιημένη καμπάνια που στοχεύει τις πύλες Palo Alto GlobalProtect με ωμή βία και προσπάθειες σύνδεσης από περισσότερες από 7.000 διευθύνσεις IP. Το GlobalProtect είναι το στοιχείο VPN και απομακρυσμένης πρόσβασης των τείχη προστασίας PAN-OS, που χρησιμοποιείται από πολλούς κρατικούς φορείς, παρόχους υπηρεσιών και μεγάλες επιχειρήσεις.

Τα προϊόντα και οι υπηρεσίες της Palo Alto Networks χρησιμοποιούνται από περισσότερους από 70.000 πελάτες παγκοσμίως, συμπεριλαμβανομένων των περισσότερων από τις μεγαλύτερες τράπεζες των ΗΠΑ και του 90% των εταιρειών του Fortune 10.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com