Ένα άλλο σύνολο 17 κακόβουλων επεκτάσεων που συνδέονται με την καμπάνια GhostPoster ανακαλύφθηκε στα καταστήματα Chrome, Firefox και Edge, όπου συγκέντρωσαν συνολικά 840.000 εγκαταστάσεις.

Η εκστρατεία GhostPoster αναφέρθηκε για πρώτη φορά από ερευνητές του Koi Security τον Δεκέμβριο. Βρήκαν 17 επεκτάσεις που έκρυβαν κακόβουλο κώδικα JavaScript στις εικόνες του λογότυπου τους, οι οποίες παρακολουθούσαν τη δραστηριότητα του προγράμματος περιήγησης και δημιούργησαν μια κερκόπορτα.

Ο κώδικας ανακτά ένα πολύ ασαφές ωφέλιμο φορτίο από έναν εξωτερικό πόρο, ο οποίος παρακολουθεί τη δραστηριότητα περιήγησης του θύματος, πειράζει συνδέσμους συνεργατών σε μεγάλες πλατφόρμες ηλεκτρονικού εμπορίου και εισάγει αόρατα iframes για απάτη διαφημίσεων και απάτη κλικ.

Μια νέα αναφορά από την πλατφόρμα ασφαλείας του προγράμματος περιήγησης LayerX υποδεικνύει ότι η καμπάνια εξακολουθεί να βρίσκεται σε εξέλιξη παρά το γεγονός ότι έχει εκτεθεί και οι ακόλουθες 17 επεκτάσεις αποτελούν μέρος της:

- Μετάφραση Google με δεξί κλικ – 522.398 εγκαταστάσεις

- Μετάφραση επιλεγμένου κειμένου με το Google – 159.645 εγκαταστάσεις

- Ads Block Ultimate – 48.078 εγκαταστάσεις

- Floating Player – Λειτουργία PiP – 40.824 εγκαταστάσεις

- Μετατρέψτε τα πάντα – 17.171 εγκαταστάσεις

- Λήψη Youtube – 11.458 εγκαταστάσεις

- Μετάφραση ενός κλειδιού – 10.785 εγκαταστάσεις

- AdBlocker – 10.155 εγκαταστάσεις

- Αποθηκεύστε την εικόνα στο Pinterest με δεξί κλικ – 6.517 εγκαταστάσεις

- Πρόγραμμα λήψης Instagram – 3.807 εγκαταστάσεις

- Ροή RSS – 2.781 εγκαταστάσεις

- Cool Cursor – 2.254 εγκαταστάσεις

- Στιγμιότυπο οθόνης πλήρους σελίδας – 2.000 εγκαταστάσεις

- Ιστορία τιμών Amazon – 1.197 εγκαταστάσεις

- Ενισχυτικό χρώματος – 712 εγκαταστάσεις

- Μεταφράστε επιλεγμένο κείμενο με δεξί κλικ – 283 εγκαταστάσεις

- Περικοπή οθόνης σελίδας – 86 εγκαταστάσεις

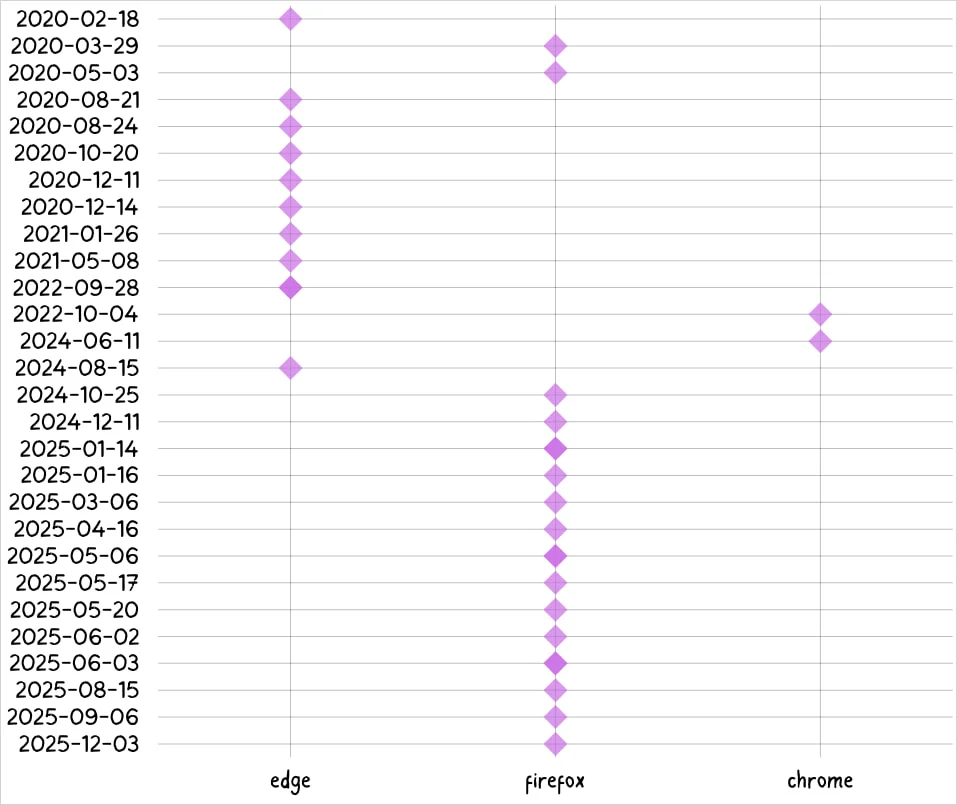

Σύμφωνα με τους ερευνητές, η καμπάνια ξεκίνησε από τον Microsoft Edge και στη συνέχεια επεκτάθηκε σε Firefox και Chrome.

Η LayerX διαπίστωσε ότι ορισμένες από τις παραπάνω επεκτάσεις υπάρχουν σε καταστήματα πρόσθετων προγραμμάτων περιήγησης από το 2020, υποδεικνύοντας μια επιτυχημένη μακροπρόθεσμη λειτουργία.

Πηγή: LayerX

Αν και οι δυνατότητες διαφυγής και μετά την ενεργοποίηση παραμένουν ως επί το πλείστον οι ίδιες με αυτές που τεκμηριώθηκαν προηγουμένως από την Koi, το LayerX εντόπισε μια πιο προηγμένη παραλλαγή στην επέκταση «Instagram Downloader».

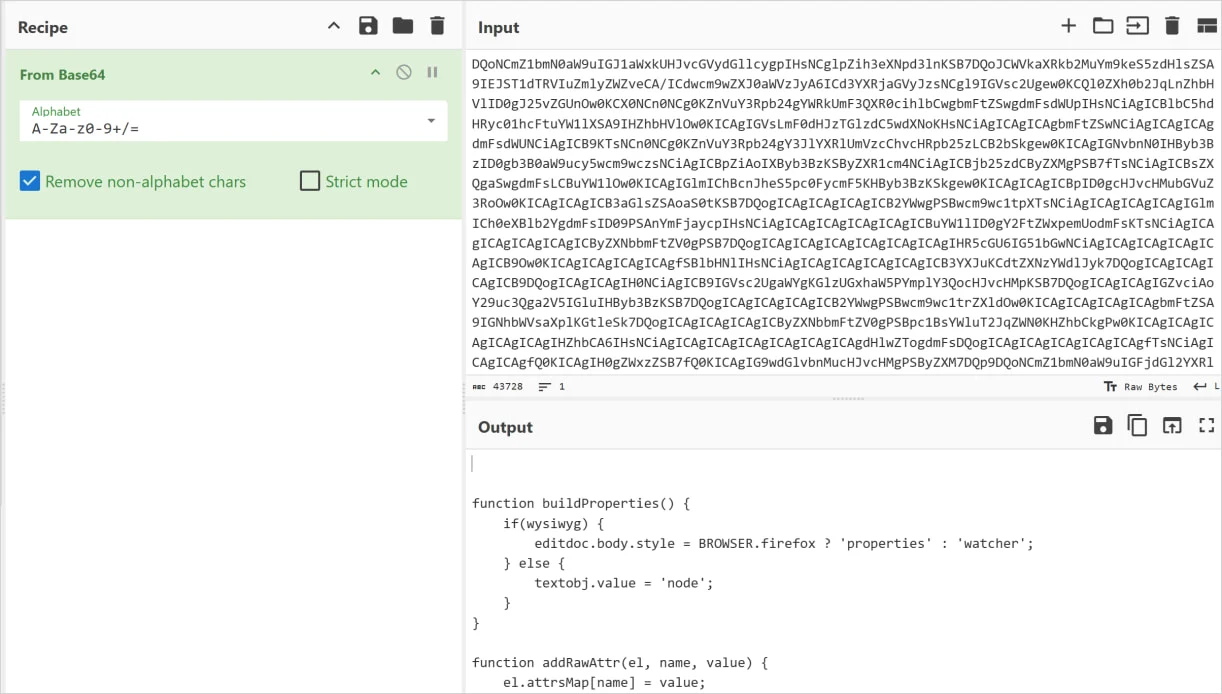

Η διαφορά συνίσταται στη μεταφορά της κακόβουλης λογικής σταδιοποίησης στο σενάριο φόντου της επέκτασης και στη χρήση ενός αρχείου ομαδικής εικόνας ως κρυφού κοντέινερ ωφέλιμου φορτίου και όχι μόνο ως εικονίδιο.

Πηγή: LayerX

Κατά το χρόνο εκτέλεσης, το σενάριο φόντου σαρώνει τα ακατέργαστα byte της εικόνας για έναν συγκεκριμένο οριοθέτη (>>>>), εξάγει και αποθηκεύει τα κρυφά δεδομένα σε τοπική αποθήκευση επέκτασης και, στη συνέχεια, το Base64-αποκωδικοποιεί και τα εκτελεί ως JavaScript.

«Αυτή η σταδιακή ροή εκτέλεσης καταδεικνύει μια σαφή εξέλιξη προς μεγαλύτερη αδράνεια, σπονδυλωτότητα και ανθεκτικότητα έναντι των στατικών και συμπεριφορικών μηχανισμών ανίχνευσης», σχολιάζει το LayerX σχετικά με τη νεότερη παραλλαγή GhostPoster.

Οι ερευνητές είπαν ότι οι επεκτάσεις που εντοπίστηκαν πρόσφατα δεν υπάρχουν πλέον στα καταστήματα πρόσθετων της Mozilla και της Microsoft. Ωστόσο, οι χρήστες που τα εγκατέστησαν στα προγράμματα περιήγησής τους ενδέχεται να εξακολουθούν να διατρέχουν κίνδυνο.

Το BleepingComputer επικοινώνησε με την Google σχετικά με τις επεκτάσεις που υπάρχουν στο Chrome Web Store και ένας εκπρόσωπος επιβεβαίωσε ότι όλες έχουν αφαιρεθεί.

VIA: bleepingcomputer.com