Η Microsoft αναφέρει ότι η συμμορία ransomware Ransomexx εκμεταλλεύεται ένα ελάττωμα μηδενικής ημέρας υψηλής διάρκειας στο σύστημα αρχείων καταγραφής Windows για να κερδίσει προνόμια συστήματος στα συστήματα των θυμάτων.

Η ευπάθεια, που παρακολουθείται ως CVE-2025-29824διορθώθηκε κατά τη διάρκεια του patch αυτού του μήνα την Τρίτη και εκμεταλλεύτηκε μόνο σε περιορισμένο αριθμό επιθέσεων.

Το CVE-2025-29824 οφείλεται σε αδυναμία χωρίς χρήση που επιτρέπει στους τοπικούς επιτιθέμενους με χαμηλά προνόμια να αποκομίσουν προνόμια συστήματος σε επιθέσεις χαμηλής σύνθεσης που δεν απαιτούν αλληλεπίδραση χρήστη.

Ενώ η εταιρεία έχει εκδώσει ενημερώσεις ασφαλείας για τις εκδόσεις Windows, καθυστέρησε την απελευθέρωση των Patches για τα Windows 10 X64 και 32-bit Systems και δήλωσε ότι θα κυκλοφορήσει το συντομότερο δυνατό.

“Οι στόχοι περιλαμβάνουν οργανισμούς στον τομέα της τεχνολογίας της πληροφορικής (IT) και των ακινήτων των Ηνωμένων Πολιτειών, στον χρηματοπιστωτικό τομέα στη Βενεζουέλα, στην ισπανική εταιρεία λογισμικού και στον τομέα του λιανικού εμπορίου στη Σαουδική Αραβία”. Η Microsoft αποκάλυψε σήμερα.

“Οι πελάτες που εκτελούν τα Windows 11, η έκδοση 24H2 δεν επηρεάζονται από την παρατηρούμενη εκμετάλλευση, ακόμη και αν υπήρχε η ευπάθεια. Η Microsoft προτρέπει τους πελάτες να εφαρμόσουν αυτές τις ενημερώσεις το συντομότερο δυνατό”.

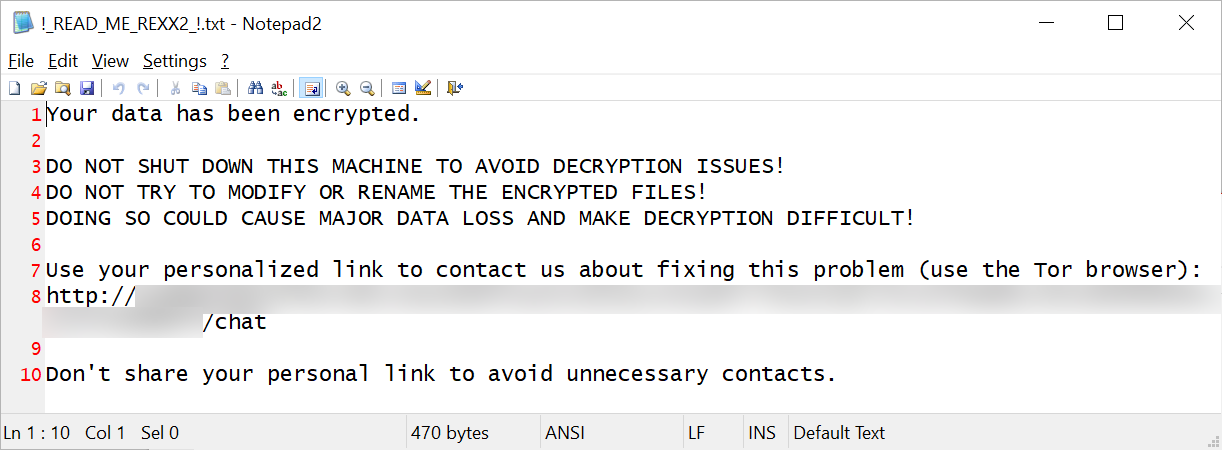

Η Microsoft συνέδεσε αυτές τις επιθέσεις με τη συμμορία Ransomexx Ransomware, την οποία παρακολουθεί ως Storm-2460. Οι επιτιθέμενοι εγκατέστησαν για πρώτη φορά το κακόβουλο λογισμικό Backdoor σε συμβιβασμένα συστήματα, τα οποία χρησιμοποιήθηκαν για την ανάπτυξη των σημειώσεων Ransom CVE-2025-29824, των ωφέλιμων φορτίων ransomware και των ωφέλιμων φορτίων και των ωφέλιμων φορτίων.

Όπως ανέφερε ο ESET τον περασμένο μήνα, το Pipemagic έχει επίσης χρησιμοποιηθεί για την ανάπτυξη εκμεταλλεύσεων που στοχεύουν σε ένα υποσύστημα πυρήνα Windows Win32 Subsystem Zero-Day (CVE-2025-24983) από τον Μάρτιο του 2023.

Ανακαλύφθηκε από τον Kaspersky το 2022το κακόβουλο λογισμικό μπορεί να συλλέξει ευαίσθητα δεδομένα, παρέχει πλήρη απομακρυσμένη πρόσβαση σε μολυσμένες συσκευές και επιτρέπει στους εισβολείς να αναπτύξουν πρόσθετα κακόβουλα ωφέλιμα φορτία για να μετακινηθούν πλευρικά μέσω δικτύων των θυμάτων.

Το 2023, ο Kaspersky εντοπίστηκε αυτό το backdoor κατά την έρευνα Επιθέσεις ransomware nokoyawa. Αυτές οι επιθέσεις εκμεταλλεύτηκαν ένα άλλο πρόγραμμα οδήγησης συστήματος αρχείων κοινών αρχείων καταγραφής, ένα ελάττωμα κλιμάκωσης προνομίων που παρακολουθείται ως CVE-2023-28252.

Η επιχείρηση ransomware Ransomexx ξεκίνησε ως Defray το 2018, αλλά επανασυνδέθηκε στο Ransomexx και έγινε πολύ πιο ενεργός από τον Ιούνιο του 2020.

Αυτή η συμμορία ransomware έχει επίσης στοχεύσει οργανισμούς υψηλού προφίλ, συμπεριλαμβανομένου του γιγαντιαίου υλικού υπολογιστών Gigabyte, της Konica Minolta, του Τμήματος Μεταφορών του Τέξας (TXDOT), του δικαστικού συστήματος της Βραζιλίας, του συστήματος δημόσιων μεταφορών του Μόντρεαλ και του κυβερνητικού παρόχου λογισμικού Tyler Technologies.

VIA: bleepingcomputer.com

![[ΦΗΜΕΣ]: Αφαιρείται το S-Pen από το Galaxy S Ultra για να βελτιστοποιηθεί ο εσωτερικός χώρος](https://techbit.gr/wp-content/uploads/2025/04/spens-696x364.png?v=1744139165)